Linux内核劫持新方法:分析与风险

需积分: 1 74 浏览量

更新于2024-09-18

收藏 484KB PDF 举报

"这篇PDF文档详细介绍了Boris Procházka, Tomáš Vojnar, 和 Martin Drahanský提出的一种新型的Linux内核劫持方法。这种方法涉及到对Linux系统调用处理器的分析,通过替换特定指令集来跳转到不同的函数,从而改变现有函数的执行流程。这一技术适用于所有基于Intel架构的2.6系列内核,因此基于这种技术的根kits对Linux管理员构成了高风险。"

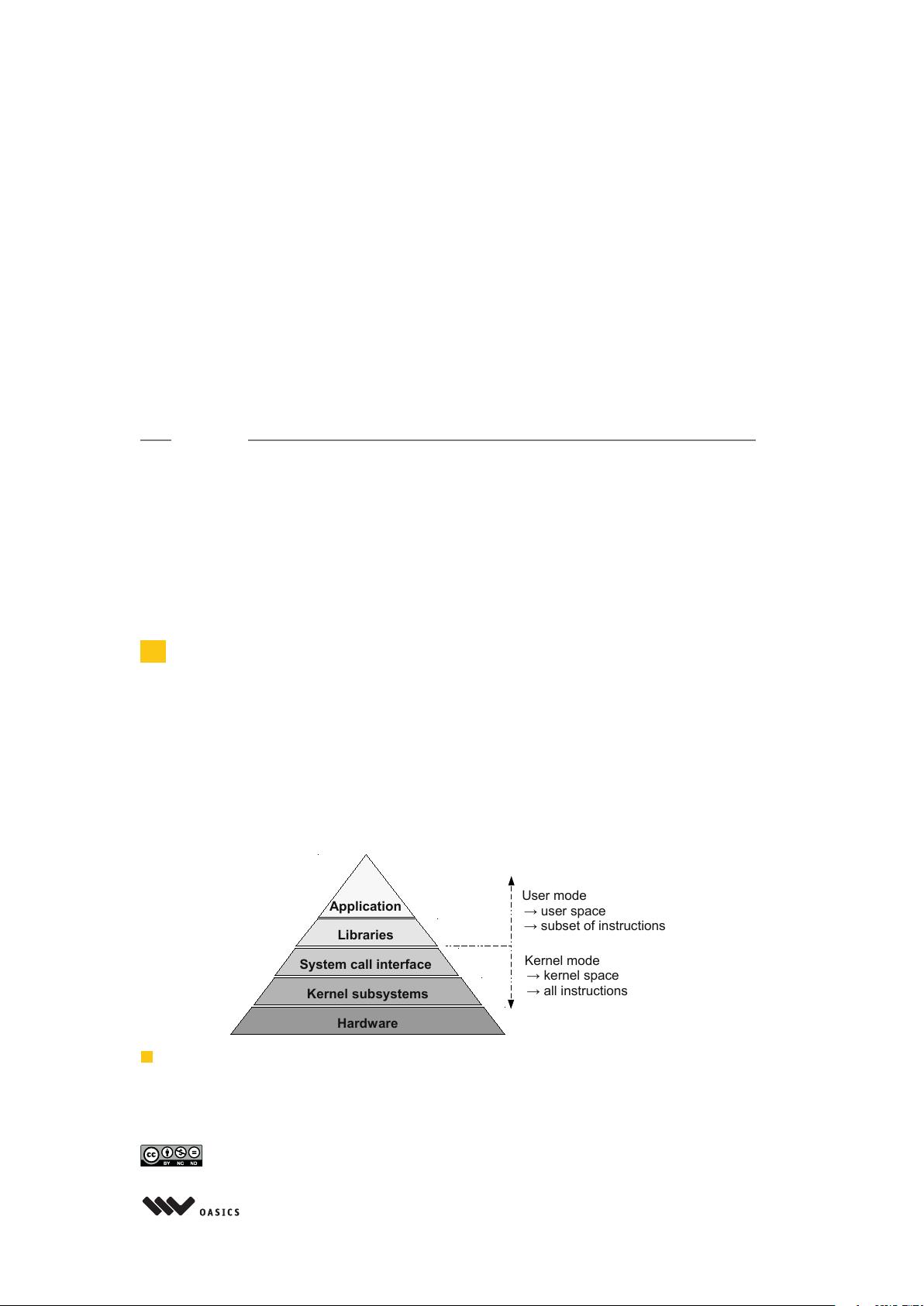

在这篇论文中,作者深入探讨了如何利用一种新的方式劫持Linux内核。他们指出,攻击的核心是通过对Linux内核中的系统调用处理程序进行分析,寻找一个合适的指令集,并将这些指令替换为跳转指令,使得原本的执行流程在运行过程中被导向到攻击者指定的其他函数。这种方式的独特之处在于,它能够在函数执行的中途改变控制流,这在Linux内核黑客技术中是少见的。

具体来说,攻击者首先需要理解内核的内部工作机制,特别是系统调用处理程序的细节。系统调用是用户空间与内核空间交互的关键途径,攻击者可以通过篡改系统调用来实施恶意操作。一旦攻击成功,攻击者可以隐蔽地控制内核行为,可能包括数据窃取、系统权限提升,甚至完全控制受影响的系统。

该攻击的适用性广泛,因为它针对的是从2.6系列开始的所有Intel架构的Linux内核。这意味着,无论是在服务器、桌面还是嵌入式设备上运行的Linux系统,只要其内核版本在2.6以上且基于Intel处理器,都有可能受到这种攻击的威胁。由于攻击过程发生在内核级别,传统的安全防护措施如防火墙和反病毒软件可能无法检测到这种攻击。

此外,论文还强调,基于这种技术构建的根kit尤其危险。根kit是一种能够隐藏自身存在并保持持久控制的恶意软件,通常用于持续监控或控制目标系统。由于它们在内核级别运行,根kit能够避开常规的安全检查,使得检测和清除变得极其困难。因此,对于Linux管理员来说,了解这种新型攻击手段及其潜在风险至关重要,以便采取相应的预防措施,如保持内核更新、强化系统安全策略以及实施深度包检查等。

这篇论文揭示了一种创新且危险的内核攻击技术,提醒Linux社区对内核安全的持续关注和改进,同时也为研究人员提供了研究内核安全和对抗这类攻击的新视角。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2020-02-06 上传

2013-06-19 上传

2022-02-12 上传

2021-11-07 上传

2024-02-22 上传

2023-10-06 上传

maimang09

- 粉丝: 387

- 资源: 59

最新资源

- Angular实现MarcHayek简历展示应用教程

- Crossbow Spot最新更新 - 获取Chrome扩展新闻

- 量子管道网络优化与Python实现

- Debian系统中APT缓存维护工具的使用方法与实践

- Python模块AccessControl的Windows64位安装文件介绍

- 掌握最新*** Fisher资讯,使用Google Chrome扩展

- Ember应用程序开发流程与环境配置指南

- EZPCOpenSDK_v5.1.2_build***版本更新详情

- Postcode-Finder:利用JavaScript和Google Geocode API实现

- AWS商业交易监控器:航线行为分析与营销策略制定

- AccessControl-4.0b6压缩包详细使用教程

- Python编程实践与技巧汇总

- 使用Sikuli和Python打造颜色求解器项目

- .Net基础视频教程:掌握GDI绘图技术

- 深入理解数据结构与JavaScript实践项目

- 双子座在线裁判系统:提高编程竞赛效率