深入解析:Java、Python、PHP和Ruby中的反序列化漏洞及其防治

需积分: 9 185 浏览量

更新于2024-07-17

收藏 1.5MB PDF 举报

本文档深入探讨了反序列化漏洞(Deserialization Vulnerability),这是一种在许多编程语言中常见的安全问题,特别是在网络应用程序中。反序列化是将对象从其序列化表示(如字符串或字节流)恢复为原始对象的过程,这一功能在数据交换和持久化存储中被广泛应用。然而,当处理不当,这种功能可能会被恶意利用,导致远程代码执行(Remote Code Execution, RCE)等严重安全风险。

首先,章节1概述了序列化(marshaling)和反序列化(unmarshaling)的概念,这两者是数据在程序之间传递的关键步骤。序列化用于将对象转化为可以存储或传输的形式,而反序列化则是接收方恢复这些数据,将其转换回原始对象。支持序列化的编程语言包括Java、Python、PHP和Ruby等,它们各自有特定的库和API来实现这些操作。

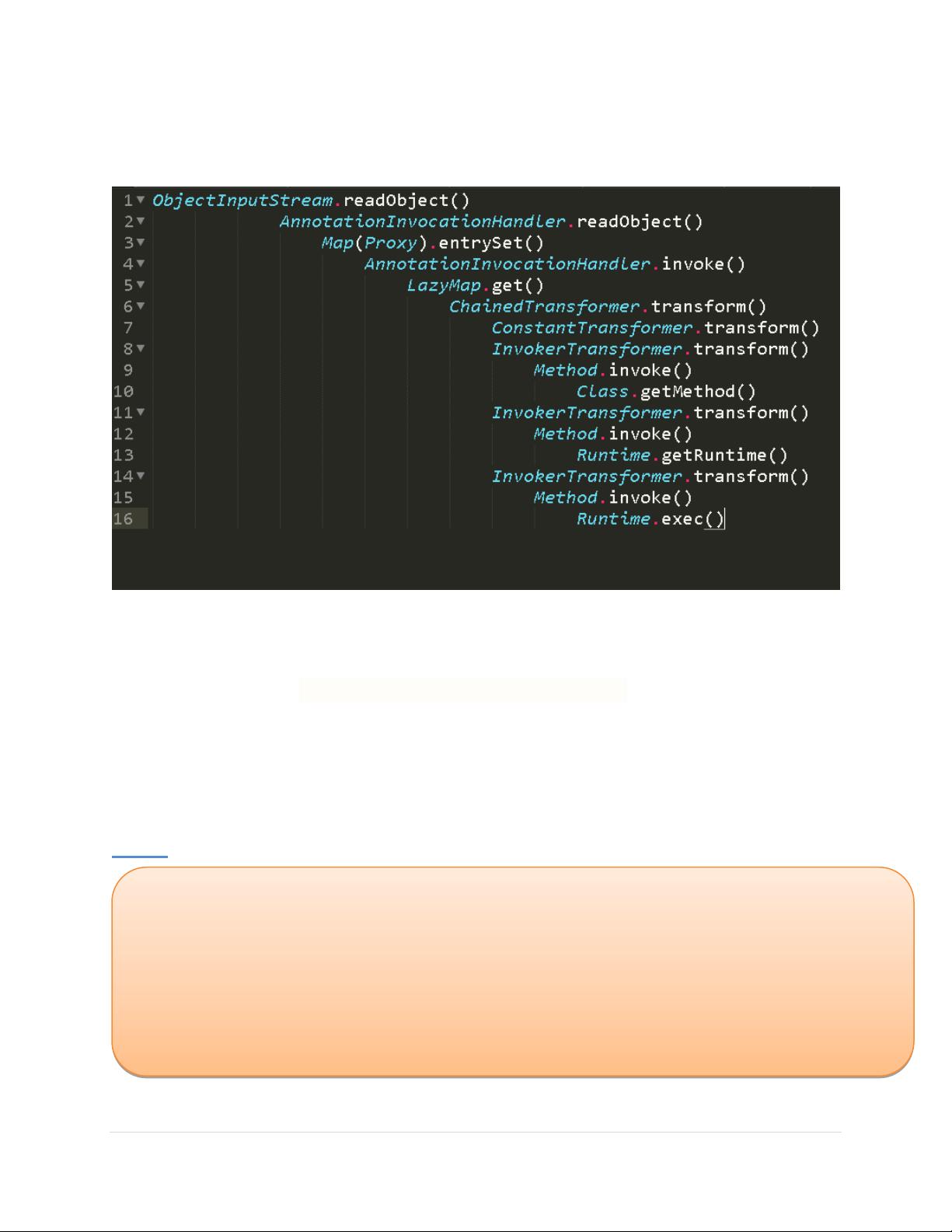

在Java中(第6章),由于其强大的反射机制,反序列化容易成为攻击者的目标。攻击者可以通过构造恶意序列化数据,使目标系统执行恶意代码。章节中详细描述了攻击的代码流程,以及如何检测此类漏洞。值得注意的是,此漏洞曾导致多个CVE(Common Vulnerabilities and Exposures)编号,比如CVE-YYYY-MM-DD,这表明了其广泛的影响。防范措施包括更新受影响的库、禁用不必要的反序列化功能或者实施更严格的输入验证。

Python中的反序列化漏洞(第21章)主要涉及pickle模块,攻击者可以利用pickle指令执行恶意代码。同样,针对这些漏洞的CVEs和缓解措施也有所提及。在PHP(第30章)和Ruby(第42章)中,反序列化漏洞的情况类似,通过特定的函数或库(如`unserialize()`)可能导致RCE,工具和技术也被列出来帮助检测和利用这些漏洞。

总结部分(第56页),文档重申了对反序列化漏洞的认识和测试的重要性,尤其是在现代软件开发中,随着云计算和API的普及,确保正确管理和限制反序列化操作对保护系统免受攻击至关重要。渗透测试人员和学生应掌握这些概念,以便在未来评估和修复可能存在的安全威胁。通过遵循最佳实践,如仅信任来自可信来源的数据,并定期检查和更新库,可以显著降低遭受反序列化漏洞的风险。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-03-14 上传

2024-07-02 上传

2022-03-21 上传

2022-03-21 上传

2010-10-25 上传

r0sky

- 粉丝: 0

- 资源: 1

最新资源

- 串口通信实例教程详解

- Java操作Excel完美解决方案

- j2ee architecture's handbook j2ee架构师手册pdf version

- DS18B20中文资料使用手册

- 16道C语言面试题.doc

- 如何设计与实现当前网上考试系统

- 动态网页校术IIS的安装与使用

- Libero快速入门

- ArcGIS 3D_Interpolator

- struts+hibernate+spring部署顺序

- 2007年QA典型百大MISSBUG总结-测试人员必看

- 2D-LDA A statistical linear discriminant analysis for image matrix

- C#自定义控件的制作

- Face recognition using FLDA with single training image per person

- ejb3.0开发文档

- WiFi技术的原理及未来发展趋势