CDH集群下Hbase权限配置与管理

需积分: 33 89 浏览量

更新于2024-09-09

收藏 95KB DOC 举报

本文档详细介绍了在CDH集群环境下如何设置和管理Hbase的权限控制,包括了Hbase超级用户的设定、安全授权的启用、相关配置参数的调整以及Hbase的命名空间和权限命令的使用。

Hbase权限设置在CDH集群中是一个重要的安全措施,确保只有授权的用户或角色能够访问和操作数据。以下是具体步骤和相关知识点:

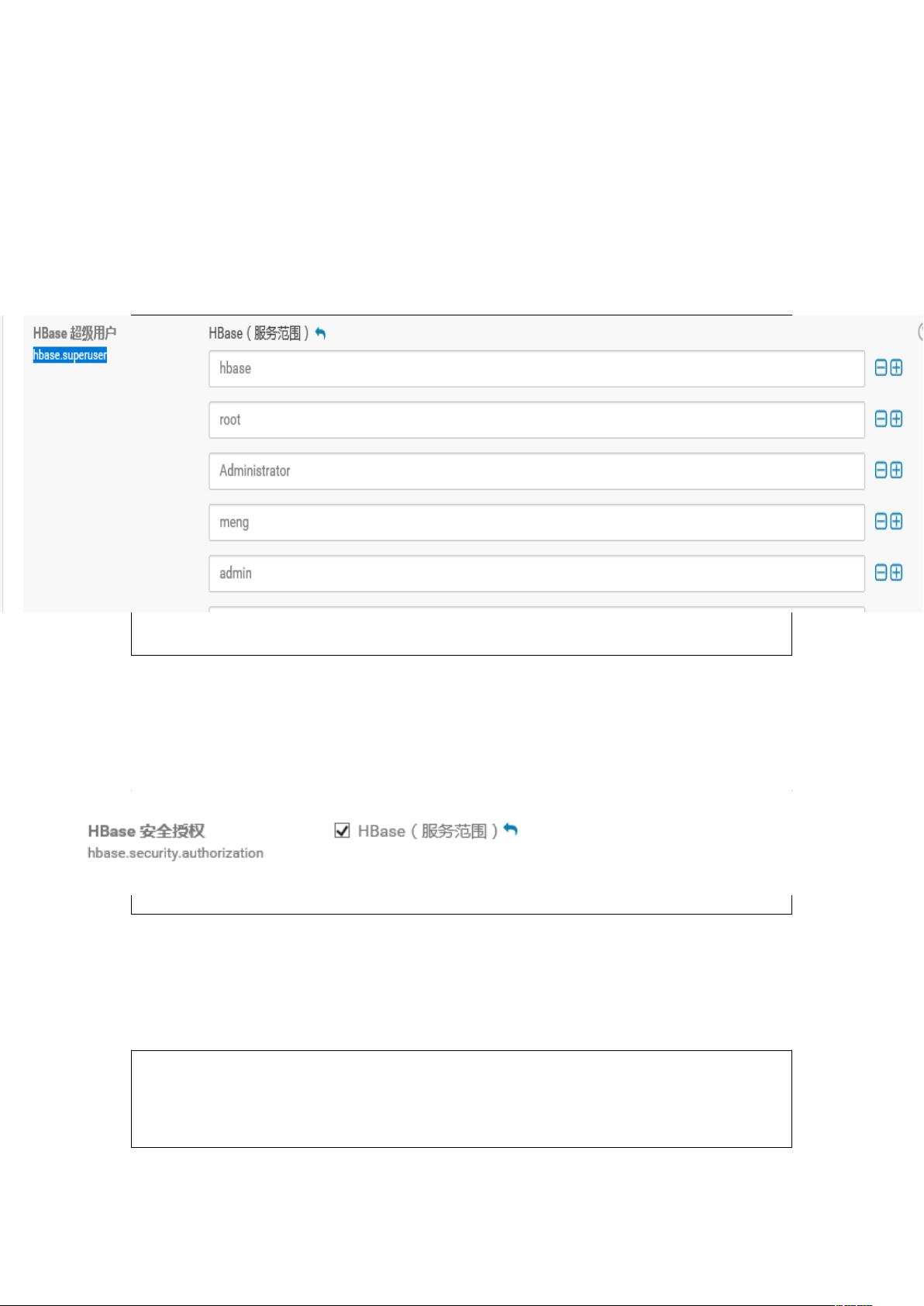

1. **设置Hbase超级用户**: `hbase.superuser` 是一个关键属性,它定义了拥有所有权限的超级用户。通常,这个角色用于系统管理员,可以执行所有操作,包括修改权限和元数据。

2. **启用Hbase安全授权**: 在CDH集群中,需要在Hbase的配置中开启安全授权。通过在管理界面或者直接编辑`hbase-site.xml`文件,将`hbase.security.authorization`设置为`true`,这会启动Hbase的访问控制层(Access Control Layer)。

3. **配置Coprocessors**: AccessController是实现Hbase权限控制的关键coprocessor。在`hbase-site.xml`中,设置`hbase.coprocessor.master.classes`和`hbase.coprocessor.region.classes`,分别添加`org.apache.hadoop.hbase.security.access.AccessController`,确保在主服务器和每个RegionServer上加载该coprocessor。

4. **RPC引擎设置**: 为了支持安全性,`hbase.rpc.engine`需要被设置为`org.apache.hadoop.hbase.ipc.SecureRpcEngine`,这会使用安全的RPC协议进行客户端和服务器之间的通信。

5. **命名空间管理**: Hbase的命名空间提供了一种逻辑上组织表的方式,可以通过`create_namespace`,`list_namespace`,`drop_namespace`和`create`等命令进行创建、查看、删除和在命名空间内创建表的操作。

6. **权限命令**: 权限控制是通过`grant`,`revoke`,以及针对特定命名空间的权限赋予来实现的。例如,`grant 'test', 'RW'`将读写权限赋予用户'test',`grant 'slri', 'R', '@slri'`则在命名空间'slri'上赋予用户'slri'只读权限。

理解并正确配置这些知识点对于在CDH集群中运行安全的Hbase环境至关重要。权限控制不仅可以防止未经授权的访问,还可以根据业务需求对不同用户或角色分配不同的操作权限,确保数据的安全性和合规性。同时,命名空间的引入增强了数据管理和组织的能力,使得大规模部署的Hbase环境更加有序和可控。

178 浏览量

251 浏览量

164 浏览量

108 浏览量

262 浏览量

621 浏览量

2015-04-06 上传

HighSuper520

- 粉丝: 0

- 资源: 5

最新资源

- fabricator, 构建网站用户界面工具包和样式指南的工具.zip

- 编程器XTW100高速24 25编程器.zip

- Backward-Facing-Step-----OpenFOAM:tfjh

- RCGames:允许AI相互玩游戏的服务器

- ng-cells, AngularJS表指令,用于绘制具有不同功能的数据表.zip

- vray材质与标准材质互转

- uroboros:CDCI工具

- info3180-project1:这是课程INFO3180的第一个项目

- WirelessPrinting:从Cura,PrusaSlicer或Slic3r无线打印到与ESP8266(以后也称为ESP32)模块连接的3D打印机

- Magento-OpCache, Magento后端的OpCache ( Zend优化器) 控制面板 ( GUI ).zip

- iOS13.5 的最新的支持包,添加之后可以解决xcode无法真机调试的问题

- TimotheeThiry_2_100221:OpenClassrooms的Web开发人员路径。 第二项目

- 欧美风城市旅行相册PPT模板

- rhel配置新的yum源

- 前端TB

- ramme:非官方的Instagram桌面应用程序