API哈希匹配:恶意代码动态分析技术

需积分: 10 47 浏览量

更新于2024-07-16

收藏 2.08MB PDF 举报

"这篇文档是关于恶意代码分析中的API Hash反静态分析技术,主要讨论了如何在Windows平台上通过API函数来识别和分析恶意软件。文中以Sodinokibi/REvil勒索软件为例,解释了API Hash匹配的原理和反静态分析技巧,并通过静态和动态分析方法进行了深入探讨。"

在恶意代码分析中,API函数扮演着至关重要的角色。它们揭示了程序的行为和功能,尤其是在处理加壳或混淆的文件时。API Hash是一种常见的反静态分析策略,它使得恶意软件作者能够隐藏实际调用的API函数名称,从而避免静态分析工具轻易识别其恶意行为。在这种技术中,恶意代码不再直接通过导入地址表(IAT)静态链接API,而是计算每个函数名称的哈希值,并在运行时通过比较哈希值来动态查找并调用相应的函数。

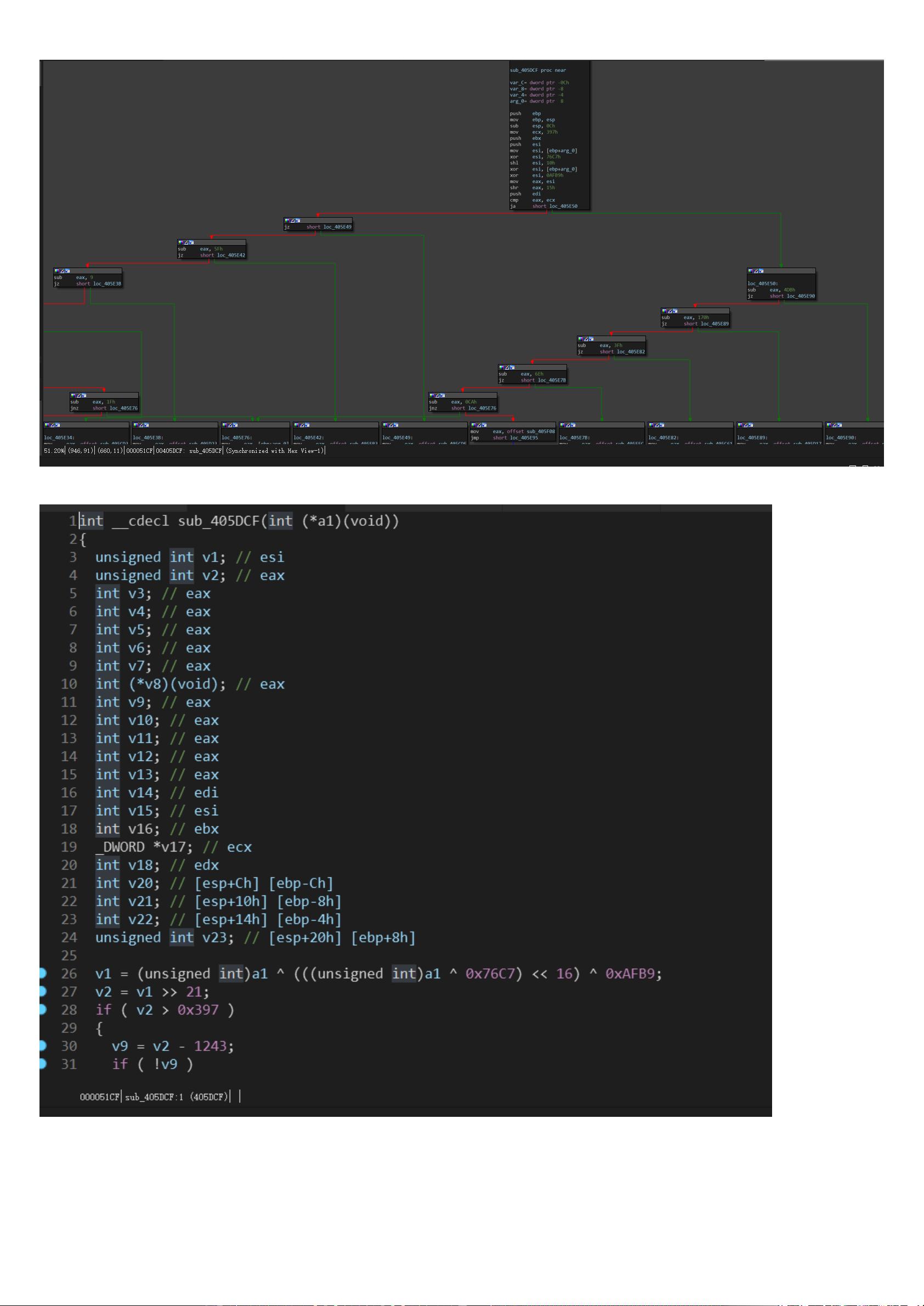

以Sodinokibi/REvil勒索软件为例,该样本在静态分析时显示出没有导入函数,这通常意味着它采用了动态导入或API Hash技术。通过对样本进行逐步分析,我们可以发现它通过循环和特定的函数(如sub_405DCF)来构建API函数地址。这些函数在运行时计算哈希值,然后与预定义的哈希表进行比较,找到匹配的函数地址来执行。

动态分析是理解这种隐藏技术的关键。在动态环境中,我们可以观察到程序在运行时如何加载库和调用API,即使在没有明确的导入表的情况下。例如,使用工具如OllyDbg或Windbg,可以跟踪内存中的API调用,揭示隐藏的函数调用流程。通过对sub_405DCF等关键函数的调试,可以揭示出API地址的动态构建过程。

此外,某些API函数的使用特征可以帮助识别恶意软件的类型。如URLDownloadToFile常用于下载恶意payload,而GetWindowDC则可能用于屏幕截图,这些都可能在恶意软件中出现。因此,通过分析API调用模式,可以推断出文件的潜在恶意行为。

API Hash技术是恶意代码为了逃避静态分析而采用的一种策略。通过结合静态和动态分析方法,分析师可以穿透这种伪装,揭露隐藏在代码背后的恶意行为。在面对日益复杂的恶意软件时,熟练掌握API分析技术对于网络安全防御至关重要。

2022-03-10 上传

2022-07-12 上传

2021-09-21 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-12-27 上传

2024-12-27 上传

2024-12-27 上传

jordan22

- 粉丝: 0

- 资源: 9

最新资源

- PyPI 官网下载 | vam.whittaker-2.0.1-cp36-cp36m-win_amd64.whl

- 自定义横幅CollectionView布局-Swift开发

- ASP-online-shopping-system.rar_百货/超市行业_ASP_

- java jdk 8.0安装包

- 一种从命令行打开拉取请求的便携式无魔术方式

- 2018-2019年华东师范大学825计算机学科基础考研真题

- autofan-开源

- intelliPWR:intelliPWR的核心

- 人工智能实践课程小项目——对话机器人.zip

- 参考资料-412A.混凝土路面砖试验报告.zip

- Ant Lob Accessor-开源

- FTP.zip_Ftp客户端_Visual_C++_

- MATLAB-Improved-ABC-Algorithm:MATLAB改进的ABC算法

- atp-website:Surigao del Sur行动追踪和保护网站

- 家居装饰:使用虚拟现实的家居装饰

- LKCMS日历黄历修正版 v1.0