奇安信攻防社区发现SEMCMS SQL注入漏洞

需积分: 0 46 浏览量

更新于2024-08-05

收藏 4.27MB PDF 举报

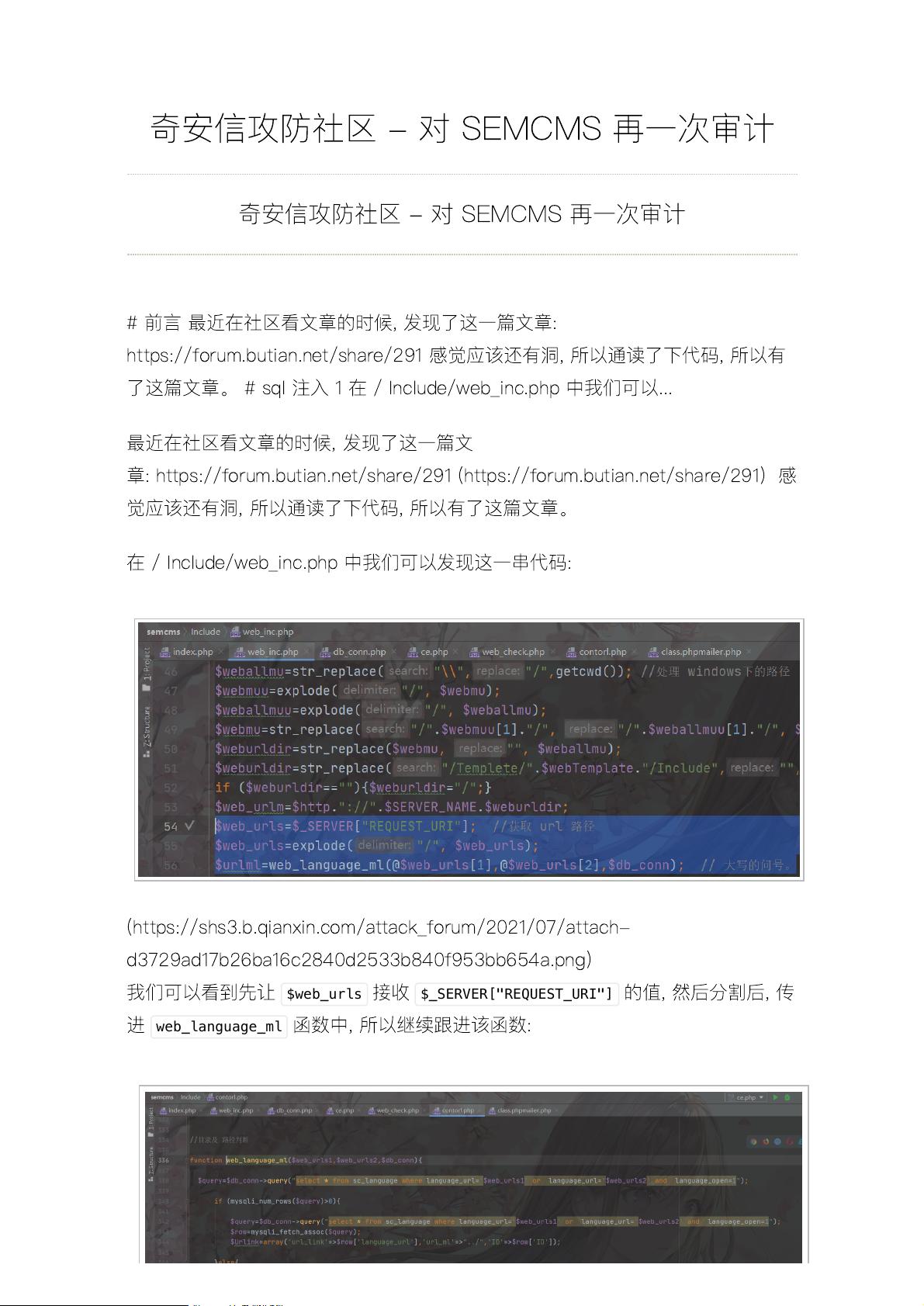

在本篇文章中,作者针对SEMCMS系统进行了再一次的审计,主要关注的是系统的安全性漏洞。首先,他们在阅读其他社区的文章后,怀疑可能存在未被完全修复的漏洞,于是深入研究了系统代码。在/Include/web_inc.php 文件中,作者发现了关键的一段代码,这段代码通过`$_SERVER["REQUEST_URI"]`获取用户请求的URI,并将其传递给`web_language_ml`函数。

在分析中,作者揭示了一个SQL注入漏洞的存在。该漏洞源于代码没有对从`$_SERVER["REQUEST_URI"]`接收到的值进行充分的输入验证,这使得攻击者可以直接注入恶意SQL代码,因为代码仅对传入的参数进行了部分过滤,对整个请求URI的处理过于简单。

此外,文章还提到了一个时间盲注攻击的可能性。在这种攻击中,攻击者利用`$_SERVER["REQUEST_URI"]`接收值的特性,通常会遇到编码问题,如空格会被编码为"%20"。为了实施攻击,攻击者需要找到方法绕过这种编码,以确保他们的恶意请求能够顺利执行,但文中并未详述具体的绕过方法。

总结来说,这篇文章对SEMCMS系统中的安全漏洞进行了深入剖析,指出了一处可能导致SQL注入的问题以及潜在的时间盲注风险。这对于系统管理员和开发者来说是一个警醒,提示他们需要对代码进行进一步的安全审查和加固,以防止实际的攻击利用。同时,这也提醒用户在使用此类系统时要谨慎,避免提交未经验证的输入。

2022-08-03 上传

154 浏览量

2013-04-12 上传

104 浏览量

2021-06-01 上传

2020-10-13 上传

2021-03-18 上传

2021-04-30 上传

350 浏览量

赵小杏儿

- 粉丝: 26

- 资源: 314

最新资源

- 无线视频服务器JZ1000-GEV-config配置工具使用说明

- 46家公司笔试题想找个工作的最好下下来看看

- ADO.NET高级编程

- C标准库文件word版(详细)

- Keil和proteus软件的基本操作

- InstallShield简明使用教程.pdf

- SQL SERVER 语言艺术

- 高 质 量 C++ 编程

- Direct3D.ShaderX.-.Vertex.and.Pixel.Shader.Tips.and.Tricks.pdf

- matlab 学习资料

- 中文MODBUS协议

- Nucleus PLUS源码分析

- GPRS技术导论 .pdf

- 全面掌握Java的异常处理机制 .doc

- msp430 用户手册

- 全国计算机等级考试二级公共基础最新题库80题