WireShark实验:IP, ICMP, ARP, DHCP, DNS协议分析

需积分: 0 136 浏览量

更新于2024-08-04

收藏 2.62MB DOCX 举报

"18308045_谷正阳_WireShark_v21"

这个资源是一个关于网络协议分析的实验报告,主要使用了Wireshark工具来解析和理解IP、ICMP、ARP、DHCP、DNS以及f协议。实验者是来自数据科学与计算机学院的谷正阳同学,其学号为18308045,所在班级为18班。实验的主要目标是通过Wireshark深入理解各种网络协议的工作原理。

在实验过程中,谷正阳同学进行了以下几个方面的操作和观察:

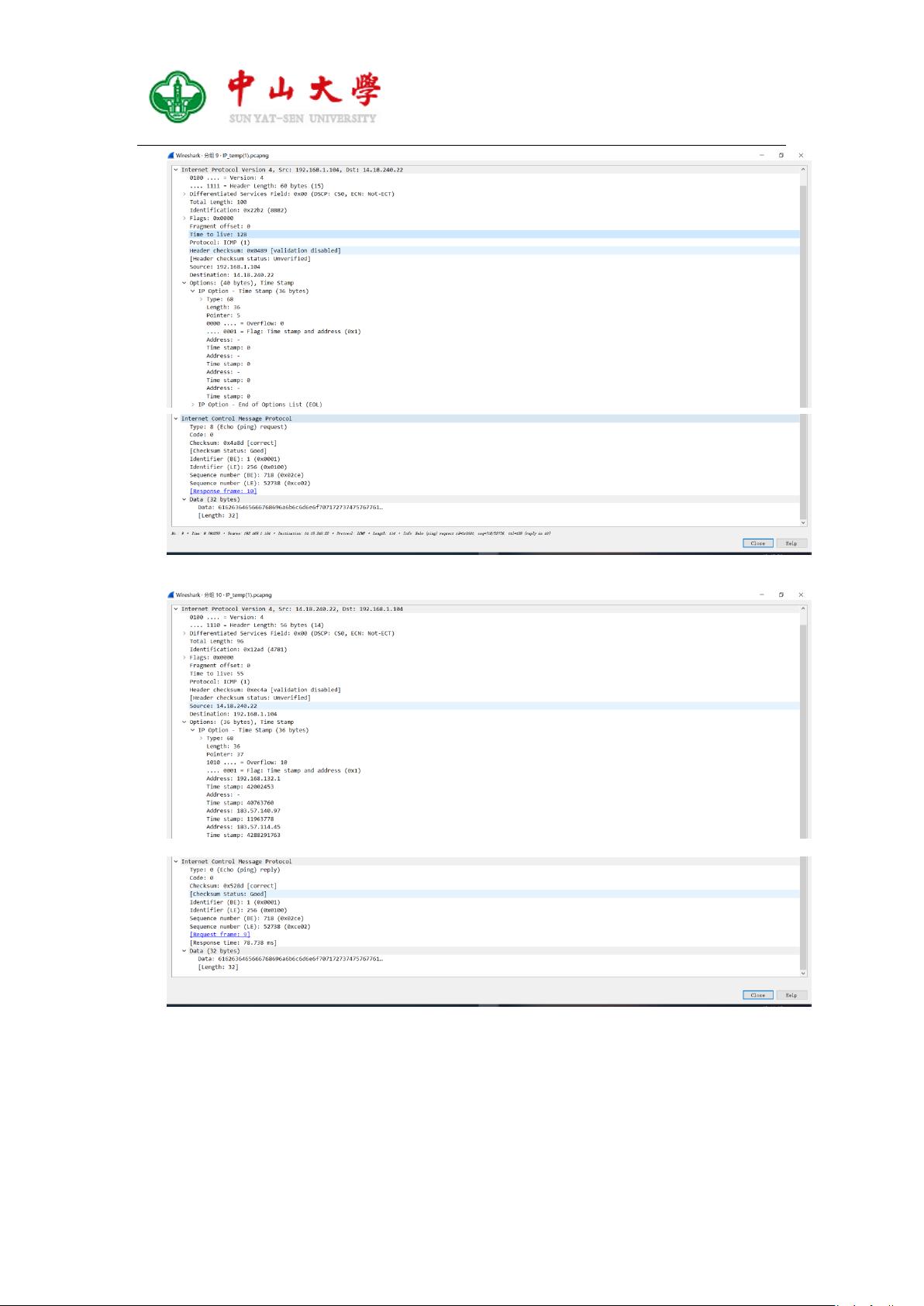

1. **IP协议与ICMP协议**:通过`ping -r4 域名`命令,发送了包含IP选项的ICMP回显请求。实验结果显示,IP选项长度为20Bytes,ICMP包的Identifier为1,序号从20到23,每个包的数据部分长度为32Bytes,数据内容为一串ASCII字符。Identifier通常用于识别发送方并区分不同的响应。

2. **ICMP时间戳选项**:在另一个`ping -s4 域名`命令中,观察到了不同长度的IP选项,但时间戳选项被证实是正确的。这表明ICMP包中包含的时间戳信息是准确无误的。

3. **ICMP协议与Traceroute**:使用`tracert -h4 域名`命令追踪路径,观察到TTL(生存时间)为2时的第二个ICMP请求包,以及对应的响应包,这有助于理解数据包在网络中的路由过程。

4. **ARP协议**:通过`arp -a`命令查看ARP缓存,然后使用`arp -d 192.168.0.14`删除特定IP的条目,再ping另一台设备以捕获ARP请求和响应包。实验者标记了ARP协议中查询的IP地址以及响应中的MAC地址,展示了如何通过ARP协议进行地址解析。

5. **其他协议未提及**:尽管实验描述提到了DHCP和DNS协议,但在提供的内容中并未详细阐述这些协议的分析。通常,DHCP用于动态分配IP地址,而DNS则用于将域名转换为IP地址。

Wireshark是一款强大的网络封包分析软件,能够捕捉网络流量并深入解析协议细节。在上述实验中,通过Wireshark,谷正阳同学深入理解了网络通信的基础,包括IP协议的选项、ICMP协议的标识符和序列号、ARP协议的工作机制等。这对于学习网络原理和排查网络问题具有重要意义。

2022-09-19 上传

2022-09-19 上传

2022-09-23 上传

2022-09-14 上传

2024-09-22 上传

2022-09-22 上传

点击了解资源详情

2023-06-09 上传

战神哥

- 粉丝: 1008

- 资源: 325

最新资源

- TMS320LF2407_DSP结构、原理及应用实验指导书

- iBATIS-SqlMaps

- 将基于PC的算法转至DSP

- MyEclipse 7 在WebLogic 9.2 上开发Web Service范例

- loadrunner 使用手册中文版

- 城市LMAS系统的优化设计与实现

- EDA技术,跑马灯源程序

- 基于Proteus的定时小闹钟万年历

- 光学专业英语optical vocabulary

- 深入浅出Oracle EBS之核心功能

- WiMAX.Standards.and.Security.Sep.2007.pdf

- PCSX2Extremum

- 计算机外文翻译,文献综述

- 酒店客房管理系统的设计论文

- Silverlight+2系列

- 电信计费系统毕业论文