RC4算法最新攻击技术:对WEP和WPA的统计分析

需积分: 50 119 浏览量

更新于2024-07-20

1

收藏 367KB PDF 举报

RC4算法是一种由Rivest在1987年设计的流加密算法,因其简单且高效,曾广泛应用于SSL/TLS协议和Wi-Fi 802.11无线通信中的WEP(有线等效隐私)和后来的WPA(Wi-Fi保护访问)安全标准。然而,随着时间的推移,RC4的安全性受到了越来越多的挑战。

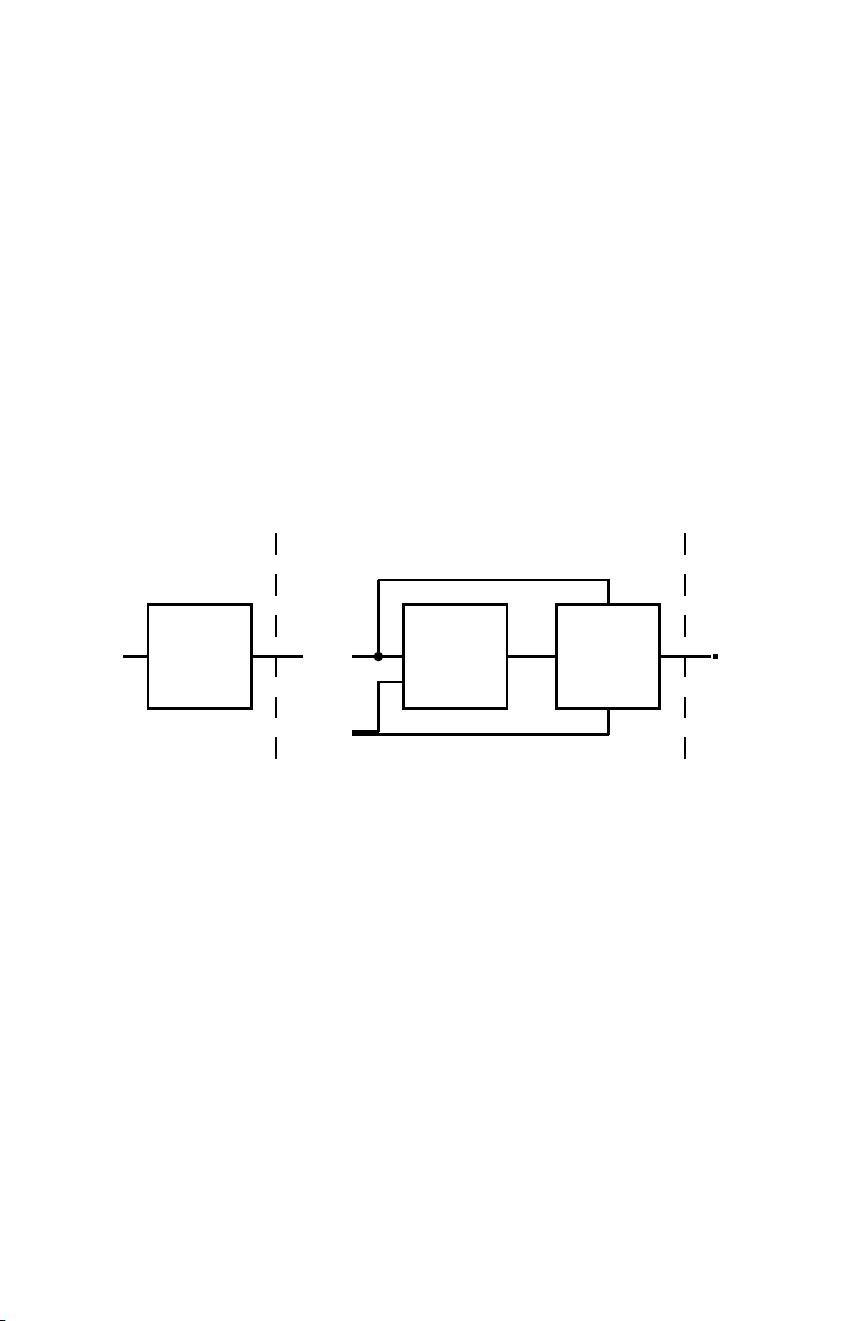

这篇论文的作者Pouyan Sepehrdad, Serge Vaudenay和Martin Vuagnoux在欧密会议上提出了最新的RC4攻击方法。他们构建了处理RC4状态偏置的分析工具,并展示了如何利用这些工具优化攻击策略。他们特别关注了针对WEP和WPA协议的攻击。

对于WEP,研究者表明,只需要4000个包,假设每个包的前几个字节的明文已知,就能构建一个区分器。这个区分器的复杂度为2^43,优势为0.5。这意味着攻击者可以通过分析数据包的模式来识别出使用RC4加密的流量。

接着,他们转向了对WPA的攻击。首先,他们提出了一种区分WPA的攻击策略,其复杂度为2^43,优势为0.5,仅需240个包。然后,通过一系列部分临时密钥恢复攻击,他们能够在2^38个包之后恢复完整的128位临时密钥,整个过程的复杂度为2^96。这是迄今为止针对WPA的最有效的攻击方法。

这些研究成果揭示了RC4算法在实际应用中的潜在风险,特别是当它用于保护无线网络的安全时。尽管RC4曾经是业界的标准选择,但这些攻击表明,RC4不再提供足够的安全性,应当考虑使用更现代的加密算法,如AES(高级加密标准),以确保数据传输的安全。

攻击方法的核心在于利用RC4的输出序列中存在的统计偏差。RC4的状态在加密过程中会逐渐暴露,使得攻击者可以通过收集和分析大量加密流量来推测和重建密钥。这表明,即使加密算法在理论上看似强大,实际使用中的漏洞也可能导致严重的安全问题。

总结来说,这篇论文的贡献在于进一步揭示了RC4算法的弱点,为未来的设计者和安全专家提供了改进和替换现有加密算法的重要参考。随着密码学和网络安全的不断发展,了解并应对这些攻击策略至关重要,以防止敏感信息泄露和网络入侵。因此,更新和强化加密标准,以抵御日益复杂的攻击手段,已经成为保障网络安全的必要步骤。

相关推荐

litpud

- 粉丝: 0

最新资源

- 掌握JavaEE开发:SSH框架的实用教程

- envestigate包:探索环境数据的强大R工具

- Unity2018中文字体包:7100汉字OPPOSans集成

- SakEmail加入身份认证功能,提升邮件服务安全

- ExtJS Lightbox 压缩包文件详情与使用示例

- C#实现皮肤切换与日志记录的示例教程

- Echarts水滴图结合百度地图及WebSocket实例教程

- 实现域适应的随机游走matlab代码

- 实用MD5计算器工具软件下载与使用指南

- 掌握Devexpress GridControl的repositoryItemCheckEdit应用

- MATLAB实现经典图像质量评价算法SSIM

- 冰印设计论坛1.0美化版:管理账号与论坛使用指南

- 心灵感应主题:打造CIRC的深色CSS主题

- 台湾版ASP经典高级实务源码解读

- VB6.0实用源代码实例解析

- Flex实现图片剪切功能详解