ISA Server 2006发布DMZ区Web服务器安全策略

10 浏览量

更新于2024-06-29

收藏 1.48MB DOCX 举报

本文档详细介绍了如何在Windows域环境中利用ISA Server 2006部署DMZ(Demilitarized Zone,隔离区)区的服务器,特别是针对Web服务器的发布过程。在ISAServer2006防火墙的保护下,将DMZ区域的服务器对外部Internet用户开放,避免直接暴露在公网风险中,如病毒和黑客攻击。

首先,作者通过构建一个包含两台服务器(Web服务器www.zpp.com和邮件服务器mail.zpp.com)的DMZ区域,这些服务器的IP地址分别为172.16.1.20和172.16.1.10,都连接到同一个内部子网172.16.1.0/16,网关为172.16.1.1。ISAServer则配置了三个网卡,分别用于内网、DMZ区域和外网通信,它们的IP地址分别为192.168.1.1(LAN)、172.16.1.1(DMZ)、61.134.1.4(WAN)。

文章详细讲述了以下几个步骤:

1. **创建并配置DMZ区域**:在ISA Server管理器中,选择“配置”->“网络”,从模板栏选择“3向外围网络”,这将启用对DMZ区域的专门管理,与之前的边缘防火墙部署模式不同。

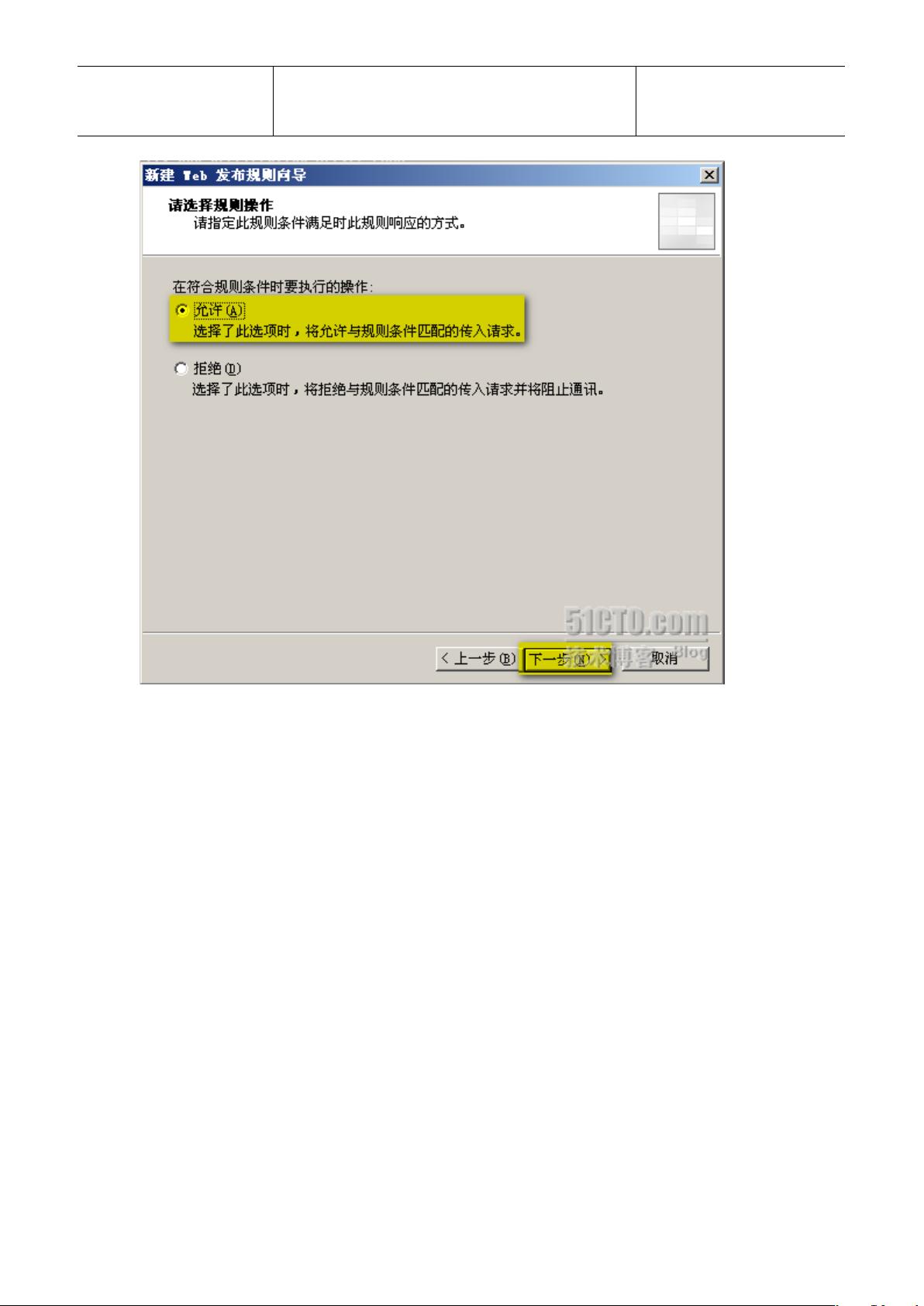

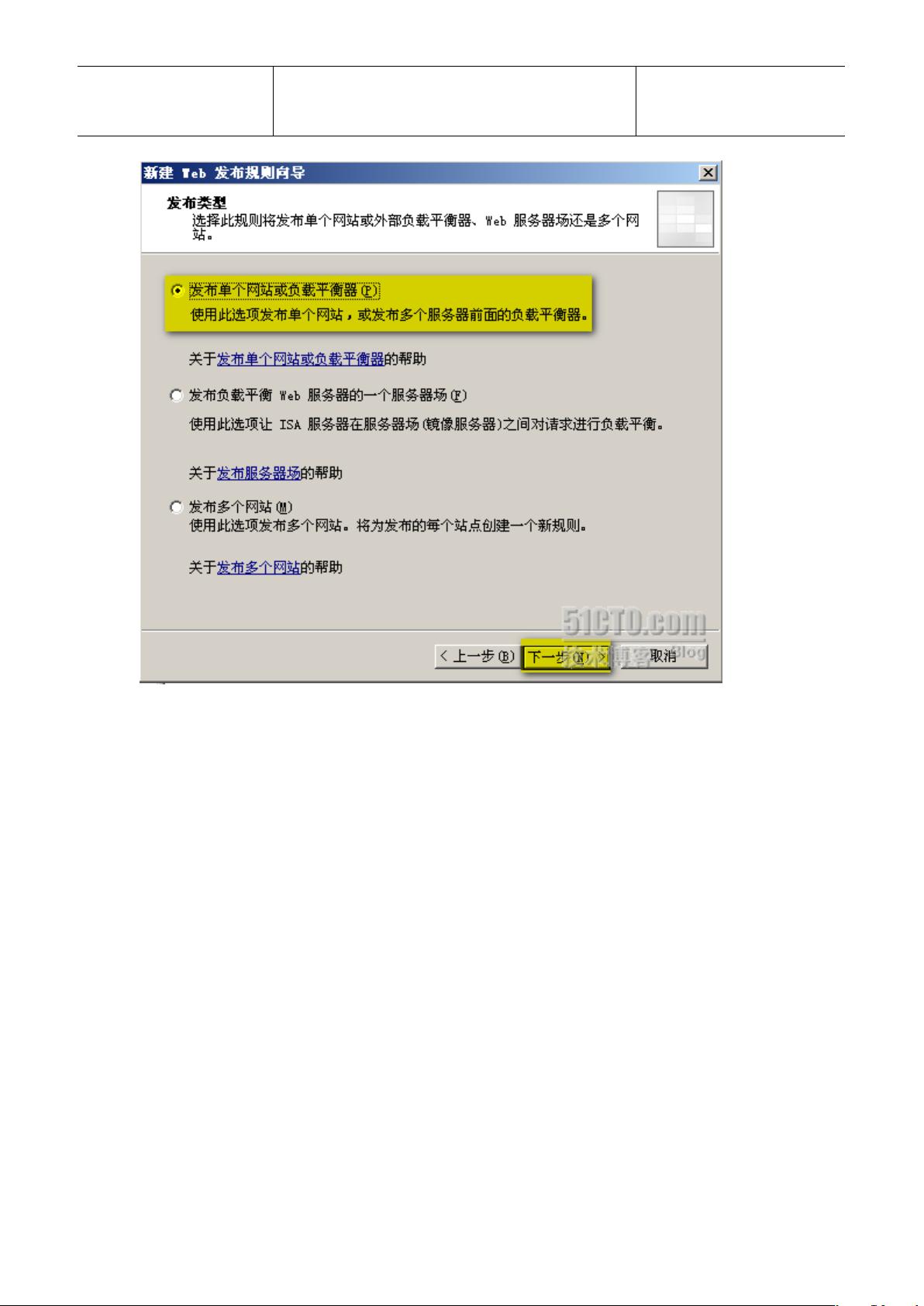

2. **服务器发布**:重点在于Web服务器的发布,通过ISAServer作为代理,外部用户实际上是访问到ISAServer,然后由ISAServer转发到DMZ区的Web服务器。这类似于网络地址转换(NAT)中的PAT技术,通过端口映射实现服务的区分和安全访问。

3. **限制内外部访问**:将DMZ区域的服务器发布到内网而非直接访问,目的是防止内部潜在的安全威胁,即所谓的“家贼难防”。

4. **TCP/IP参数调整**:确保所有相关的IP地址、子网掩码和网关配置正确,这是基础网络配置,也是后续发布过程中的关键。

通过以上步骤,读者可以学习到如何在复杂的网络环境中,使用ISA Server 2006有效地管理和保护DMZ区域的服务器,同时提供安全的访问路径给外部用户。了解并实践这些配置,可以帮助IT管理员更好地管理企业网络架构,降低网络安全风险。

2023-02-04 上传

2022-02-09 上传

2023-05-04 上传

2022-06-23 上传

2022-06-25 上传

2019-08-12 上传

2022-07-06 上传

猫一样的女子245

- 粉丝: 210

- 资源: 2万+

最新资源

- zlib-1.2.12压缩包解析与技术要点

- 微信小程序滑动选项卡源码模版发布

- Unity虚拟人物唇同步插件Oculus Lipsync介绍

- Nginx 1.18.0版本WinSW自动安装与管理指南

- Java Swing和JDBC实现的ATM系统源码解析

- 掌握Spark Streaming与Maven集成的分布式大数据处理

- 深入学习推荐系统:教程、案例与项目实践

- Web开发者必备的取色工具软件介绍

- C语言实现李春葆数据结构实验程序

- 超市管理系统开发:asp+SQL Server 2005实战

- Redis伪集群搭建教程与实践

- 掌握网络活动细节:Wireshark v3.6.3网络嗅探工具详解

- 全面掌握美赛:建模、分析与编程实现教程

- Java图书馆系统完整项目源码及SQL文件解析

- PCtoLCD2002软件:高效图片和字符取模转换

- Java开发的体育赛事在线购票系统源码分析