Windows内存防护机制深度探究与未来趋势

14 浏览量

更新于2024-07-15

收藏 789KB PDF 举报

"Windows内存防护机制研究"

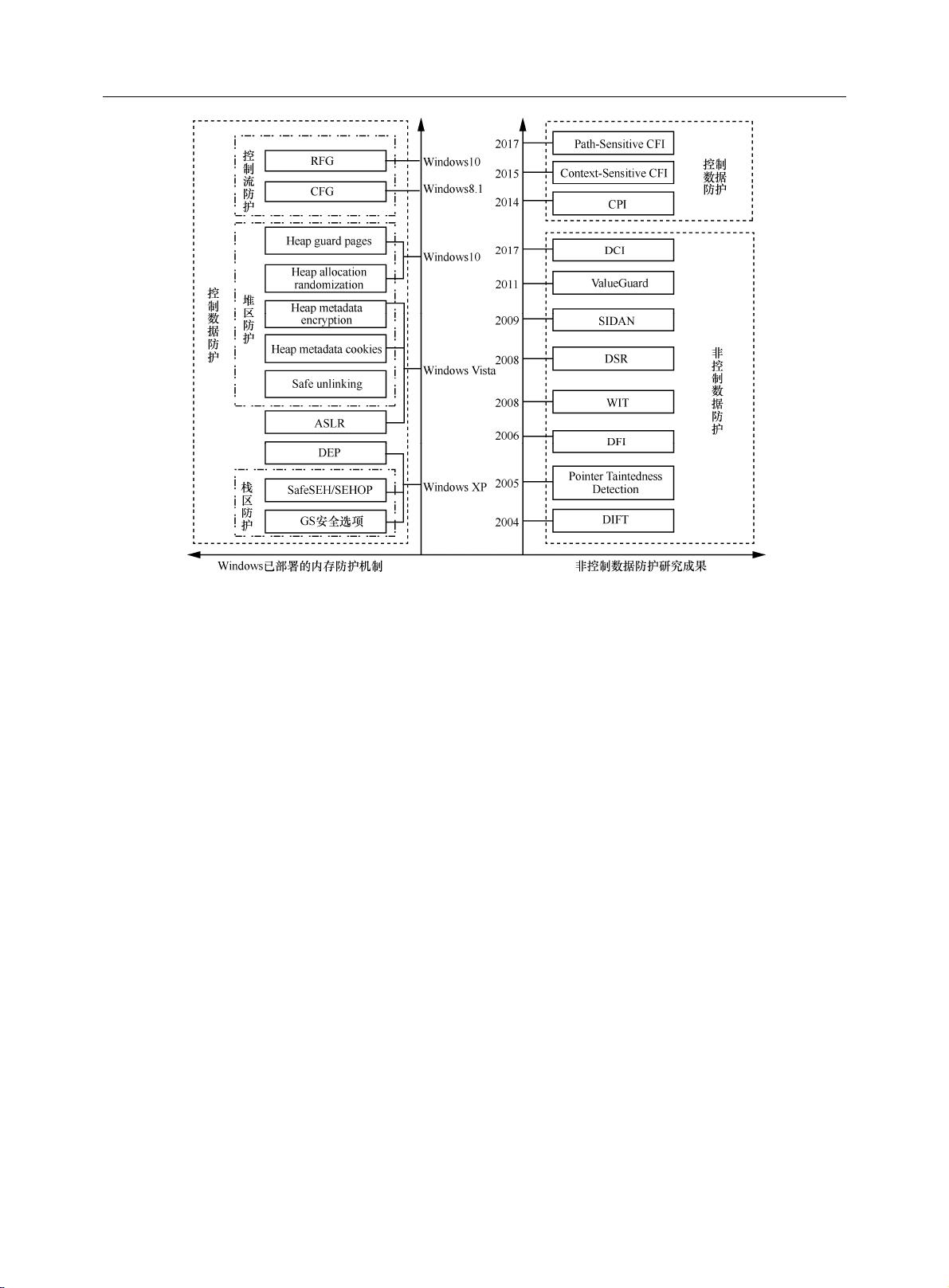

Windows操作系统作为全球最广泛使用的桌面系统,其内存安全问题一直是网络安全领域的重要关注点。近年来,攻击者利用Windows内存漏洞进行恶意活动的现象频繁发生,他们通过篡改控制数据来劫持程序的执行流程,从而实现攻击目的。为了应对这种威胁,微软在Windows系统中实施了一系列的内存防护机制,如数据执行保护(DEP)、地址空间布局随机化(ASLR)等,这些机制旨在防止攻击者控制执行流。

控制数据防护主要涉及防止攻击者篡改程序的关键指令或跳转目标,例如,DEP机制阻止了未标记为可执行的内存区域执行代码,而ASLR则通过随机化内存分配来增加攻击者预测内存位置的难度。然而,尽管这些防护机制在一定程度上提高了系统的安全性,但它们主要聚焦于控制流,对于非控制数据的保护并不充分。

非控制数据防护是指对程序中不直接影响控制流的数据进行保护,如变量、配置信息等。这些数据虽然不会直接改变程序执行路径,但它们可能包含敏感信息或者可以被用来间接影响程序行为。当前,针对非控制数据的攻击手段日益多样化,包括数据篡改、注入等,使得现有的防护机制显得力不从心。例如,攻击者可以通过篡改变量值来影响程序逻辑,或者通过注入恶意数据触发安全漏洞。

为了更全面地保护内存安全,研究者们开始关注非控制数据防护。这涉及到数据完整性验证、数据隔离以及动态检测等技术的应用。数据完整性验证通过校验数据的哈希值或者使用加密技术确保数据未被篡改。数据隔离则将敏感数据存储在单独的内存区域,限制访问权限,防止非法访问。动态检测技术则实时监控内存中的异常活动,发现并阻止潜在的攻击行为。

尽管已有一定的进展,Windows内存防护仍面临诸多挑战。首先,性能开销是防护机制的一大难题,增强的安全特性可能会导致系统运行效率下降。其次,随着硬件和软件复杂性的增加,新的攻击手段层出不穷,防护机制需要不断更新和完善。此外,用户行为和第三方软件的兼容性问题也会影响防护效果。

展望未来,内存防护的发展趋势可能包括以下几个方向:更精细的内存划分,实现对不同类型数据的差异化保护;利用硬件辅助的安全特性,如Intel的Software Guard Extensions (SGX)等;以及结合机器学习和人工智能技术,自动识别和防御未知的攻击模式。同时,提升用户的安全意识和加强软件开发过程中的安全编码也是必不可少的环节。

Windows内存防护机制的研究对于保障系统安全至关重要。通过对现有防护机制的深入理解,分析其局限性,以及探索非控制数据的防护策略,我们可以更好地抵御不断演进的攻击手段,为Windows系统构建更为坚固的防线。

2021-10-12 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

2012-03-09 上传

2021-09-27 上传

2024-04-23 上传

点击了解资源详情

点击了解资源详情

weixin_38638799

- 粉丝: 5

- 资源: 952

最新资源

- BottleJS快速入门:演示JavaScript依赖注入优势

- vConsole插件使用教程:输出与复制日志文件

- Node.js v12.7.0版本发布 - 适合高性能Web服务器与网络应用

- Android中实现图片的双指和双击缩放功能

- Anum Pinki英语至乌尔都语开源词典:23000词汇会话

- 三菱电机SLIMDIP智能功率模块在变频洗衣机的应用分析

- 用JavaScript实现的剪刀石头布游戏指南

- Node.js v12.22.1版发布 - 跨平台JavaScript环境新选择

- Infix修复发布:探索新的中缀处理方式

- 罕见疾病酶替代疗法药物非临床研究指导原则报告

- Node.js v10.20.0 版本发布,性能卓越的服务器端JavaScript

- hap-java-client:Java实现的HAP客户端库解析

- Shreyas Satish的GitHub博客自动化静态站点技术解析

- vtomole个人博客网站建设与维护经验分享

- MEAN.JS全栈解决方案:打造MongoDB、Express、AngularJS和Node.js应用

- 东南大学网络空间安全学院复试代码解析