DVWA安全实验:文件上传与包含漏洞分析

需积分: 9 199 浏览量

更新于2024-08-04

收藏 1.39MB DOCX 举报

"网络安全实验,涉及文件上传与文件包含漏洞,使用DVWA测试环境,通过Kali Linux进行攻击机操作。"

在网络安全领域,文件上传与文件包含是两种常见的Web应用程序安全漏洞,它们允许攻击者利用系统弱点来执行恶意代码或获取敏感信息。本实验旨在帮助学习者更好地理解这些漏洞的工作原理以及如何检测和防范。

一、实验环境

实验使用的是Windows 7 x64作为靶机,IP地址为192.168.3.61,安装了DVWA(Damn Vulnerable Web Application)测试环境,这是一个专门用于安全教育的脆弱Web应用。攻击机则选用的是Kali Rolling 2019.3 x64版本,IP地址为192.168.3.78,Kali Linux是一款广泛用于渗透测试的Linux发行版。

二、文件上传漏洞

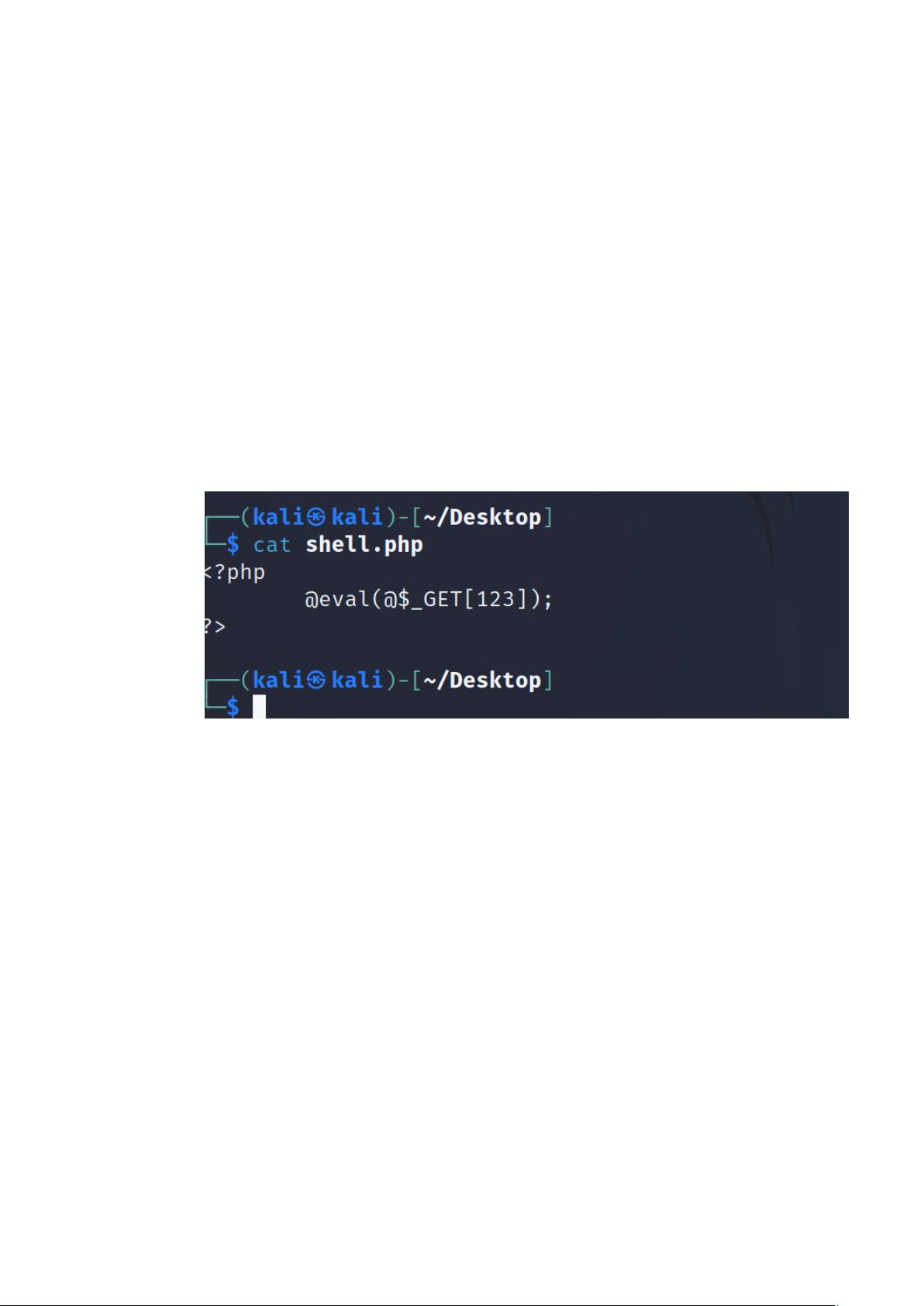

1. 在“级别low”的文件上传模块中,攻击者可以上传包含PHP代码的shell.php文件。eval函数在PHP中用于执行一个字符串作为PHP代码,使得攻击者可以通过上传恶意脚本来执行任意命令。

2. 在“级别medium”中,攻击者需要绕过文件类型检查。这通常通过将PHP文件改名(如shell.php改为shell.png)实现,然后尝试上传。一旦文件成功上传,攻击者可以通过已上传的木马获取服务器的IP地址信息。

三、文件包含漏洞

在DVWA的文件包含模块(级别low)中,攻击者可以利用已上传的shell.php文件,通过URL直接引用该文件,触发PHP的文件包含漏洞,调用eval函数执行shell.php中的代码,从而获取PHP的详细信息,例如通过phpinfo()函数。

四、渗透测试工具与技巧

1. Kali Linux内置了多种渗透测试工具,如Burp Suite,用于拦截和修改网络请求,方便进行文件上传和包含漏洞的测试。

2. 使用目录遍历技术,探测DVWA网站的目录结构,寻找可能存在的其他漏洞或敏感文件。

五、安全防范措施

- 对文件上传进行严格的类型和大小限制,避免上传可执行文件。

- 对上传文件的名称和位置进行随机化处理,降低被直接包含的风险。

- 使用安全的文件包含函数,如`include_once`,防止意外包含恶意文件。

- 对用户输入进行过滤和转义,防止恶意代码执行。

- 定期更新和修补系统,确保所有软件都在最新安全状态。

这个实验提供了一个实际操作的安全漏洞利用场景,有助于深入理解文件上传与文件包含漏洞的危害,并提升对网络安全防护的能力。在实际环境中,应严格遵循安全最佳实践,防止此类漏洞被恶意利用。

2022-11-10 上传

2021-10-10 上传

2022-06-16 上传

2021-12-19 上传

2022-06-18 上传

2020-02-17 上传

2021-12-03 上传

2023-06-09 上传

2021-10-10 上传

文章永久免费只为良心

- 粉丝: 296

- 资源: 24

最新资源

- freemarker中文手册

- 关于公平的竞赛评卷系统的研究

- NS2实例,Tcl语法

- ArcDGis9.2 系列产品介绍及开发

- 基于工作流的信息管理系统研究

- php常用算法(doc)

- 展望系统辨识(Perspectives on System Identification, by Ljung, 2008)

- 2009年信息系统项目管理师考试大纲

- 网管手册:三十五例网络故障排除方法

- 中望CAD2008标准教程

- ajax实战中文版.pdf

- C++ Templates 全览.pdf

- 串口通信编程大全.pdf

- 史上最全电脑键盘每个键的作用

- JavaScript.DOM编程

- Microsoft Visio详尽教程.pdf