2017恶意代码威胁深度回顾与应对策略

版权申诉

182 浏览量

更新于2024-07-07

收藏 3.51MB PDF 举报

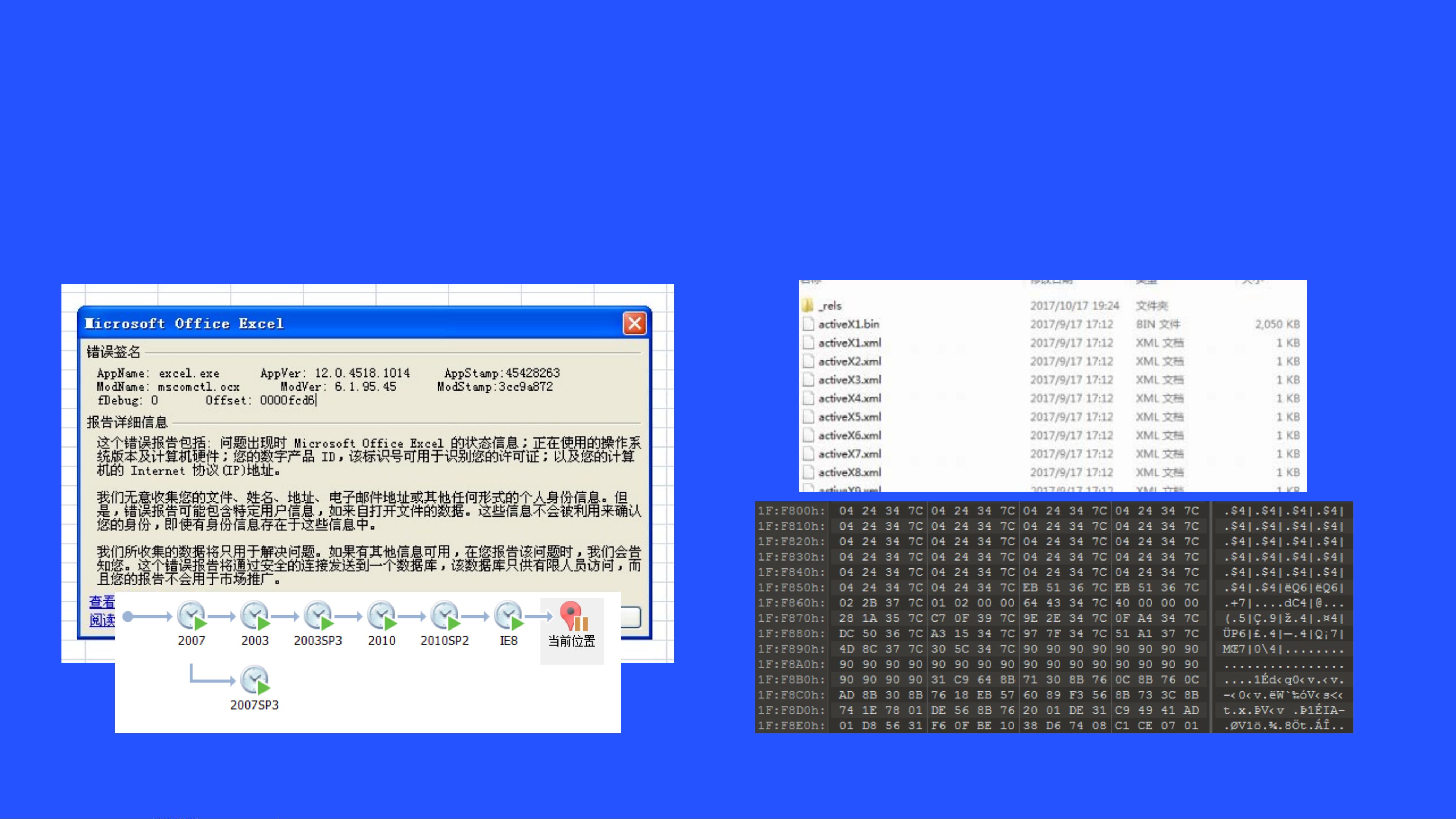

2017年恶意代码威胁回顾与快速分析实践是一份针对2017年信息安全领域的深度分析报告,由360CERT的研究员王继勤和侯敬宜在信息安全交流大会上分享。报告重点关注了当年恶意代码的活跃态势,包括:

1. 影响较大的恶意活动:这一年发生了多起重大恶意代码事件,如多个Office 0day漏洞被野外利用,导致全球范围内机构受到攻击。供应链攻击中多个知名软件遭受影响,如WannaCry、NotPetya和BadRabbit等勒索病毒的爆发,利用了NSA泄露的工具。此外,APT(高级持续性威胁)攻击者也利用这些漏洞投放了Finspy等间谍软件。

2. 分析技巧与技术:报告详细探讨了恶意文档分析方法,比如利用VBA和API/字符串解密技术来识别和处理恶意代码。反调试、反虚拟机和反沙箱技术(anti-debug, anti-vm, anti-sandbox)也被提及,这些是恶意代码隐藏其行为以逃避检测的常见策略。shellcode分析、loader和shellcode-to-exe技术,以及scdbg工具的应用,也作为分析手段被介绍。

3. Finspy案例:报告还关注了Finspy这一恶意软件,它采用了x86混淆和代码虚拟化技术,以增强其隐蔽性和难以追踪性。

4. 有用的分析工具与脚本:报告提到了一些辅助恶意代码分析的实用工具,这些工具对于深入理解恶意代码的行为至关重要。

5. 代码混淆技术:作为一种混淆恶意代码以避免静态分析的策略,报告讨论了其原理和应对方法。

6. NotPetya案例研究:报告中的一个亮点是对NotPetya攻击中的一个有趣发现,这可能涉及到恶意软件的具体实施细节或防御策略。

这份报告不仅回顾了2017年的威胁形势,还提供了实用的分析技术和案例分析,为安全研究人员和防御者提供了宝贵的学习资源,帮助他们更好地理解和对抗恶意代码威胁。

2022-02-25 上传

2021-08-07 上传

2023-08-30 上传

2023-07-04 上传

2023-05-24 上传

2023-12-18 上传

2023-05-30 上传

2024-01-20 上传

2023-12-16 上传

mYlEaVeiSmVp

- 粉丝: 2128

- 资源: 19万+

最新资源

- 新型智能电加热器:触摸感应与自动温控技术

- 社区物流信息管理系统的毕业设计实现

- VB门诊管理系统设计与实现(附论文与源代码)

- 剪叉式高空作业平台稳定性研究与创新设计

- DAMA CDGA考试必备:真题模拟及章节重点解析

- TaskExplorer:全新升级的系统监控与任务管理工具

- 新型碎纸机进纸间隙调整技术解析

- 有腿移动机器人动作教学与技术存储介质的研究

- 基于遗传算法优化的RBF神经网络分析工具

- Visual Basic入门教程完整版PDF下载

- 海洋岸滩保洁与垃圾清运服务招标文件公示

- 触摸屏测量仪器与粘度测定方法

- PSO多目标优化问题求解代码详解

- 有机硅组合物及差异剥离纸或膜技术分析

- Win10快速关机技巧:去除关机阻止功能

- 创新打印机设计:速释打印头与压纸辊安装拆卸便捷性