ARP攻击实验:理解ARP协议工作原理及欺骗防范

需积分: 26 111 浏览量

更新于2024-09-13

1

收藏 1.13MB DOC 举报

arp攻击实验

本实验旨在通过ARP攻击实验,了解ARP协议的工作原理,了解ARP欺骗攻击的原理和防范措施,理解两种ARP欺骗软件的欺骗过程,及它们分别所造成的危害。

一、ARP协议概述

ARP协议(Address Resolution Protocol)是TCP/IP协议族中的一种协议,用于将IP地址解析为MAC地址。ARP协议的工作原理是:当主机A要向主机B发送报文时,会查询本地的ARP缓存表,找到B的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,则广播A一个ARP请求报文,请求IP地址为主机B的IP地址。局域网上所有主机包括B都收到ARP请求,但只有主机B识别自己的IP地址,于是向A主机发回一个ARP响应报文,其中就包含有B的MAC地址,A接收到B的应答后,就会更新本地的ARP缓存。接着使用这个MAC地址发送数据。

二、ARP欺骗攻击原理

ARP欺骗攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

三、ARP欺骗软件

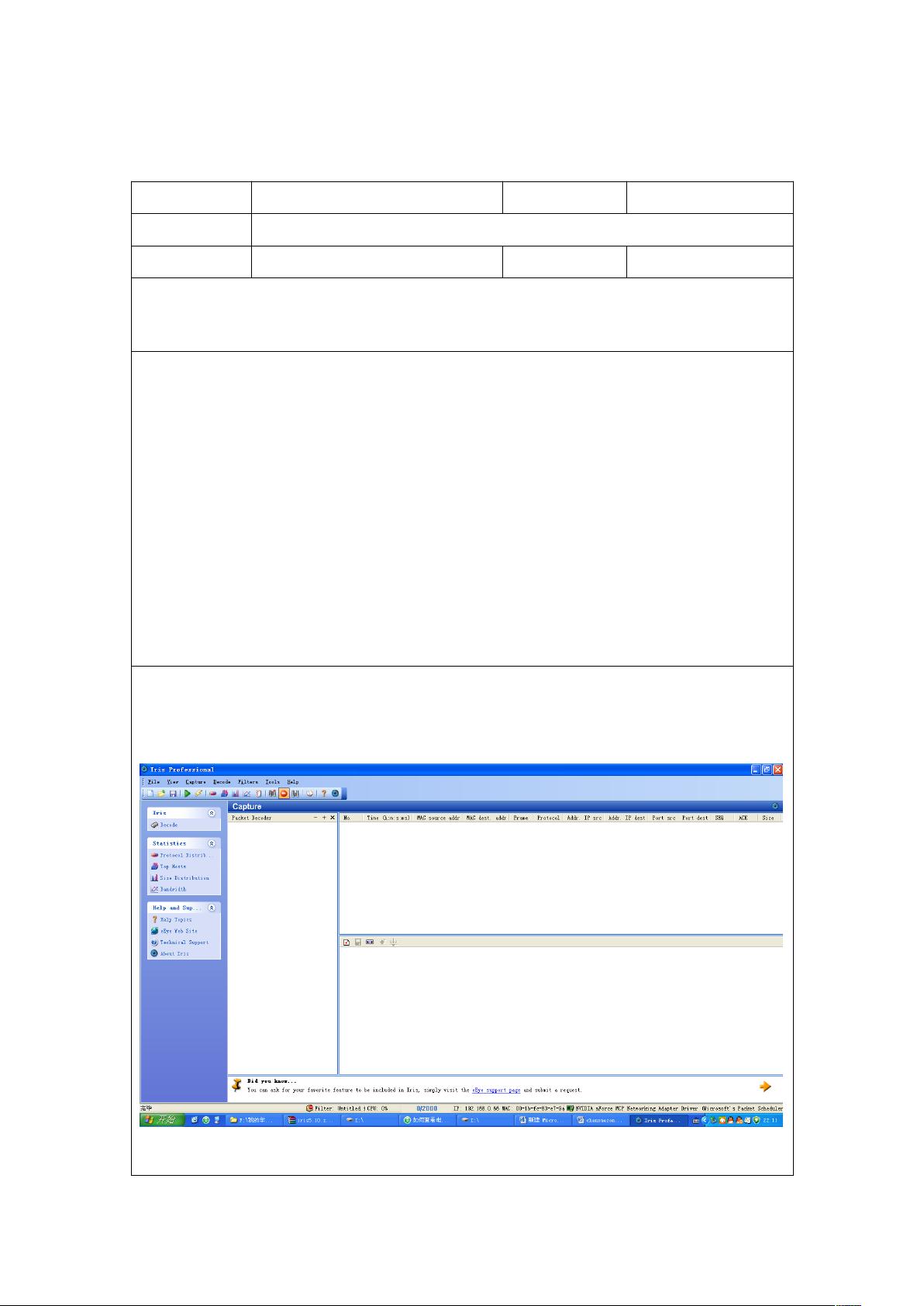

在本实验中,我们使用了两种ARP欺骗软件:Iris和Cain & Abel。Iris是一个功能强大的网络嗅探器,可以嗅探和捕获网络中的数据包,并对其进行分析和处理。Cain & Abel是一个网络安全测试工具,可以用来模拟攻击和防御网络攻击。

四、实验过程

实验环境:至少两台运行windows 2000/XP/2003的计算机,通过网络连接,并且在网络环境中配置有路由器和Iris抓包软件。

首先在局域网内的一台主机安装Iris软件,并运行。设置Iris,对协议进行过滤和选择适当的网卡。然后,主机通信,并进行抓包。对数据报进行分析,找出网关IP,并进行修改。对修改好的数据包进行转发即可。

五、ARP欺骗攻击防范措施

为了避免ARP攻击,可以通过MAC地址与IP地址的双向绑定,使ARP欺骗不再发挥作用。例如,可以在路由器中配置静态ARP表项,或者在主机中配置静态MAC地址。

六、查看MAC地址

可以通过命令提示符查看MAC地址。点击“开始”→“运行”,在“运行”界面下输入“cmd”点击“确定”出现命令提示符,在C:\Documents and Settings\Administrator>下输入ipconfig/all命令,出现的Physical Address就是MAC地址。

七、结论

通过本次实验,我们了解了ARP协议的工作原理,了解了ARP欺骗攻击的原理和防范措施,理解了两种ARP欺骗软件的欺骗过程,及它们分别所造成的危害。同时,我们也了解了ARP欺骗攻击的防范措施,例如通过MAC地址与IP地址的双向绑定,使ARP欺骗不再发挥作用。

336 浏览量

1386 浏览量

1406 浏览量

359 浏览量

hangzhouxwh

- 粉丝: 0

最新资源

- 深度学习与PCM材料:相变材料多波长隐形超散射开关的研究

- 山东科技大学计组实验:存储器与运算器设计

- 免费获取JXL Java Excel库的资源与jar包

- 解决bao文件格式的解压工具:2014年6月1日之前的用法

- 掌握Alexa排名查询系统源码,助力网站人气飙升

- 亲测推荐:PDF-XChange Viewer免安装中文版使用体验

- 《计算机组织与设计》第四版第1章习题答案

- ACUCobol系统可视化实例分析

- C++跨平台设计:wxWidgets框架与开发环境搭建指南

- Eclipse Checkstyle 6.2插件发布,下载方式解析

- 打造高效轮播焦点图:jQuery左右切换特效

- 掌握hostapd配置40M频宽的强制方法

- .NET多用户博客系统开发实战与源码解析

- 操作系统课程必备:第六版课件深入解析

- Flex基础入门:实例讲解与教程资源

- HTML5 Canvas实现山水风景水波纹动画特效