NXP S32K安全启动与CSEc详解

需积分: 10 160 浏览量

更新于2024-07-17

收藏 3MB PDF 举报

"这篇文档是关于NXP S32K系列微控制器的安全启动流程,特别是涉及到CSEc(Crypto Security Engine)的使用。文档由NXP公司发布,旨在通过一系列实验室活动来介绍FlexNVM(Flexible Non-Volatile Memory)和CSEc的功能以及安全策略。"

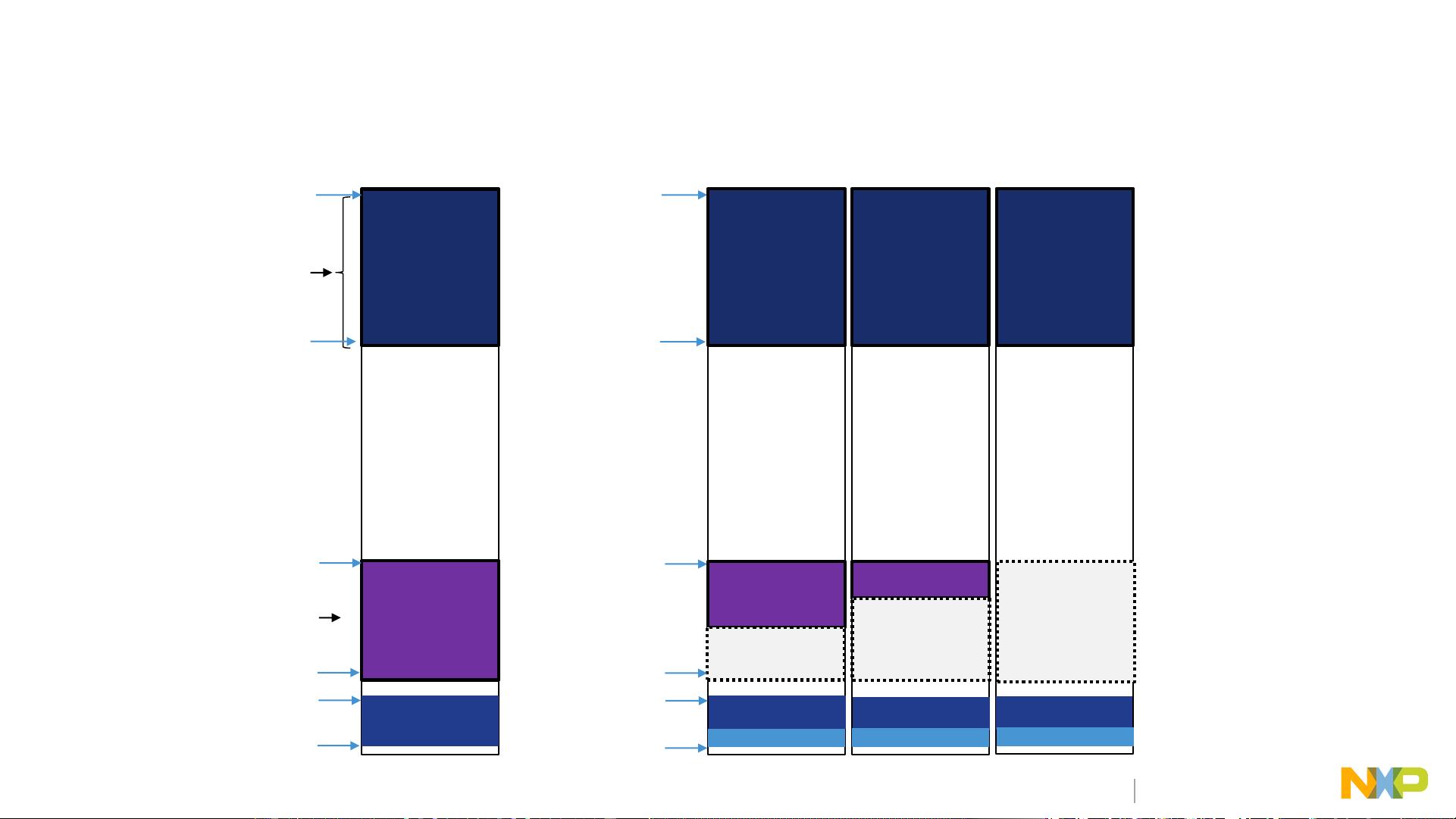

在NXP的S32K系列微控制器中,FlexNVM是一种灵活的非易失性存储解决方案,它允许用户根据应用需求进行配置,用于存储程序代码、数据或者安全相关的密钥。安全启动是一个确保设备在上电或复位后从可信源加载软件的重要机制,防止未授权的固件修改和恶意攻击。

为何需要安全性?在现代物联网(IoT)和汽车电子系统中,数据安全和隐私保护至关重要。恶意攻击者可能会尝试篡改设备的固件,植入恶意代码,因此,保护启动过程和存储在设备上的敏感信息成为必要的措施。

NXP的安全层模型提供了一种分层的方法来保护系统,包括硬件、软件和服务层面的防护。S32K微控制器集成的安全特性,如CSEc,就是其中的一个关键组件。CSEc是一个加密安全引擎,支持安全密钥存储、加密操作以及数字签名验证等功能,确保了固件的完整性和机密性。

S32K144是一款高性能的微控制器,内置了ARMCortex-M4F内核,最高可运行至112MHz,带有浮点单元(FPU)、数字信号处理(DSP)和内存保护单元(MPU)。此外,它还具备独立的CPU和外设时钟、48MHz的1%精度内部振荡器等特性,优化了低功耗和软件友好性。

实验室活动包括:

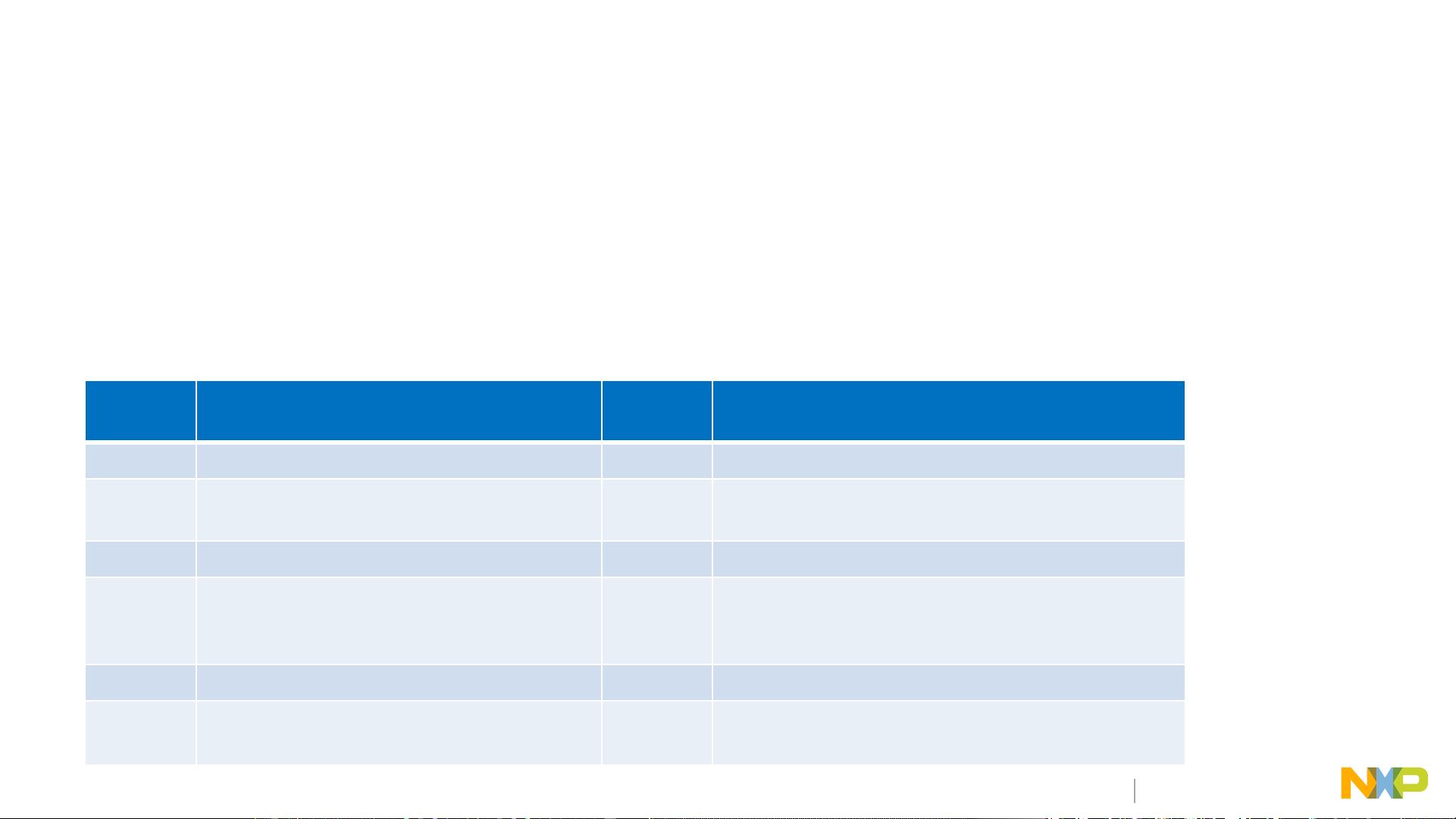

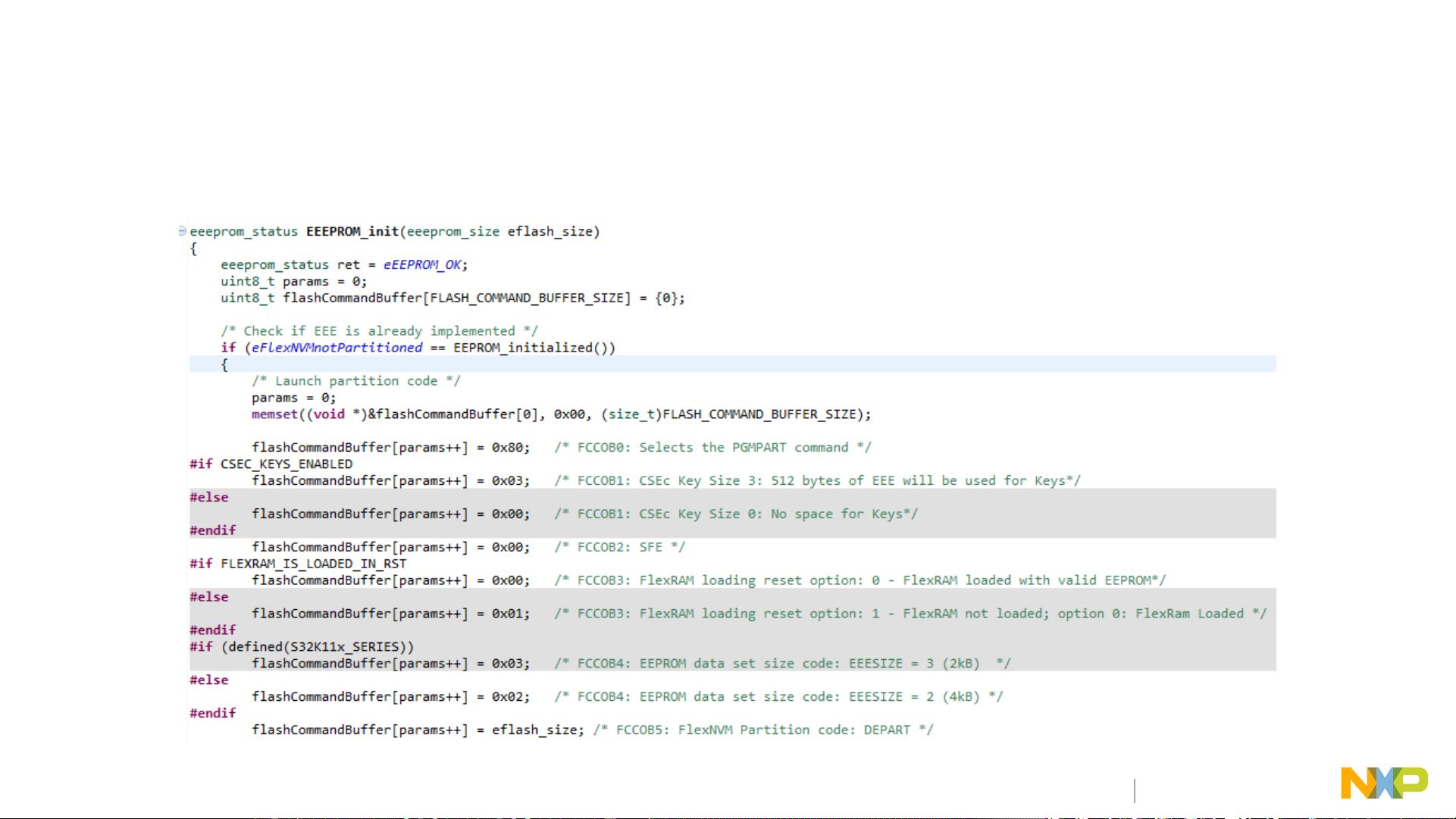

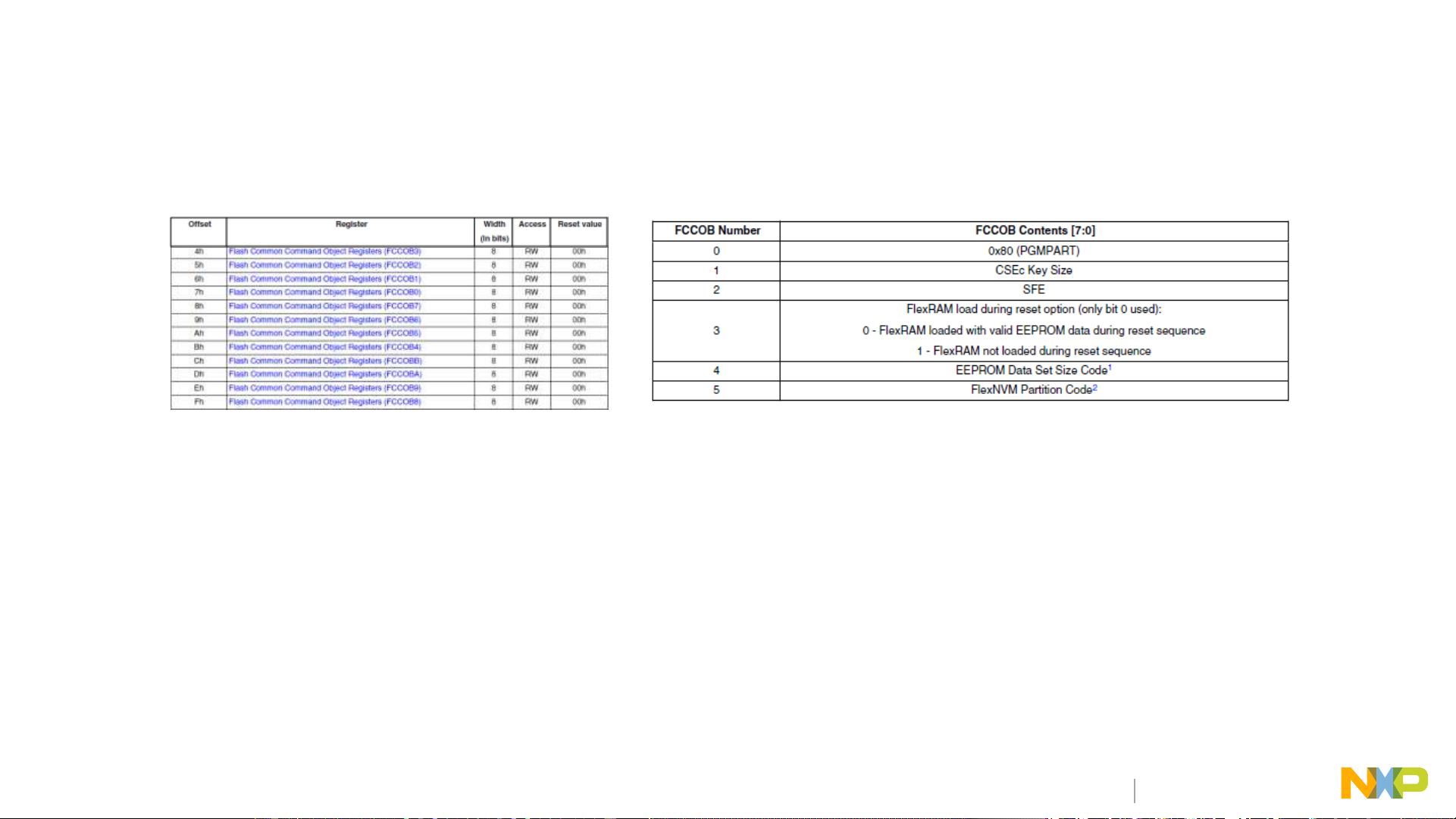

1. 启用S32K的CSEc:这个实验可能涉及配置CSEc,使其在启动时激活并保护固件。

2. 如何存储秘密密钥:这部分可能涵盖如何安全地将密钥存储在CSEc中,以防止未授权访问。

3. 加密镜像:可能涉及到使用CSEc对固件镜像进行加密,确保在传输和存储时的数据安全。

4. 删除CSEc密钥:学习如何在不安全的情况下清除CSEc中的密钥,防止泄露。

5. 禁用CSEc:在某些情况下,可能需要禁用CSEc功能,以便进行调试或更新。

这些实验室练习有助于开发者理解和掌握S32K的安全功能,从而在设计中实现强大的安全措施。通过这些实践,开发者能够更好地理解如何利用CSEc来保护其系统的固件,防止未经授权的修改,并确保系统的安全运行。

2398 浏览量

喵一声

- 粉丝: 1

- 资源: 9

最新资源

- 基于JSF_Spring_Hibernate架构的研究与应用 “硕 士 学 位 论 文”

- jess-tutorial

- abap开发入门,很好的总结

- abap开发入门,很好的总结

- 网页游戏开发入门教程II(webgame游戏模式)

- abap开发入门,很好的总结

- 网页游戏开发入门教程(webgame design)

- 软件架构设计的方法论—分而治之与隔离关注面.pdf

- 数据库课程设计-网上购物系统

- oracle权限设置

- python 教程 详细教程

- Lucene_in_ Action

- Linux+使用技巧33条

- infoX-ISMP SP操作指南(V300R001.3D260).pdf

- eclipse 教程

- Linux系统的shell简介