哈工大软件安全实验:跨站脚本攻击与漏洞利用分析

需积分: 0 70 浏览量

更新于2024-08-04

收藏 452KB DOCX 举报

"哈尔滨工业大学软件安全课程实验报告——霍峻杰的实验一2,关注跨站脚本攻击"

实验报告详细介绍了跨站脚本攻击(XSS)的相关知识,包括其概念、形成的条件以及不同利用方式。实验主要分为三个任务,旨在帮助学生深入理解和掌握XSS攻击。

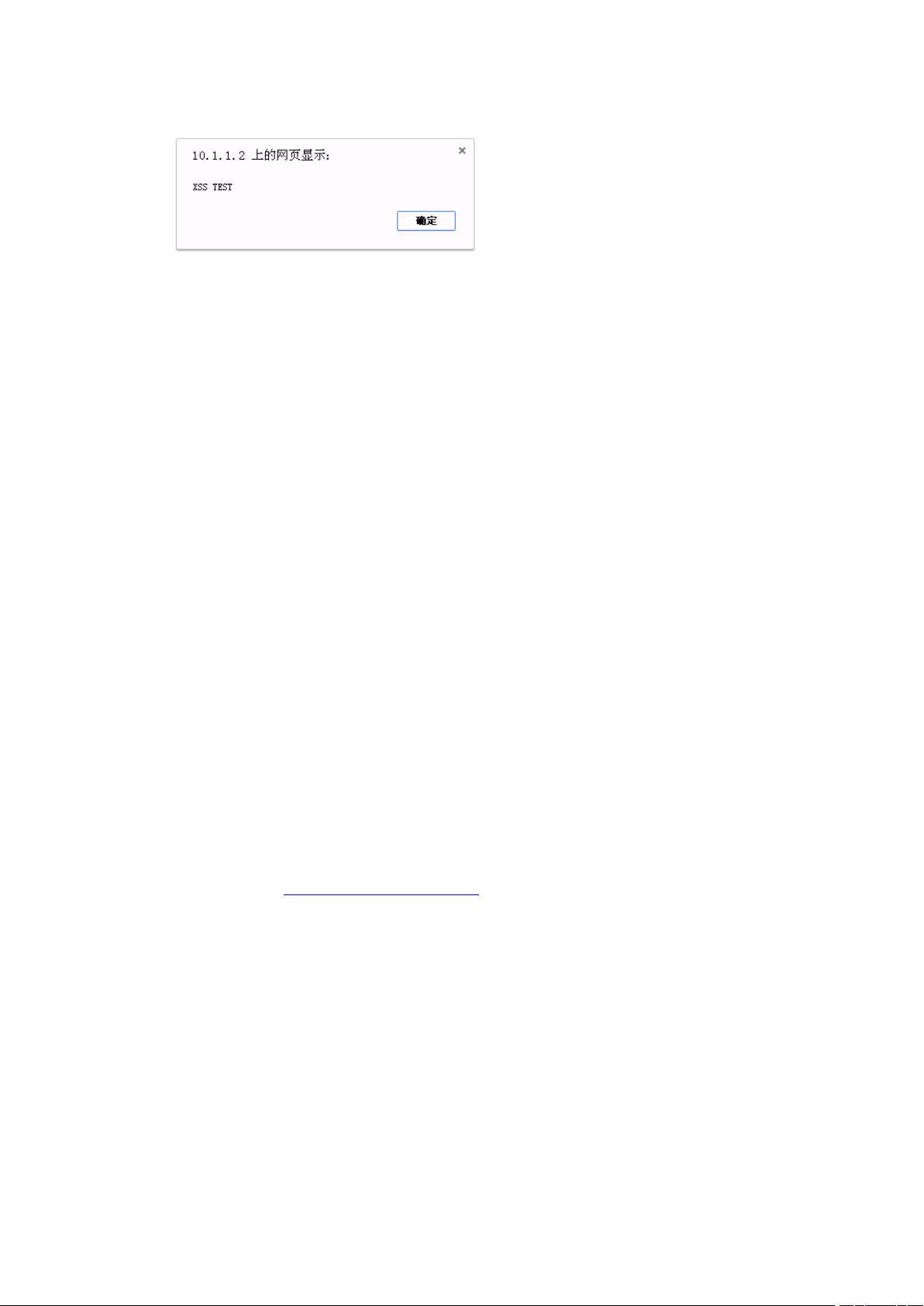

任务一探讨了存储式跨站脚本测试。实验者通过在留言系统中插入包含脚本的文本,如`<script>alert("XSSTEST")</script>`,来检查系统是否允许执行此脚本。如果新留言显示了弹窗,说明存在存储式跨站漏洞。这是因为系统未能正确处理用户输入,将脚本当作JavaScript代码执行,而非纯文本数据。

任务二涉及存储式跨站漏洞的利用,实验者尝试在留言中嵌入恶意网页链接,例如`<iframe src=http://www.hit.edu.cn></iframe>`,以查看是否能成功加载。通过设置iframe的宽高为0,可以实现恶意网页的隐藏,但这并不能完全掩盖其存在,因为查看源代码或使用安全检测工具仍能发现。

任务三进一步讲解了如何利用存储式跨站漏洞窃取用户cookie。实验者指出,XSS攻击常见于盗取用户身份验证信息,如管理员的cookie,这可能导致严重安全问题。此外,XSS还能用于创建钓鱼网站,诱导用户点击并泄露敏感信息。

通过这三个任务,学生不仅能理解XSS攻击的基本原理,还能了解其潜在危害和实际利用方式,从而增强对网络安全的意识和防护能力。在实际环境中,防止XSS攻击的关键在于对用户输入进行严格的过滤和编码,确保数据只能作为数据存储,而不能被执行为代码。同时,对用户进行安全教育,提醒他们警惕可疑的网络行为,也是防范XSS攻击的重要环节。

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

2022-08-08 上传

马克love

- 粉丝: 40

- 资源: 319

最新资源

- Android圆角进度条控件的设计与应用

- mui框架实现带侧边栏的响应式布局

- Android仿知乎横线直线进度条实现教程

- SSM选课系统实现:Spring+SpringMVC+MyBatis源码剖析

- 使用JavaScript开发的流星待办事项应用

- Google Code Jam 2015竞赛回顾与Java编程实践

- Angular 2与NW.js集成:通过Webpack和Gulp构建环境详解

- OneDayTripPlanner:数字化城市旅游活动规划助手

- TinySTM 轻量级原子操作库的详细介绍与安装指南

- 模拟PHP序列化:JavaScript实现序列化与反序列化技术

- ***进销存系统全面功能介绍与开发指南

- 掌握Clojure命名空间的正确重新加载技巧

- 免费获取VMD模态分解Matlab源代码与案例数据

- BuglyEasyToUnity最新更新优化:简化Unity开发者接入流程

- Android学生俱乐部项目任务2解析与实践

- 掌握Elixir语言构建高效分布式网络爬虫