WordPress wpDiscuz评论插件文件上传漏洞深度剖析

需积分: 0 80 浏览量

更新于2024-08-05

收藏 3.86MB PDF 举报

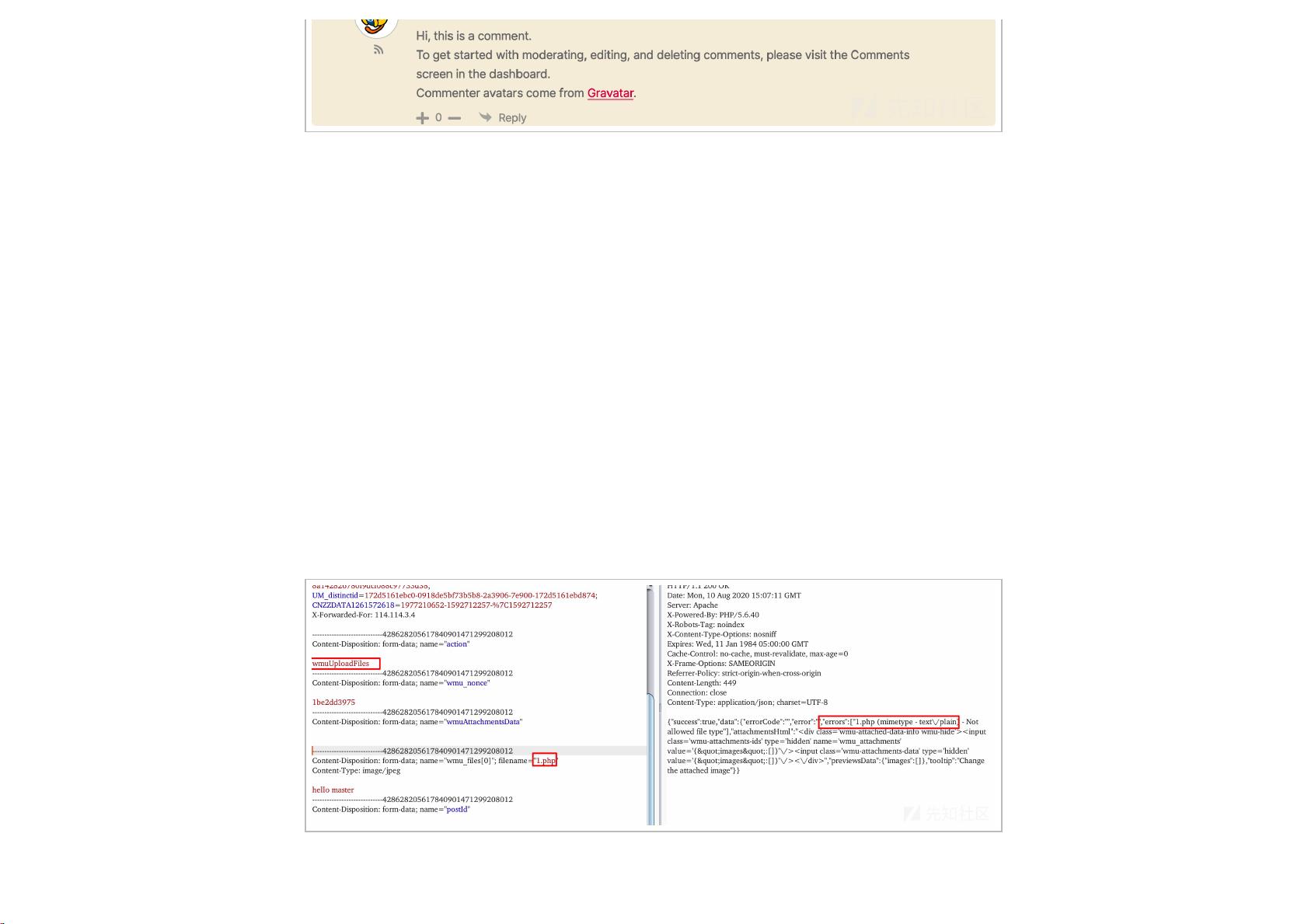

本文主要探讨的是WordPress评论插件wpDiscuz的一个已知的安全漏洞,该漏洞允许攻击者进行任意文件上传。作者在对一个遭受攻击的WordPress站点进行分析时,注意到攻击者通过特定路径`/wp-admin/admin-ajax.php?action=wmuUploadFiles`实现了恶意文件上传,从而导致shell脚本落地。这个漏洞的存在,使得早期版本的wpDiscuz,如V7.0.3,存在安全隐患。

首先,作者在PHP 5.6.40和MySQL 5.7.26的环境下搭建了一个WordPress 5.4.1版本的网站,并手动安装了wpDiscuz V7.0.3插件,这为评论功能增添了模块。然而,当尝试在PhpStorm中利用Web目录功能上传PHP文件时,发现默认情况下,文件上传请求被wp_filter的action过滤器阻止,即`http://127.0.0.1:8888/wordpress/wp-admin/admin-ajax.php`是被禁止上传的。

接着,作者深入研究了漏洞的入口点,通过检查代码逻辑发现,问题出在`wmuUploadFiles`这个特定操作的处理上。由于某些过滤机制未能有效限制上传类型或来源,攻击者得以绕过这些限制,上传任意文件,从而可能导致服务器权限滥用或进一步的安全威胁。

值得注意的是,官方在V7.0.5版本中已经修复了这个安全漏洞,建议用户及时更新到最新版本以避免类似漏洞的利用。对于开发者和管理员而言,这篇文章提供了一个关于如何识别、复现和修复这类插件安全漏洞的案例,有助于提升网络安全意识和实践安全措施。

总结来说,本文的重点在于分析了WordPress wpDiscuz插件中的一个漏洞,涉及文件上传控制的不足,以及如何通过手动测试和代码审查来定位问题。同时,它也强调了定期更新插件和强化安全防护的重要性。

193 浏览量

109 浏览量

2024-06-01 上传

2025-01-01 上传

2025-01-11 上传

618 浏览量

2025-01-20 上传

2025-01-08 上传

2025-01-04 上传

深层动力

- 粉丝: 26

最新资源

- Windows到Linux入门教程:基础知识与安装指南

- 伟大架构师的抽象层次策略:简化IT解决方案

- JasperReport与iReport中文配置与使用详解

- Oracle分析函数详解与应用示例

- 无线局域网详解:概念、标准与技术应用

- Quartz定时任务开发指南

- <项目名称>操作手册编写规范详解

- Cadence Allegro PCB设计中文手册

- uVision2入门:Keil C51 开发工具教程

- 搭建虚拟域名:解析与配置详解

- DWR中文教程:快速掌握远程方法调用

- 测试人员的思考艺术:超越数字迷思

- WEKA3.5.5用户指南:数据探索与分析

- DWR教程:入门与实践

- EJB3.0实战教程:从入门到精通

- TMS320C6416:600MHz DSP在3G基站高速处理中的关键角色

已收录资源合集

已收录资源合集