IAST技术解析:灰盒安全测试工具功能与落地策略

版权申诉

"基于IAST技术的灰盒安全测试工具产品分析深入探讨了这一前沿的安全测试方法。灰盒安全测试工具,顾名思义,采用非详尽的视角来评估系统,主要通过在应用程序的运行时环境插入探针,监测其行为,而无需了解源代码的细节。这种技术主要由以下部分构成:

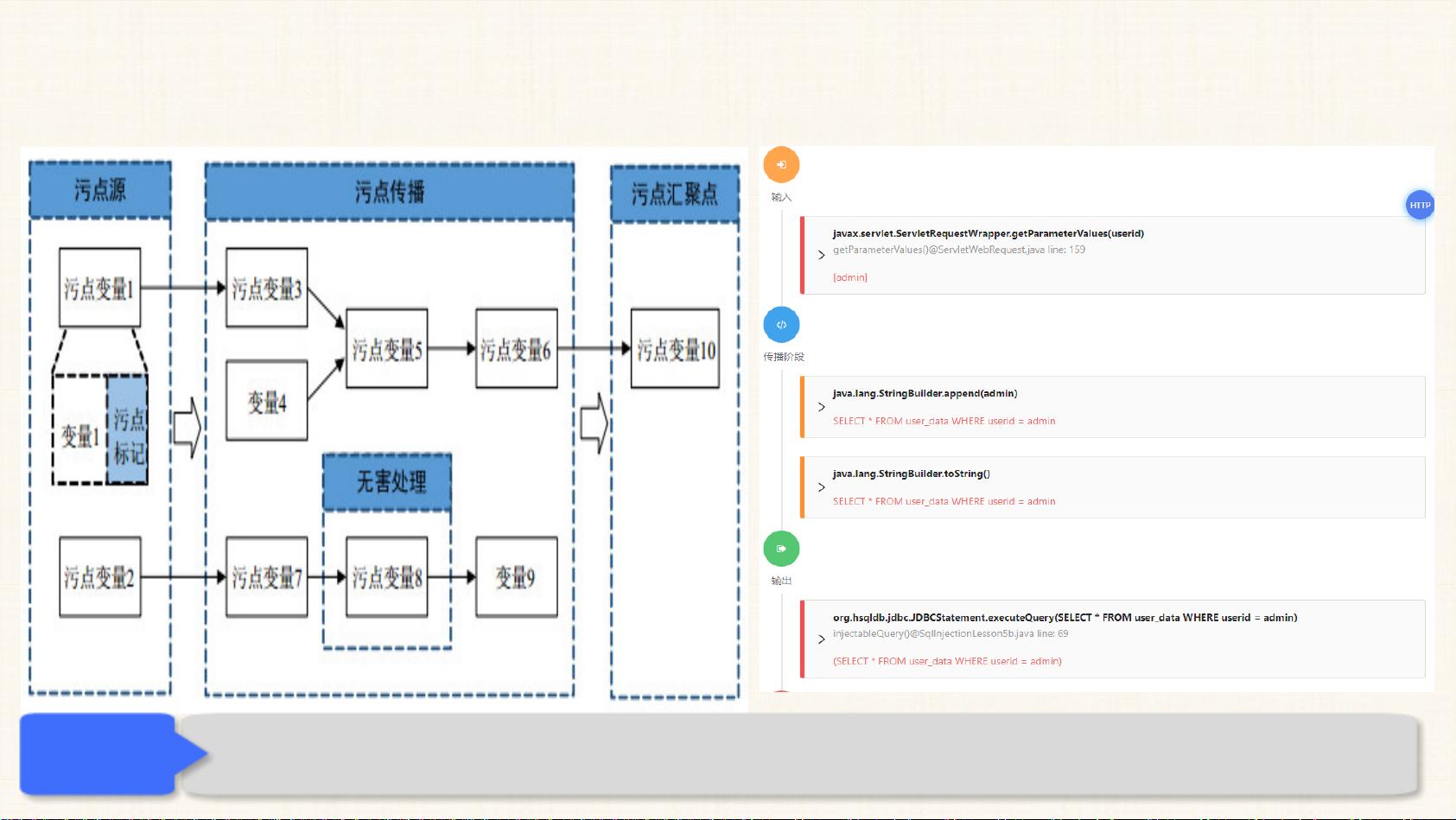

01. 技术原理简介:灰盒测试工具的核心在于深度插桩,即在字节码层面操作,如Java中的JavaAgent利用JVMTI接口、ASM字节码修改框架,以及PHP和.NET的不同实现方式,如PHP扩展库和ASP.NET Core中的承载启动。这些工具能够对编程语言的底层危险函数进行HOOK,实现污点跟踪,针对特定组件定制跟踪策略。

- 污点跟踪技术:这是灰盒测试的关键技术,通过在关键位置标记数据(污点),在程序执行过程中追踪数据流,以发现潜在的安全漏洞。针对不同的组件,如SpringCloud,需要进行有针对性的研究。

- 检测模式:灰盒测试工具通常有三种检测模式:流量检测(通过代理或镜像抓取应用流量)、被动污点跟踪(对程序数据流程进行观察)、主动污点跟踪(在运行时插入检测代码),以及未知模式,体现了其灵活多样的检测策略。

02. 常见功能:

- 应用识别:工具能自动识别应用名称和中间件类型,简化配置过程,但若不支持特定中间件,可能会导致识别错误或Agent安装问题。

- 数据流跟踪:污点跟踪技术在此功能中发挥重要作用,精细的数据流跟踪有助于精确定位漏洞,但过度监控可能导致性能损失。

在企业内部落地实施灰盒安全测试工具,需要结合具体业务场景,制定合理的部署策略,可能涉及团队培训、集成测试环境的搭建、工具与现有开发流程的协同等。同时,要注意工具的局限性,如可能对代码透明度的影响,以及持续监控和更新维护的需求。

基于IAST技术的灰盒安全测试工具为企业的安全防护提供了强大的支持,但选择和使用这类工具时,需要充分理解其工作原理、优缺点,并根据实际情况进行灵活调整和优化。"

2018-11-28 上传

2022-02-06 上传

2024-07-04 上传

2021-08-11 上传

2021-10-15 上传

2021-08-14 上传

2021-09-05 上传

2022-01-02 上传

2024-04-22 上传

信息安全与企业管理

- 粉丝: 375

- 资源: 1311

最新资源

- 深入浅出:自定义 Grunt 任务的实践指南

- 网络物理突变工具的多点路径规划实现与分析

- multifeed: 实现多作者间的超核心共享与同步技术

- C++商品交易系统实习项目详细要求

- macOS系统Python模块whl包安装教程

- 掌握fullstackJS:构建React框架与快速开发应用

- React-Purify: 实现React组件纯净方法的工具介绍

- deck.js:构建现代HTML演示的JavaScript库

- nunn:现代C++17实现的机器学习库开源项目

- Python安装包 Acquisition-4.12-cp35-cp35m-win_amd64.whl.zip 使用说明

- Amaranthus-tuberculatus基因组分析脚本集

- Ubuntu 12.04下Realtek RTL8821AE驱动的向后移植指南

- 掌握Jest环境下的最新jsdom功能

- CAGI Toolkit:开源Asterisk PBX的AGI应用开发

- MyDropDemo: 体验QGraphicsView的拖放功能

- 远程FPGA平台上的Quartus II17.1 LCD色块闪烁现象解析