Windows x64内核防护绕过技术解析

需积分: 0 10 浏览量

更新于2024-07-29

收藏 248KB PDF 举报

"这篇文档是关于在Windows x64系统上绕过PatchGuard的技术讨论,由skape、Skywing和mmiller等人编写。PatchGuard是Windows内核中的一个安全特性,用于防止恶意软件和第三方供应商篡改关键操作系统结构,如系统映像、系统服务调用表(SSDT)、中断描述表(IDT)、全局描述表(GDT)以及特定的处理器模型特定寄存器(MSRs)。文档详细介绍了PatchGuard的工作原理、实现方式以及几种绕过PatchGuard的策略。"

**内核编程知识**

在内核编程中,开发者需要对操作系统的核心机制有深入理解,包括但不限于系统调用、中断处理、内存管理、进程调度等。在Windows内核中,某些关键区域受到严格保护,例如上述提到的PatchGuard,它通过验证操作系统的完整性来确保系统安全。

**PatchGuard的实现**

PatchGuard的实现涉及以下几个方面:

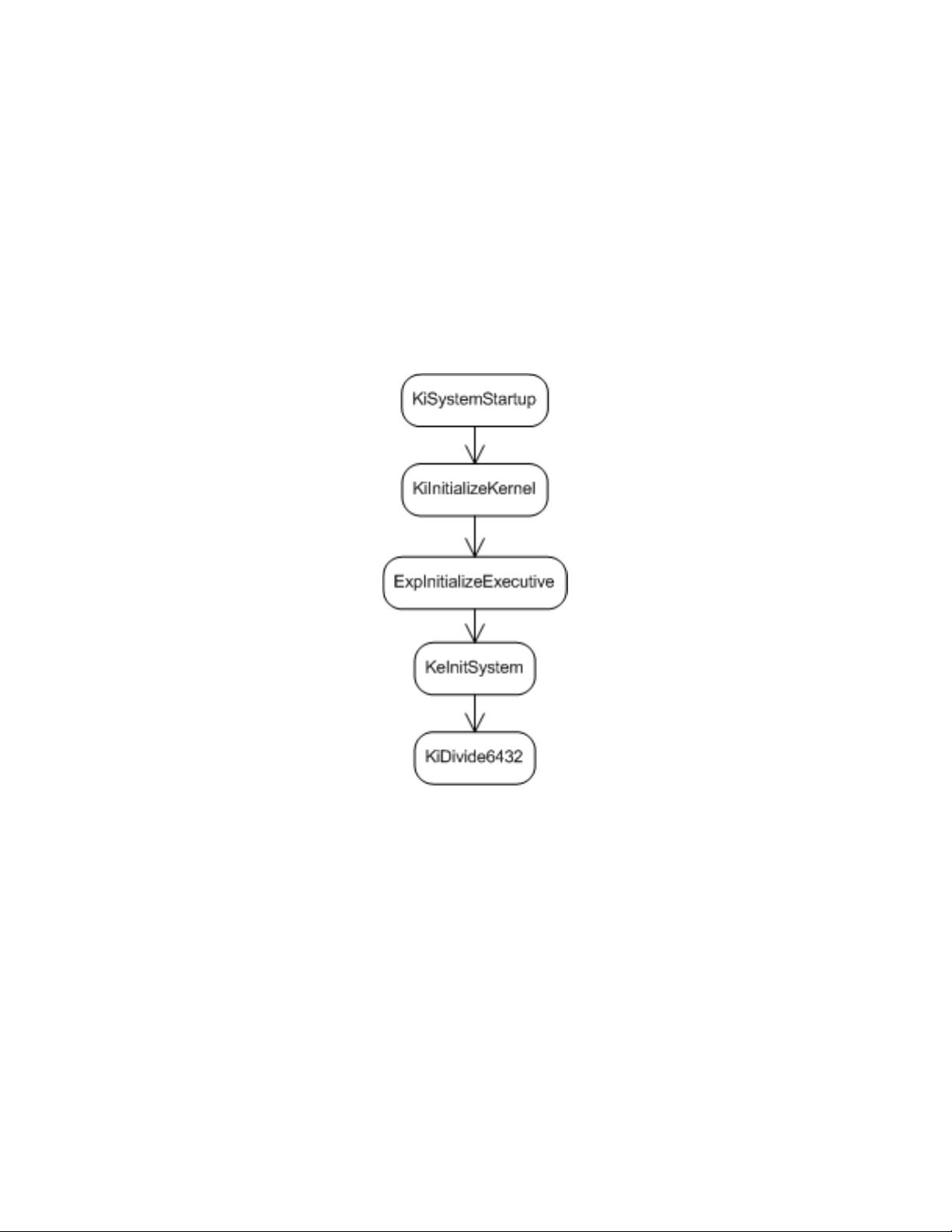

1. **初始化PatchGuard**:在系统启动过程中,内核会执行初始化代码,设置相关的保护机制,比如检查特定的数据结构是否被篡改。

2. **保护结构初始化**:

- **系统映像**:检查系统关键模块的签名和完整性。

- **GDT/IDT**:全局描述表和中断描述表是处理器用来处理中断和调用子程序的关键数据结构,它们的修改可能导致严重的系统崩溃或安全漏洞。

- **SSDT**:系统服务调用表存储了系统服务的地址,防止其被非法修改。

- **处理器MSRs**:模型特定寄存器是CPU内部的特殊寄存器,用于控制和监视系统行为,篡改可能导致不稳定或安全问题。

- **调试例程**:PatchGuard也会检查内核的调试功能是否被正常配置。

**绕过PatchGuard的策略**

文档列举了几种可能的绕过方法:

1. **异常处理程序挂钩**:通过篡改异常处理机制来避开PatchGuard的检查。

2. **KeBugCheckEx Hook**:利用系统崩溃报告函数KeBugCheckEx的挂钩来干扰验证过程。

3. **寻找定时器**:找到并操控系统的定时器来影响PatchGuard的检测时机。

4. **混合拦截**:结合多种技术进行拦截,提高隐蔽性。

5. **模拟热修补**:模拟合法的热修补过程来欺骗PatchGuard。

这些技术都涉及到对内核级别的深入了解和高级的逆向工程技能,对于系统安全研究者和恶意软件开发者都有重要的参考价值。

**结论**

绕过PatchGuard的技术展示了攻击者可能如何对抗操作系统的防御机制,也强调了安全研究人员和系统设计者需要不断更新和强化防护措施。理解内核编程和安全机制是提升系统安全性的重要步骤,也是防止恶意行为的关键。

2011-01-26 上传

2007-09-19 上传

2016-04-07 上传

2009-09-15 上传

2009-03-09 上传

lswsmn

- 粉丝: 0

- 资源: 1

最新资源

- BottleJS快速入门:演示JavaScript依赖注入优势

- vConsole插件使用教程:输出与复制日志文件

- Node.js v12.7.0版本发布 - 适合高性能Web服务器与网络应用

- Android中实现图片的双指和双击缩放功能

- Anum Pinki英语至乌尔都语开源词典:23000词汇会话

- 三菱电机SLIMDIP智能功率模块在变频洗衣机的应用分析

- 用JavaScript实现的剪刀石头布游戏指南

- Node.js v12.22.1版发布 - 跨平台JavaScript环境新选择

- Infix修复发布:探索新的中缀处理方式

- 罕见疾病酶替代疗法药物非临床研究指导原则报告

- Node.js v10.20.0 版本发布,性能卓越的服务器端JavaScript

- hap-java-client:Java实现的HAP客户端库解析

- Shreyas Satish的GitHub博客自动化静态站点技术解析

- vtomole个人博客网站建设与维护经验分享

- MEAN.JS全栈解决方案:打造MongoDB、Express、AngularJS和Node.js应用

- 东南大学网络空间安全学院复试代码解析