ettercap ARP欺骗:捕获Web与FTP凭证

需积分: 5 67 浏览量

更新于2024-08-03

1

收藏 4.72MB DOCX 举报

"ettercap ARP欺骗技术用于捕获Web和FTP登录凭证"

在网络安全领域,ARP欺骗是一种常见的中间人攻击手段,它允许攻击者在局域网内拦截和篡改通信数据。本文主要介绍如何利用ettercap这个开源网络嗅探工具进行ARP欺骗,以捕获Web和FTP服务器的用户名和密码。ettercap是一款功能强大的网络分析和嗅探工具,适用于Linux系统,特别是像Kali Linux这样的渗透测试发行版。

1. ARP欺骗基础

ARP(地址解析协议)是TCP/IP协议栈中的一部分,负责将IP地址转换为物理MAC地址,以便在网络中正确地传输数据。ARP欺骗,也称为ARP poisoning,是通过发送虚假的ARP响应来篡改目标设备的ARP缓存,使它们误认为攻击者的设备是网络上的某个特定IP地址。

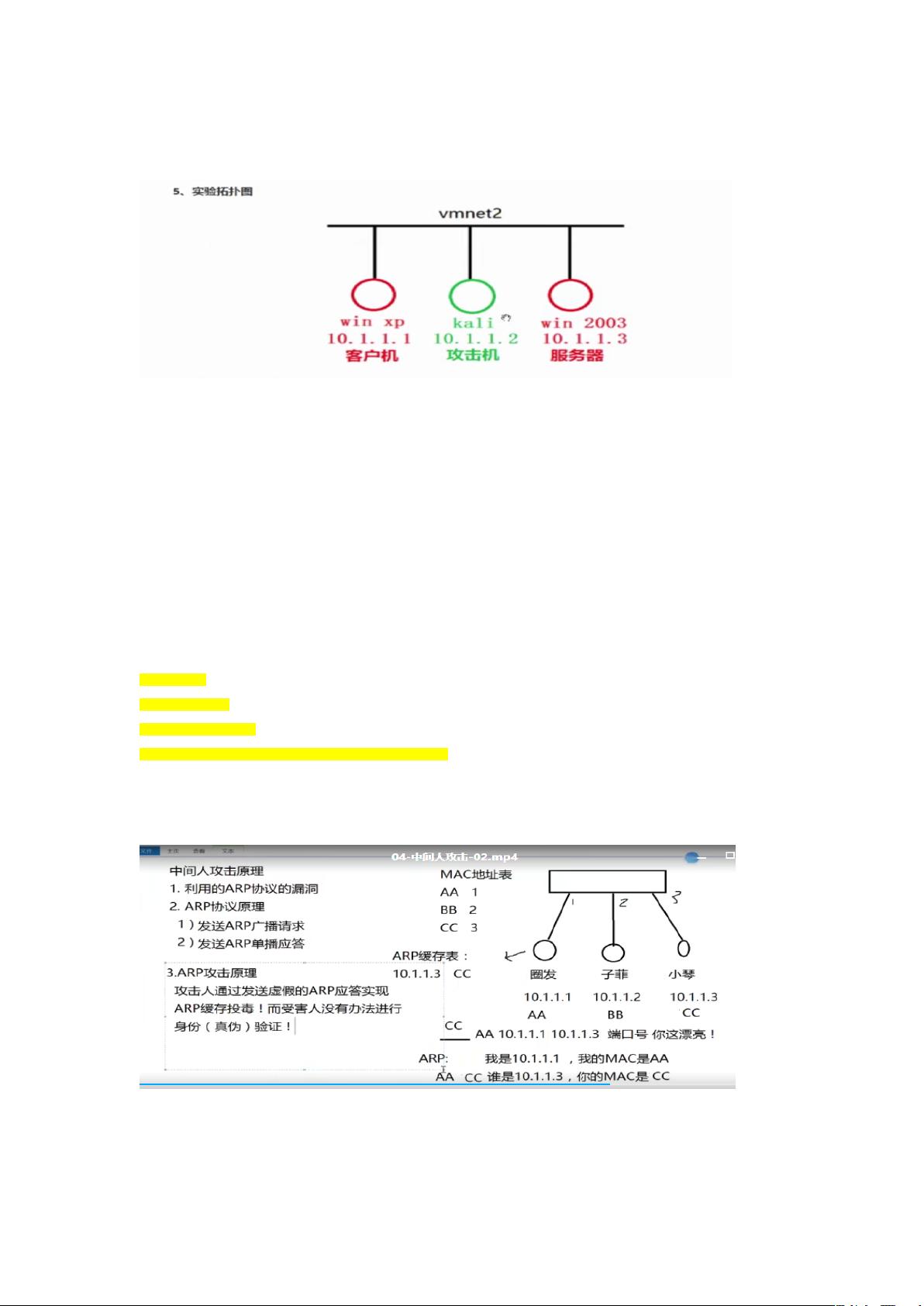

2. 实验环境与流程

在实验环境中,我们有三台机器:服务器(提供FTP和Web服务),客户机(需要登录服务器服务),以及攻击机(运行ettercap)。服务器上的FTP和Web服务分别有各自的用户名和密码。攻击机使用ettercap进行ARP欺骗,拦截客户机与服务器间的通信,从而获取用户名和密码信息,而不影响它们之间的正常通信。

3. ettercap操作步骤

- 首先,攻击机需要获取网络拓扑,了解客户机和服务器的IP地址。

- 使用`ettercap -G`启动ettercap图形界面。

- 在 ettercap 中,定义目标( Victim 和 Server ),确保包含正确的IP地址。

- 开启ARP欺骗模块,通常选择“Sniff remote connections”和“Man in the middle -> ARP poisoning”。

- 启动欺骗,ettercap将开始拦截并转发通信。

- 当客户机尝试访问服务器时,ettercap将捕获包含用户名和密码的数据包。

4. ARP欺骗攻击原理

ARP欺骗的核心在于,攻击者(子菲)通过发送伪造的ARP响应,使得客户机(圈发)误以为攻击者的MAC地址是服务器(小琴)的。这样,所有客户机发往服务器的数据都会先经过攻击机,攻击机可以使用内置的解码器分析这些数据,提取出用户名和密码信息。

5. 防御ARP欺骗

- 使用静态ARP映射:在客户机上手动设置服务器的IP与其MAC地址的映射,防止ARP动态更新。

- 部署ARP防欺骗软件:如ARPWatch,它可以检测并警告网络上的ARP欺骗活动。

- 使用安全的通信协议:如HTTPS代替HTTP,SFTP代替FTP,以加密通信内容,即使被嗅探也无法轻易解读。

- 使用ARP认证:某些交换机支持ARP绑定或ARP认证功能,防止非法ARP响应。

ettercap通过ARP欺骗技术,展示了网络嗅探和中间人攻击的潜在威胁。了解这种攻击方式有助于提升网络安全意识,并采取相应措施来保护敏感信息。

2021-11-26 上传

2021-06-25 上传

2009-12-30 上传

2021-05-27 上传

2021-06-06 上传

2018-11-05 上传

2017-05-06 上传

点击了解资源详情

运维实战课程

- 粉丝: 1581

- 资源: 410

最新资源

- Python库 | mtgpu-0.2.5-py3-none-any.whl

- endpoint-testing-afternoon:一个下午的项目,以帮助使用Postman巩固测试端点

- 经济中心

- z7-mybatis:针对mybatis框架的练习,目前主要技术栈包含springboot,mybatis,grpc,swgger2,redis,restful风格接口

- Cloudslides-Android:云幻灯同步演示应用-Android Client

- testingmk:做尼采河

- ecom-doc-static

- kindle-clippings-to-markdown:将Kindle的“剪贴”文件转换为Markdown文件,每本书一个

- 减去图像均值matlab代码-TVspecNET:深度学习的光谱总变异分解

- 自动绿色

- Alexa-Skills-DriveTime:该存储库旨在演示如何建立ALEXA技能,以帮助所有人了解当前流量中从源头到达目的地所花费的时间

- 灰色按钮克星易语言版.zip易语言项目例子源码下载

- HTML5:基本HTML5

- dubbadhar-light

- 使用Xamarin Forms创建离线移动密码管理器

- matlab对直接序列扩频和直接序列码分多址进行仿真实验源代码