堆喷射技术详解:从IE6到IE9的Exploit编写

需积分: 37 13 浏览量

更新于2024-07-26

收藏 4.49MB PDF 举报

"这篇教程详细介绍了堆喷射技术,包括其原理和实际应用,特别是针对Internet Explorer 6和7的‘古典’技术,并扩展至IE8及以上版本以及其他浏览器的DEP绕过策略。教程强调堆喷射是payload传递技术,而非堆溢出漏洞利用方法,旨在帮助读者理解如何在不同浏览器环境中稳定利用堆喷射。"

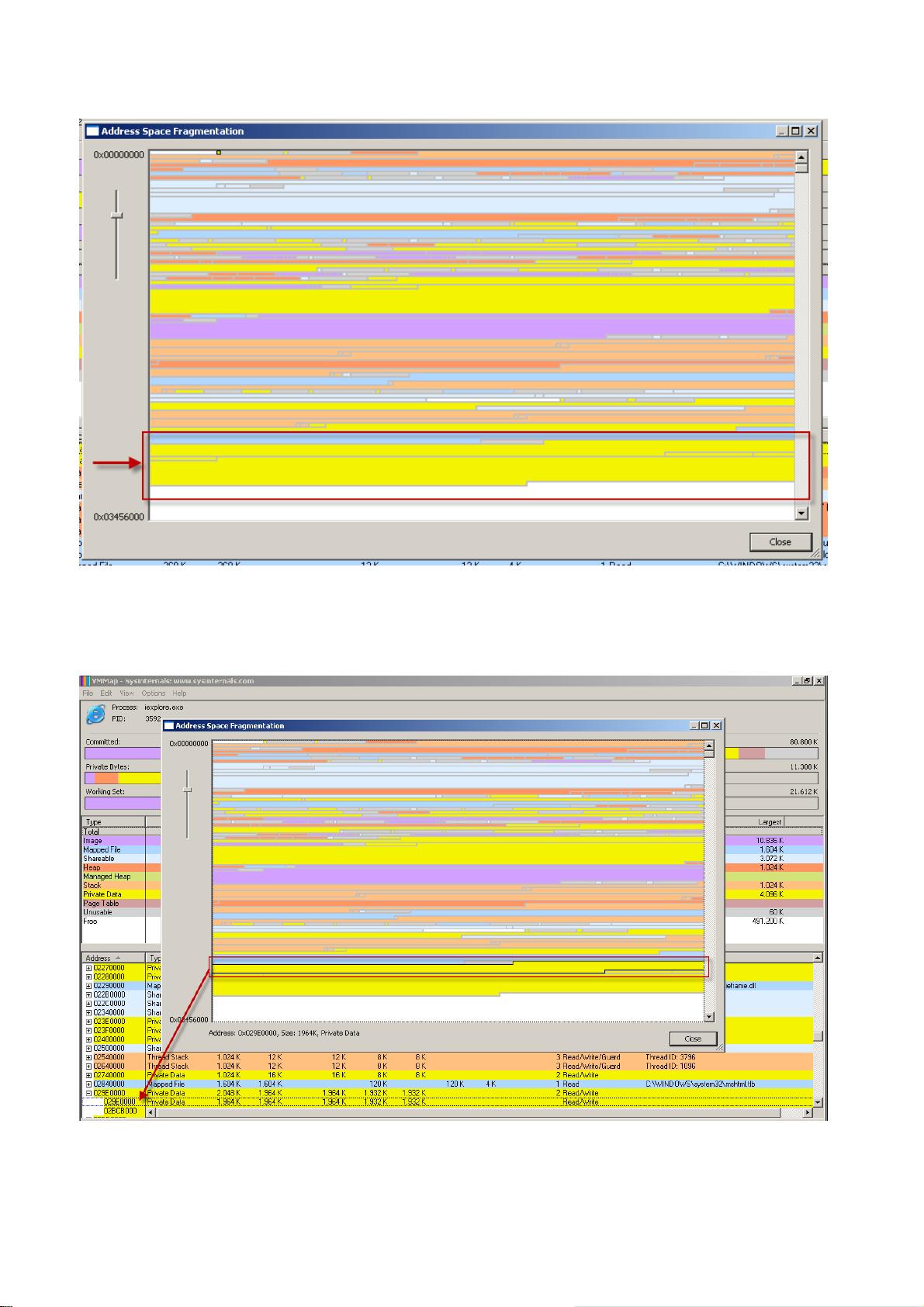

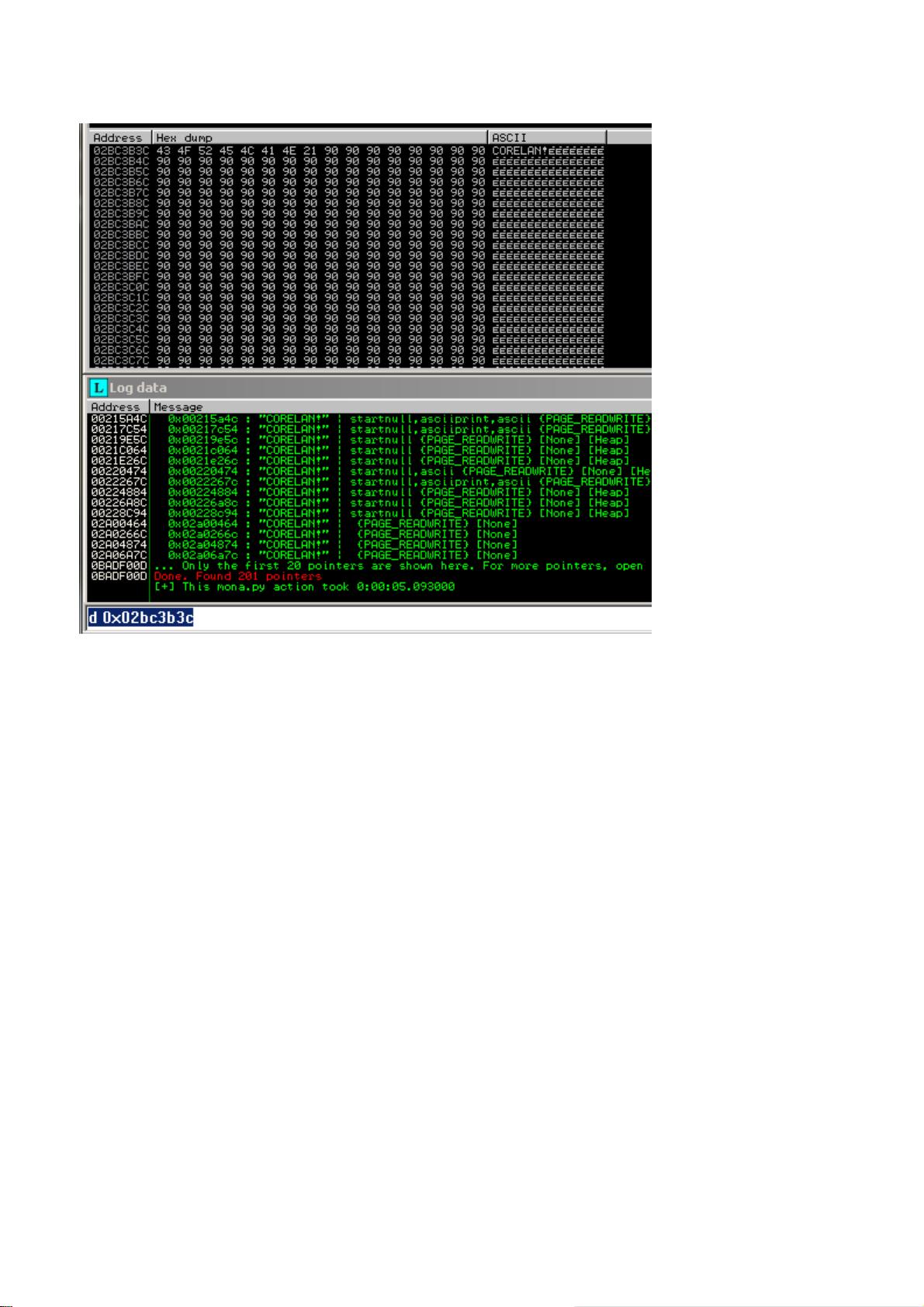

堆喷射技术是黑客利用中的一个重要概念,通常用于提高攻击的有效性和可靠性。这种技术的核心在于,通过向堆内存区域注入大量预定义的数据(通常是恶意代码或payload),使得攻击者可以预测并控制程序执行流,从而绕过某些安全机制,如数据执行防止(DEP)。

在早期的浏览器,如IE6和IE7中,堆喷射技术相对简单。由于这些浏览器的安全特性相对较弱,攻击者可以通过创建大量对象并在堆上分配内存来喷射payload。一旦触发特定条件,程序可能会跳转到堆中的预定位置执行payload。

然而,随着浏览器安全性的增强,比如IE8引入的DEP,直接的堆喷射变得更为复杂。DEP阻止非堆栈和非代码段的内存执行,以防止恶意代码在堆上执行。为了绕过DEP,攻击者需要找到更巧妙的方法,如使用ASLR(地址空间布局随机化)的弱点,或者利用某些特定的内存管理漏洞,使payload能够被正确执行。

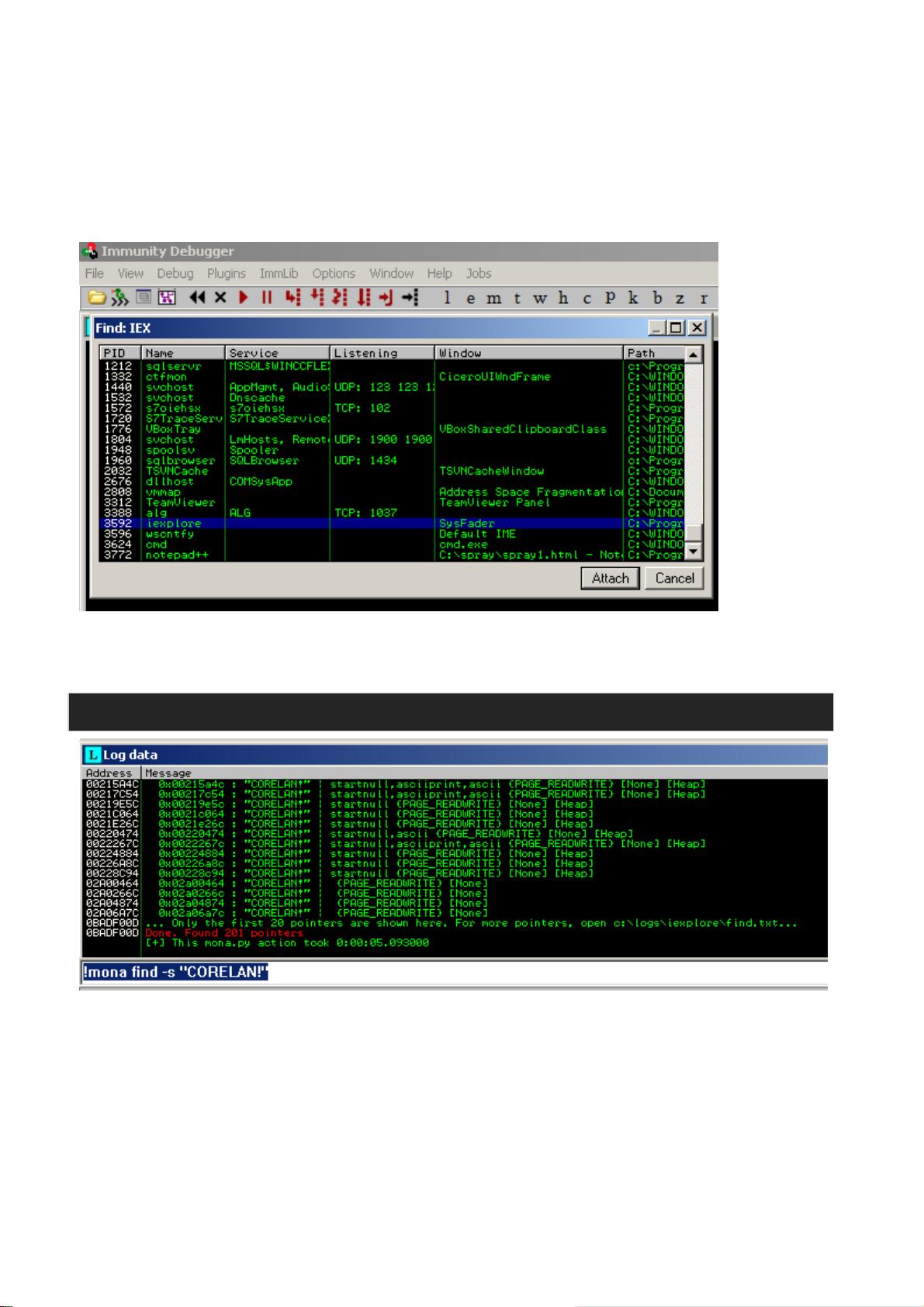

教程中提到了一个例子,即Metasploit模块对于MS11_050漏洞的利用,展示了如何在DEP保护下进行堆喷射。攻击者通常需要精心设计exploit,使其能够在不同的环境和条件下稳定工作。

在较新的浏览器版本,如IE9和Firefox9,堆喷射技术依然有其用武之地,尽管挑战更大。这些浏览器不断改进其安全特性,例如强化内存管理和随机化技术,使得攻击者需要不断研究和创新,以适应这些变化。

堆和栈是程序内存的两个重要组成部分。栈是线程局部的,具有固定大小,主要用于存储函数调用的局部变量和返回地址。而堆则提供动态内存分配,大小不固定,适用于需要大块内存或不确定大小内存的情况。了解这两者的区别对于理解堆喷射的运作至关重要,因为攻击者通常需要寻找堆和栈之间的交互点来实施攻击。

堆喷射技术是网络安全领域的一个重要研究课题,它涉及到对操作系统内存管理机制的深刻理解,以及如何在不断进化的安全环境中寻找和利用漏洞。这篇教程通过深入讲解和实例,为学习者提供了宝贵的洞见,帮助他们掌握这一关键技能。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2010-12-22 上传

2018-04-01 上传

2018-06-30 上传

2017-01-07 上传

dakk1943

- 粉丝: 0

- 资源: 1

最新资源

- Angular程序高效加载与展示海量Excel数据技巧

- Argos客户端开发流程及Vue配置指南

- 基于源码的PHP Webshell审查工具介绍

- Mina任务部署Rpush教程与实践指南

- 密歇根大学主题新标签页壁纸与多功能扩展

- Golang编程入门:基础代码学习教程

- Aplysia吸引子分析MATLAB代码套件解读

- 程序性竞争问题解决实践指南

- lyra: Rust语言实现的特征提取POC功能

- Chrome扩展:NBA全明星新标签壁纸

- 探索通用Lisp用户空间文件系统clufs_0.7

- dheap: Haxe实现的高效D-ary堆算法

- 利用BladeRF实现简易VNA频率响应分析工具

- 深度解析Amazon SQS在C#中的应用实践

- 正义联盟计划管理系统:udemy-heroes-demo-09

- JavaScript语法jsonpointer替代实现介绍