Wireshark捕获包capture3:黑客攻击与数据泄露分析

需积分: 5 152 浏览量

更新于2024-08-04

收藏 508KB DOCX 举报

在本次Wireshark数据包分析任务中,你需要对名为"capture3.pcap"的数据包进行深入研究,以提取关键信息作为Flag值。以下是四个主要的分析步骤:

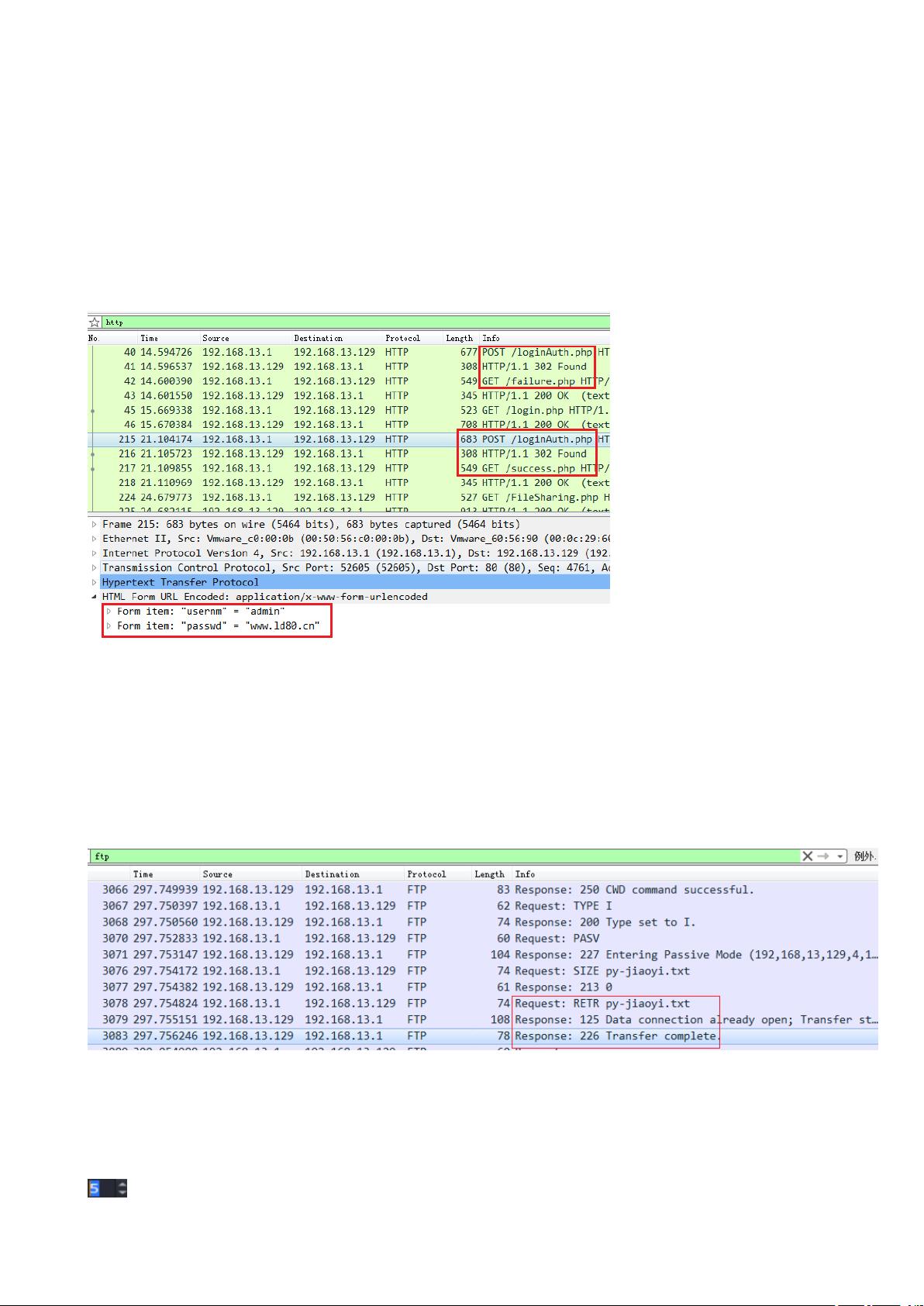

1. **登录页面分析** (9分)

首先,利用Wireshark的http过滤功能定位黑客尝试登录服务器后台的活动。关注登录页面"login.php"的请求,过滤掉登录失败的信息(状态为failure)。找到登录成功的请求,通常会看到访问"loginAuth.php"的记录。根据题目描述,提交的Flag值为成功登录的用户名和密码,格式为"admin,www.ld80.cn"。

2. **FTP文件获取** (17分)

使用ftpanonymous匿名Request和Response过滤器来跟踪FTP活动。在数据包中找到黑客成功获取的三个文件,分别是LDWpassword.txt、py-jiaoyi.txt和aliyunPassword.txt。按照文件下载时间的顺序排序,以"/"分隔提交,如"a/b/c"。

3. **一句话木马上传** (13分)

在数据包中,筛选出HTTP POST方法的请求,通过追踪TCP流来确定黑客上传一句话木马的操作。注意到上传前的文件名为"trojan.php",并且连接密码为"Cknifeknife"。提交的Flag值即为这个文件名"trojan.php"。

4. **木马上传确认** (验证分数未给出)

除了直接在数据包中查找POST信息,还可以用记事本工具辅助查找。找到包含"trojan.phpUploadSuccess"的记录,进一步确认木马上传过程。提交的Flag值仅包括木马文件名"trojan.php",不包含密码。

总结,整个任务涉及了Wireshark的基本使用技巧,包括过滤特定类型的网络请求,追踪数据流以及解析HTTP交互。完成这些步骤后,你需要整合所有发现的Flag值,按照题目要求提交。在分析过程中,要注意细节,确保找到正确的文件名和顺序,并正确理解每个阶段的操作和相应的Flag格式。

2022-05-26 上传

2024-08-01 上传

2022-07-13 上传

2023-10-22 上传

2022-05-12 上传

2020-12-18 上传

2022-06-09 上传

2023-02-23 上传

2021-09-30 上传

5life@home

- 粉丝: 0

- 资源: 5

最新资源

- tomcat解压版,包含6,7,8 三个版本.zip

- systemverilog-python:Systemverilog DPI-C调用Python函数

- 公牛队

- 网上配眼镜商城网站模板

- 微信小程序设计(含源代码+解释文档)之小工具类.zip

- portscan,c语言源码阅读技巧,c语言

- video-vue:学习b站上,全站之颠大神的教程,照着敲的。框架版本变化,遇到很多坑,存储一下

- sandiego:一个对抗 django 的网络框架

- canvas绘制可爱的鬼魂幽灵动画特效.zip

- tw-scanner:扫描高知名度帐户的Twitter活动以查找与加密安全性有关的推文

- 使用Mono构建应用程序

- 三次贝塞尔贴片和曲面的构造:三次贝塞尔贴片和曲面的构造-matlab开发

- week-2-assignment

- RBETestProject:这是一个测试项目,用于在GitHub上试用VS Code并弄清楚它的工作方式

- matlab利用PCA函数进行降维.rar

- GCC218-Algoritmos-em-Grafos