使用Burp Proxy欺骗IP地址进行身份验证绕过

需积分: 10 146 浏览量

更新于2024-08-05

收藏 653KB PDF 举报

"本教程介绍了如何使用Burp Suite的Proxy模块中的匹配和替换功能来欺骗IP地址,从而绕过基于IP的身份验证。通过在HTTP请求中添加特定的表头,可以模拟服务器认为的本地网络IP,进而访问受限的内部资源。在Burp Suite中设置这些规则,可以对HTTP流量进行自动化修改,适用于进行安全测试和漏洞利用场景。"

在网络安全和渗透测试领域,Burp Suite是一款强大的工具,它提供了多种功能,包括拦截、修改和重放HTTP请求。在这个特定的场景中,我们将关注其Proxy组件的匹配和替换功能,这一特性允许测试者在与目标应用程序交互时动态修改请求和响应。

首先,我们需要理解为什么欺骗IP地址可能是必要的。在某些安全测试中,目标服务器可能依赖于用户的IP地址来执行访问控制,例如基于IP的认证。通过改变发送给服务器的IP信息,我们可以尝试绕过这种类型的保护机制。

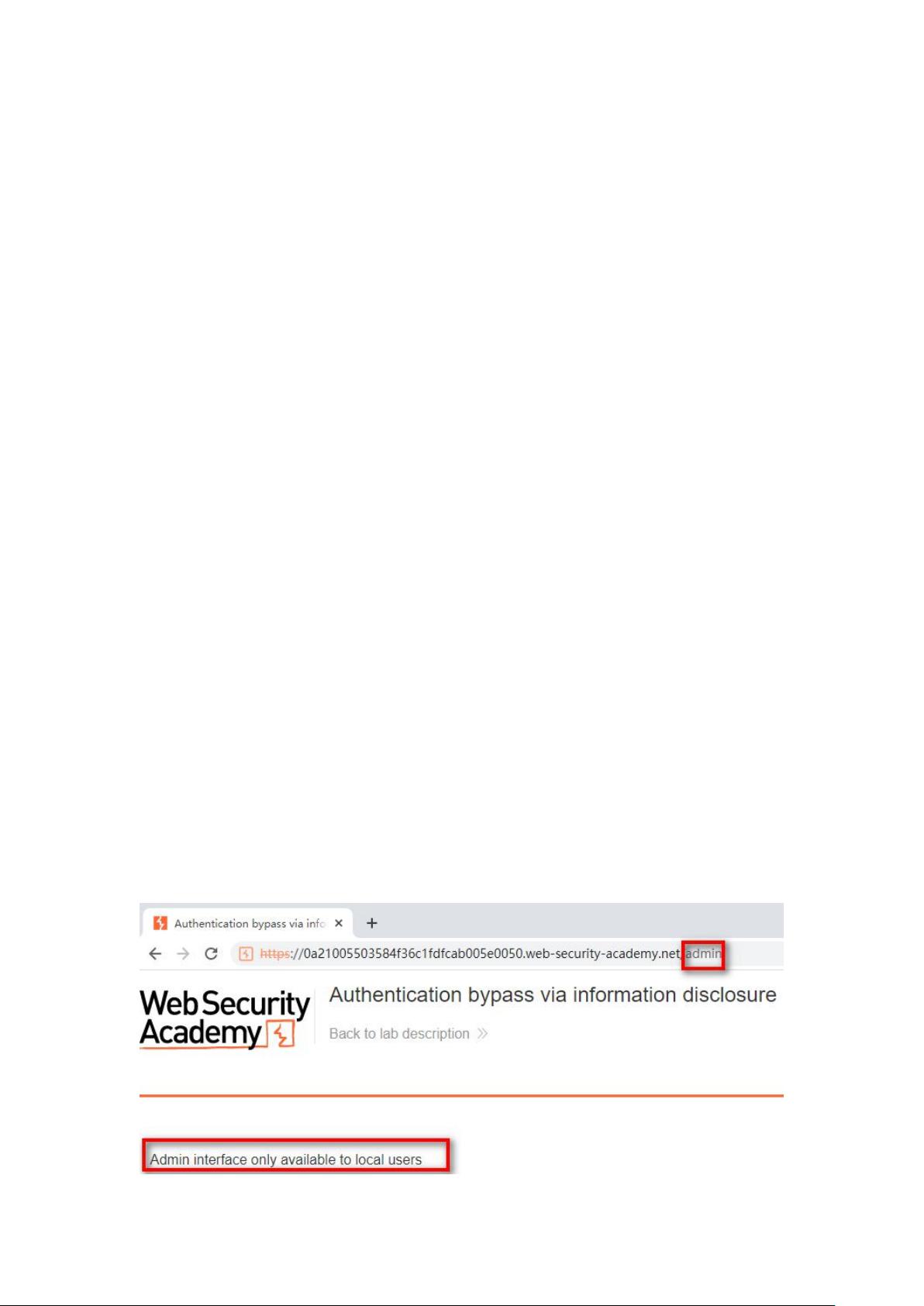

步骤1:开启实验环境

在Burp Suite中,使用内置的浏览器打开特定的实验室站点,这是一个模拟的信息泄露和身份验证绕过问题。这个实验展示了只有本地用户可以访问的管理员面板。

步骤2:尝试访问受限制的资源

试图访问受保护的路径如`/admin`,发现由于IP限制而无法访问。通常,服务器会检查请求头中的特定字段,如`X-Custom-IP-Authorization`,来验证用户是否来自本地网络。

步骤3:配置匹配和替换规则

在Burp Suite的Proxy > Options界面,添加新的匹配和替换规则。由于我们不希望替换已存在的表头,所以匹配字段留空。然后,在替换字段中,输入自定义表头`X-Custom-IP-Authorization: 127.0.0.1`,这使得服务器误以为请求来自于本地(localhost)。

步骤4:验证效果

现在,使用Burp的内置浏览器重新尝试访问`/admin`。由于我们的规则,请求现在包含了伪造的IP信息,因此能够成功访问管理员面板。为了进一步分析和重复请求,可以将这个请求发送到Repeater模块,以便在不同的上下文中测试其有效性。

这种方法虽然在测试环境中是有效的,但在现实世界中,欺骗IP地址可能会违反法律和道德规范,仅应在合法授权的安全测试中使用。此外,实际的网络环境可能有更复杂的防御机制,如使用SSL/TLS加密,或者检查多个来源的IP信息,使得这种方法不再奏效。

Burp Suite的匹配和替换功能提供了一种强大的工具,用于安全研究人员测试和探索应用程序的安全性。通过理解这一技术,我们可以更好地模拟攻击者的视角,识别和修复潜在的安全漏洞。然而,必须强调的是,这些技术的使用必须遵循合法和合规的原则,仅限于授权的渗透测试或教育目的。

点击了解资源详情

点击了解资源详情

136 浏览量

173 浏览量

369 浏览量

107 浏览量

333 浏览量

173 浏览量

230 浏览量

gao___yang

- 粉丝: 2

- 资源: 77

最新资源

- 2009年java最新面试题材大全

- cryptapi文档

- Symbian 中文技术周刊4.pdf

- ARM的入门笔记.pdf

- 嵌入式Linux入门笔记

- Dwr入门操作手册,快速入门

- jprofiler 远程监控 tomcat 服务器

- Maven权威指南 很精典的学习教程,比ANT更好用

- DWR框架体验(实现基于ajax的无刷新效果)

- Linux必学的系统管理命令

- ext中文手册共同学习

- 空时编码英文原版《SPACE TIME CODING》

- 单片机控制的电动自行车驱动系统

- mplab详细的中文使用指南

- beginning linux programming(第三版)英文版

- 常用SQL语法技巧常用SQL语法技巧常用SQL语法技巧