Wireshark在Kali中捕获FTP用户名和密码教程

需积分: 5 47 浏览量

更新于2024-08-03

1

收藏 1.97MB DOCX 举报

"kali-wireshark抓取客户端访问ftp的用户名和密码的详细操作步骤"

在网络安全领域,了解如何捕获和分析网络流量对于维护系统安全至关重要。本笔记主要探讨了如何使用Kali Linux上的Wireshark工具来抓取客户端访问FTP(文件传输协议)服务时输入的用户名和密码。以下是一个详细的步骤指南:

首先,我们需要在被攻击机,即Linux FTP服务器(192.168.171.132)上设置FTP服务。这包括创建一个新的用户“shi”并为其分配密码“123.com”,然后安装vsftpd(Very Secure FTP Daemon)服务。通过执行以下命令,我们可以实现这些操作:

1. 创建用户:

```

[root@localhost~]# useradd shi

```

2. 设置密码:

```

[root@localhost~]# echo "123.com" | passwd --stdin shi

```

3. 安装vsftpd:

```

[root@localhost~]# yum -y install vsftpd

```

接着,为了确保FTP服务的安全性,我们需要关闭SELinux和防火墙服务(firewalld),并修改`/etc/vsftpd/vsftpd.conf`配置文件以禁止匿名用户登录:

1. 关闭匿名用户登录:

```

anonymous_enable=NO

```

2. 启动vsftpd服务:

```

[root@localhost~]# systemctl start vsftpd

```

3. 检查服务状态:

```

[root@localhost~]# systemctl status vsftpd

```

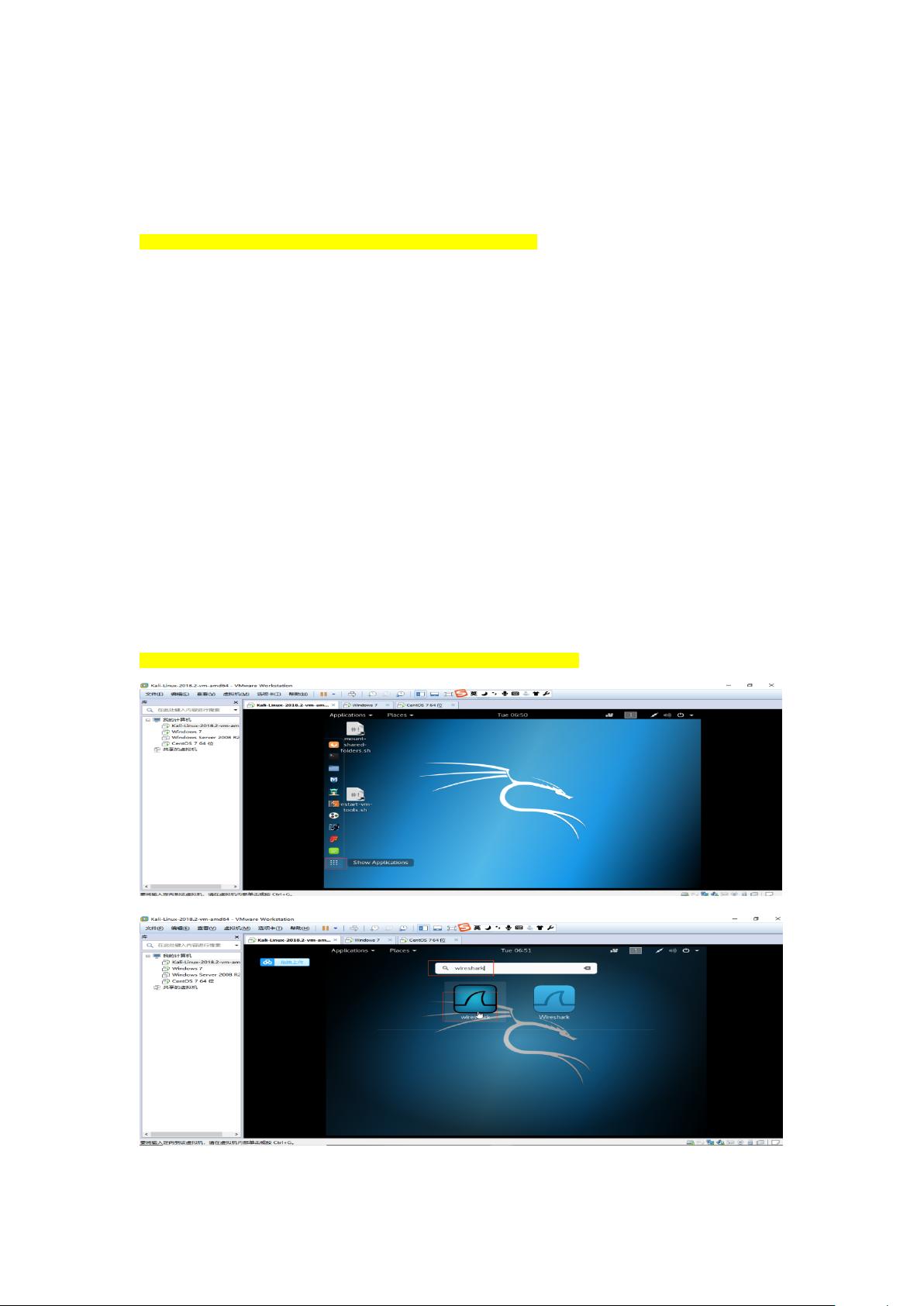

在设置好FTP服务器后,我们可以在Kali Linux攻击机(192.168.171.128)上启动Wireshark进行网络数据包捕获。Wireshark是一款强大的网络协议分析器,它能够帮助我们监控和分析网络通信。

1. 打开Wireshark,开始抓包:

点击“开始”按钮,软件将开始捕获网络上的所有数据包。

然后,我们使用Windows客户端(192.168.171.129)尝试连接到FTP服务器,并输入用户名“shi”和密码“123.com”。

最后,在Wireshark中分析捕获的数据包以获取用户名和密码信息:

1. 搜索“ftp-data”过滤器,可以找到FTP数据传输的相关资源文件。

2. 使用“ftp”过滤器,可以直接看到包含用户名和密码的连接信息,这里显示的是“shi/123.com”。

通过这个过程,我们不仅了解了如何在Linux服务器上配置FTP服务,还学习了如何利用Wireshark这样的网络嗅探工具来捕获敏感的网络通信信息。这在网络安全测试和防御中都是非常重要的技能,但同时也应谨慎使用,以防止非法侵犯他人隐私或造成不法行为。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2023-06-30 上传

2023-06-30 上传

运维实战课程

- 粉丝: 1581

- 资源: 410

最新资源

- Min-f-rste-hjemmeside

- turkerbulut.github.io

- Digital-monster-Program:在PC上播放数字怪物

- GenFileData.zip

- Developer Excuses-crx插件

- UdemyTest1:从 AS 创建 repos

- 深蓝色商务UI设计公司企业模板下载4910.zip

- Mybasket-backend

- sclock:电池供电的从时钟驱动器,围绕ATmega328P构建

- ayakotm-crx插件

- LEMS,c#录amr源码,c#

- 仿新乡医学院三全学院3g触屏版手机wap学校网站模板_网站开发模板含源代码(css+html+js+图样).zip

- Express-Js-Gearman-样本

- p1.sreshtanelluri

- class-33

- 使用 MATLAB 和遗传算法和直接搜索工具箱进行优化:在 2004 年 9 月 16 日举行的网络研讨会中使用的 M 文件。-matlab开发