客户端JIT编译器攻击技术分析

需积分: 9 119 浏览量

更新于2024-07-26

收藏 437KB PDF 举报

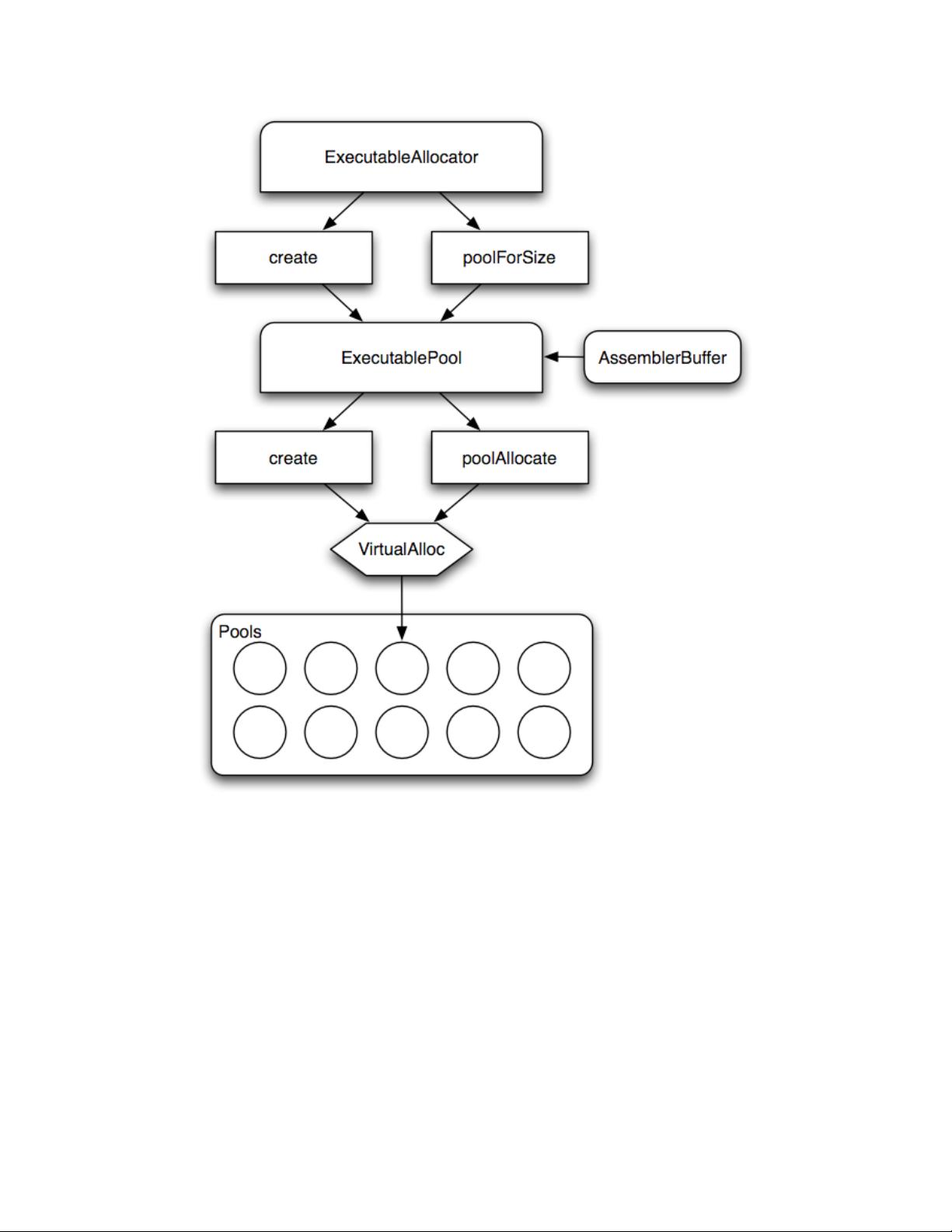

"这篇文档详细探讨了针对客户端JIT编译器的攻击技术,涵盖了多种JIT编译器的设计和架构,以及相应的安全漏洞和防御策略。作者通过介绍不同的JIT实现,如NITRO、TraceMonkey和LLVM,展示了它们的工作原理,同时也讨论了利用这些编译器进行攻击的可能性,如JIT Spray、Page Permissions和ROP等。文章还提到了针对这些安全问题的强化技术,如随机化分配API、保护页和常量折叠等,并对比了不同JIT的硬化方法。此外,文中还提及了一些用于调试、追踪和模糊测试的工具,以及对未来研究方向的展望。"

本文的核心知识点包括:

1. **JIT编译器**:Just-In-Time(JIT)编译器是一种在程序运行时将代码编译为机器码的技术,以提高性能。常见的JIT引擎如NITRO(用于Mozilla Firefox的SpiderMonkey JavaScript引擎)和TraceMonkey、JaegerMonkey(均为Firefox的早期版本所采用)。

2. **TraceMonkey**:这是一种基于追踪的JIT编译器,它通过记录和优化脚本执行中的执行路径来提高性能。

3. **LLVM JIT架构**:LLVM是一个可重用的编译器框架,也可用作JIT编译器,它支持多种语言并提供了高效的代码生成能力。LLVM的JIT机制包括代码发射和执行过程。

4. **JIT安全漏洞**:JIT编译器由于其动态性,可能引入新的安全风险,如通过JIT Spray创建内存布局的攻击,或者利用返回导向编程(Return-Oriented Programming, ROP)在JIT生成的代码中构造攻击链。

5. **防护措施**:为了增强JIT的安全性,可以采取多种技术,如随机化分配API以防止地址预测,设置保护页防止非法访问,以及常量折叠和常量盲目化来减少攻击面。

6. **模糊测试(Fuzzing)**:作为一种强大的漏洞发现手段,模糊测试可以应用于JavaScript和LLVM语言运行时,帮助发现潜在的错误和漏洞。

7. **未来方向**:随着JIT编译器在浏览器和其他应用程序中的广泛应用,未来的研究将更深入地探讨如何进一步优化性能和安全,同时兼顾兼容性和复杂性。

这篇文档对理解和分析JIT编译器的优缺点,以及如何利用和防范相关攻击提供了深入的见解,对于从事Web安全和JavaScript性能优化的专业人士来说具有重要价值。

2021-10-02 上传

2021-03-25 上传

2021-08-29 上传

2021-08-21 上传

2021-08-22 上传

2021-12-04 上传

2021-08-21 上传

2021-08-21 上传

felixs

- 粉丝: 158

- 资源: 18

最新资源

- 新型智能电加热器:触摸感应与自动温控技术

- 社区物流信息管理系统的毕业设计实现

- VB门诊管理系统设计与实现(附论文与源代码)

- 剪叉式高空作业平台稳定性研究与创新设计

- DAMA CDGA考试必备:真题模拟及章节重点解析

- TaskExplorer:全新升级的系统监控与任务管理工具

- 新型碎纸机进纸间隙调整技术解析

- 有腿移动机器人动作教学与技术存储介质的研究

- 基于遗传算法优化的RBF神经网络分析工具

- Visual Basic入门教程完整版PDF下载

- 海洋岸滩保洁与垃圾清运服务招标文件公示

- 触摸屏测量仪器与粘度测定方法

- PSO多目标优化问题求解代码详解

- 有机硅组合物及差异剥离纸或膜技术分析

- Win10快速关机技巧:去除关机阻止功能

- 创新打印机设计:速释打印头与压纸辊安装拆卸便捷性