安卓APP加壳技术解析:VMP保护与脱壳策略

需积分: 0 190 浏览量

更新于2024-08-03

1

收藏 6.27MB DOCX 举报

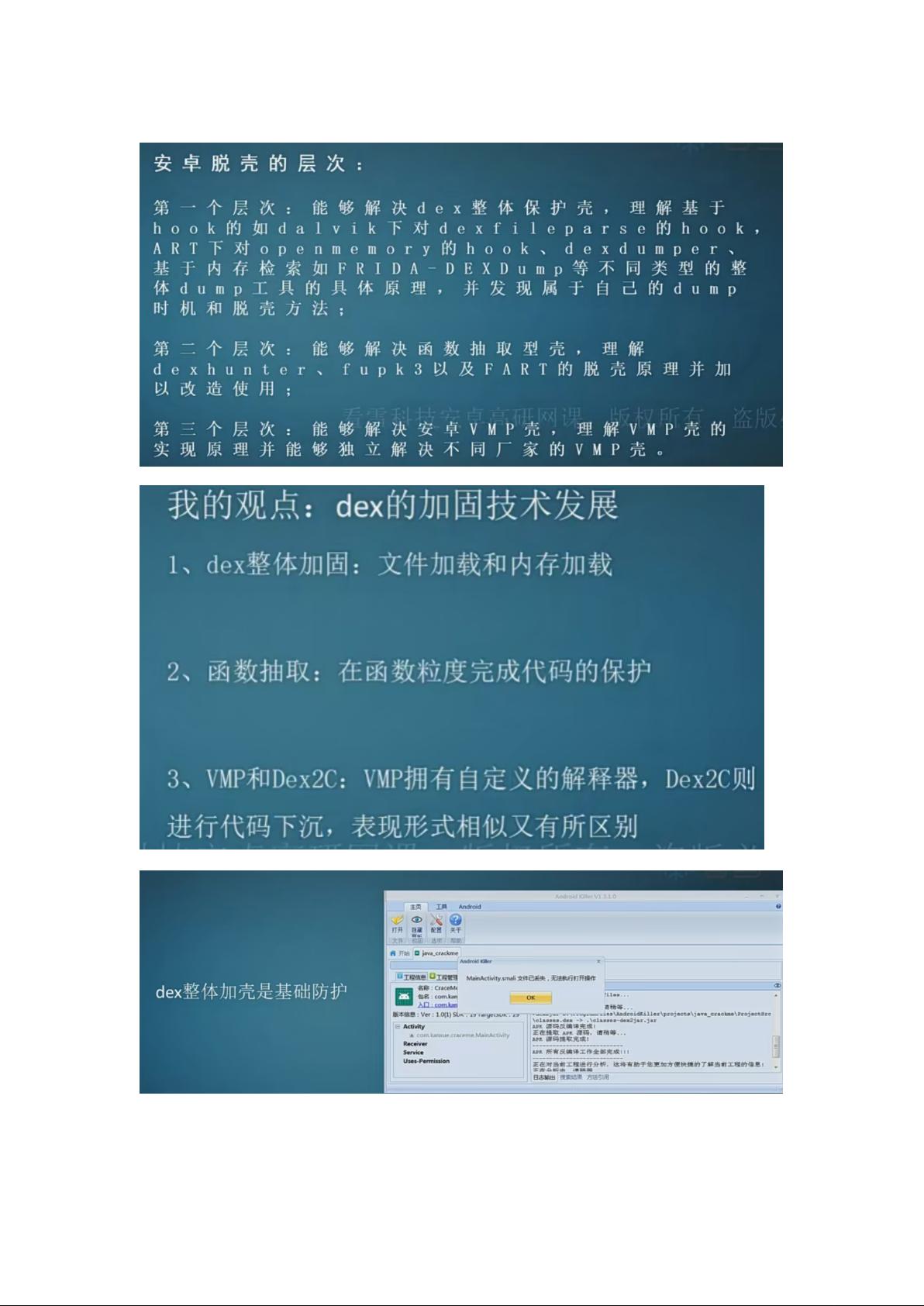

"这篇文档是关于安卓逆向工程的学习笔记,特别关注了安卓应用的加壳技术,尤其是VMP(Virtual Machine Protection,虚拟机保护)技术。加壳技术用于提高应用的安全性,防止恶意逆向分析。文中提到了两种方法,并以VMP为例进行了详细阐述。"

在安卓应用开发中,为了提升程序的保护力度,开发者会采用加壳技术,其中VMP是一种常见的方式。VMP技术的核心是将关键函数通过改变其属性,例如将其转换为JNI(Java Native Interface)函数,以增强对代码的保护。JNI函数允许Java代码直接调用C/C++代码,增加了逆向工程的难度。在VMP保护机制中,不是为每个受保护的函数创建独立的解释器,而是将它们注册到同一个JNI函数,由这个统一的入口点获取调用栈信息,根据函数名和函数签名来执行相应的操作。这样做可以有效地减少文件大小,但要求被保护的函数具有相同的签名,即参数类型和返回值类型一致,以便能够绑定到同一个JNI函数实现。

文档还提到,加壳可以在应用程序级别进行,因为Application对象在Android App启动时最先运行。通过分析加壳前后的Application对象,可以观察到加壳的效果。Frida作为一种动态代码插桩工具,可用于检测和脱壳VMP保护。通过hook registernative函数,可以追踪哪些函数被注册到哪个地址,进一步了解VMP的工作原理。

在实际的脱壳过程中,如果发现两个地址相同,可能表明存在VMP,即共享了一个解释器。如果在某个应用中无法获取log信息,可能是因为log被应用本身hook,这时可以改用Frida工具,通过索引定位VMP保护的函数,识别出哪些函数已被转换为JNI形式,从而实现对VMP保护的分析和解除。

总结来说,这份学习笔记深入探讨了安卓APP加壳技术中的VMP策略,包括如何通过JNI转换函数、如何注册和调用这些函数,以及如何利用Frida工具进行逆向分析和脱壳。这对于理解和研究安卓应用安全防护机制具有很高的价值。

2024-03-25 上传

2024-04-13 上传

101 浏览量

2024-05-07 上传

263 浏览量

110 浏览量

329 浏览量

2019-07-12 上传

m0bi1e

- 粉丝: 4

- 资源: 67

最新资源

- LINUX-1.2.13内核网络栈实现源代码分析

- EXT 中文手册.pdf

- see mips run 2nd edition(CN)

- 制造业常用英语词汇.pdf

- Spoon_User_Guide_3_0

- Apress - The.Definitive.Guide.to.SOA.BEA.AquaLogic.Service.Bus.May.2007.pdf

- 管理信息系统分析与设计—图书馆管理信息系统

- oracle体系结构

- 计算机等级考试(pc技术)

- after effect 插件应用指南(英文).pdf

- linux 网络编程笔记

- 测试知识文件(软件测试背景)

- IBM Ratioal技术白皮书_软件测试自动化技术

- spring struts hibernate 自己整理的 很不错 收集了许多题型

- sql 笔试题包含了sql的基础知识 有好几种题型 有答案

- sql 笔试题包含了sql的基础知识 有好几种题型 有答案

已收录资源合集

已收录资源合集