使用Rust构建更安全的Linux内核模块

需积分: 9 11 浏览量

更新于2024-07-14

收藏 433KB PDF 举报

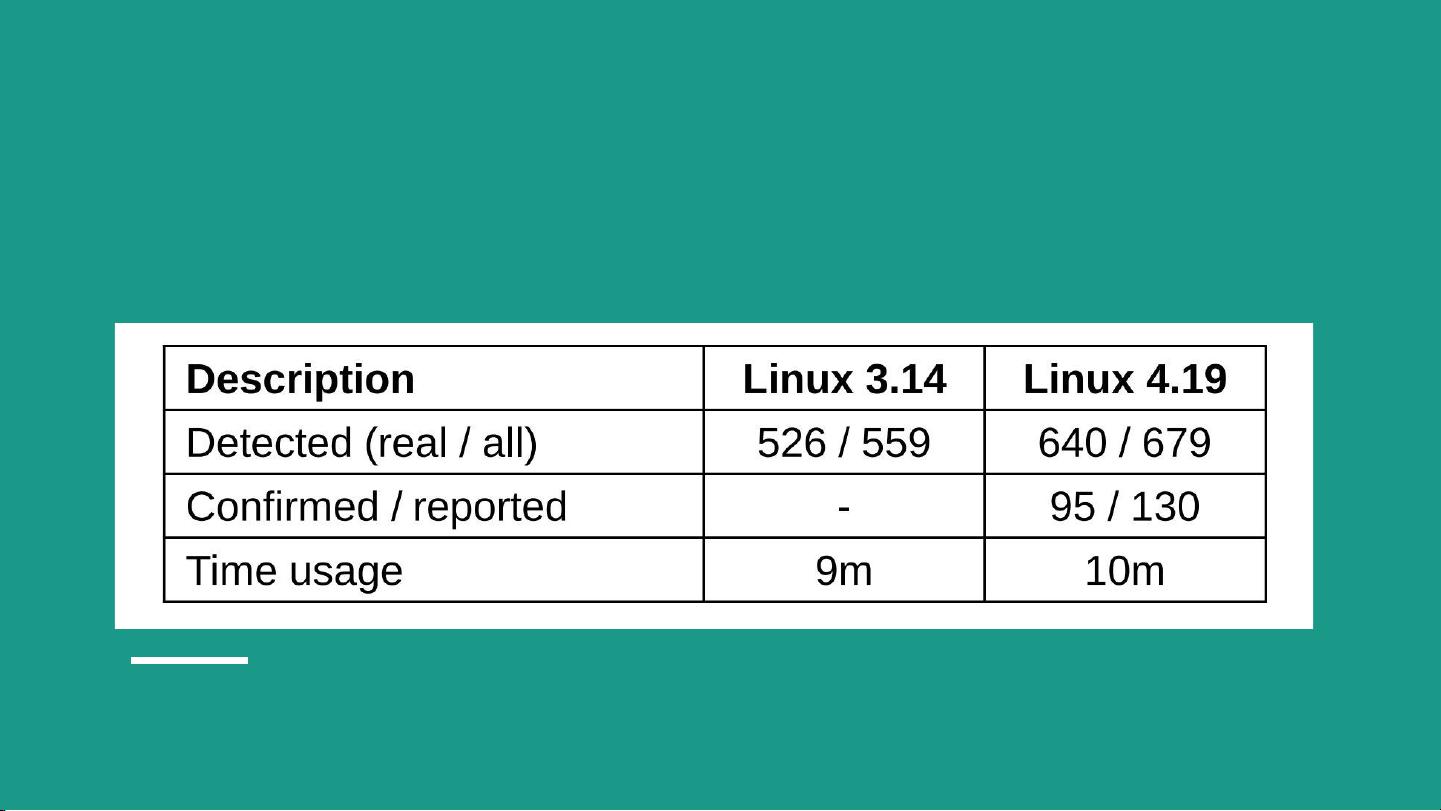

"kernel-modules-in-rust-lssna2019.pdf 讨论了使用Rust语言编写Linux内核模块的可能性,以解决由内存不安全导致的安全问题。报告指出,内存不安全是多种漏洞的根源,如使用后释放、双重释放、野指针、缓冲区溢出和数据竞争等。在多个知名软件中,如Chrome和Firefox,内存不安全性是大部分安全漏洞的根本原因。此外,操作系统内核空间也受到类似问题的影响,如macOS和Microsoft的漏洞报告。报告通过Syzkaller发现的问题数量进一步强调了这个问题的严重性。"

在Linux内核开发中,传统的C和C++语言由于其内存管理特性,容易引入内存不安全问题,导致安全漏洞。这些漏洞包括:

1. 使用后释放:对象被释放后仍然使用,可能导致访问已释放内存,引发不可预知的行为。

2. 双重释放:同一个内存块被释放两次,可能破坏内存管理结构,导致系统崩溃或被恶意利用。

3. 野指针:未初始化或已经释放的指针仍被使用,可能导致程序错误或数据泄露。

4. 缓冲区溢出/下溢:写入数据超出缓冲区边界,可能覆盖相邻数据,甚至执行恶意代码。

5. 数据竞争:多线程环境下对同一数据的未同步访问,可能导致结果不一致或系统不稳定。

Rust编程语言以其内存安全特性著称,通过所有权和生命周期系统,以及借用检查器,可以防止上述类型的内存错误。使用Rust编写内核模块可以显著降低因内存不安全导致的漏洞风险。Rust的零成本抽象和类型系统也允许开发人员编写高效且安全的代码。

然而,将Rust引入内核开发面临挑战,包括与现有C/C++代码库的互操作性、内核编译系统的集成以及确保与传统内核接口的兼容性。尽管如此,Rust社区已经在推动Rust在内核模块中的应用,如Syzkaller这样的工具,它是一个用于检测内核错误的模糊测试框架,可以帮助发现和修复这些问题。

使用Rust编写Linux内核模块是应对内存不安全问题的一种潜在解决方案,这不仅有助于提高内核的安全性,还能为整个系统带来更可靠的保障。然而,实现这一目标需要克服技术和社区接受度的障碍,但随着Rust在安全关键领域的应用逐渐增加,未来可能会看到更多内核组件采用这种语言编写。

2024-08-29 上传

332 浏览量

2024-08-29 上传

132 浏览量

2021-04-05 上传

2024-04-25 上传

369 浏览量

0x0007

- 粉丝: 3697

- 资源: 482

最新资源

- 易语言ffmpeg进度转码

- Tech-Career-Report-2021:来自Landing.Jobs的数据集

- NativeScript-Calculator-Demo:具有Angular演示项目的NativeScript

- elasticsearch-learning-to-rank-es_7_6_2.zip

- 开发板USB转串口CH340驱动_win驱动开发_CH34064位_ttl线驱动_开发板USB转串口CH340驱动_刷机_

- react-native-searchable-dropdown:可搜寻的下拉式选单

- Travel_Dreams:Travel Dreams是一个角色扮演网站,通过其本地历史,文化和美食来形象化日本的地区和城市

- 基于51单片机打铃系统.rar

- 易语言flash独立视频

- 拖放本机脚本:本机应用程序用于在本机5和角度7的GridLayout中拖放图像

- Human Friendly-crx插件

- 单链表的基本操作实现-查找_单链表的基本操作实现_

- json编码解码的源代码

- ASP+ACCESS学生论坛设计与实现(源代码+LW+开题报告).zip

- 智能云示例:基于springcloud的脚手架(智能云)示例,支持服务合并部署与扩展部署,接口加解密签名,日志数据脱敏,接口数据模拟,接口文档自动生成,请求幂等校正,界面日志和切面打印,分表分库分布式事务等

- Digital-electronics---1