NAP部署:DHCP、IPSEC与802.1x强制实施详解

需积分: 12 174 浏览量

更新于2024-07-27

收藏 3.49MB PPTX 举报

本部分详细介绍了Windows Server 2008 R2 Active Directory Domain Services (AD DS) 架构下的网络访问保护(NAP)技术应用,重点涉及DHCP、IPSEC、802.1x强制实施的配置和管理。NAP技术的出现主要是为了应对企业网络面临的恶意软件威胁,如通过员工的个人设备、出差带回的电脑、访客设备以及使用非安全网络接入企业网络的风险。

NAP解决方案的核心在于通过策略评估,对网络访问进行限制,确保所有连接到企业网络的设备都符合安全标准。这包括:

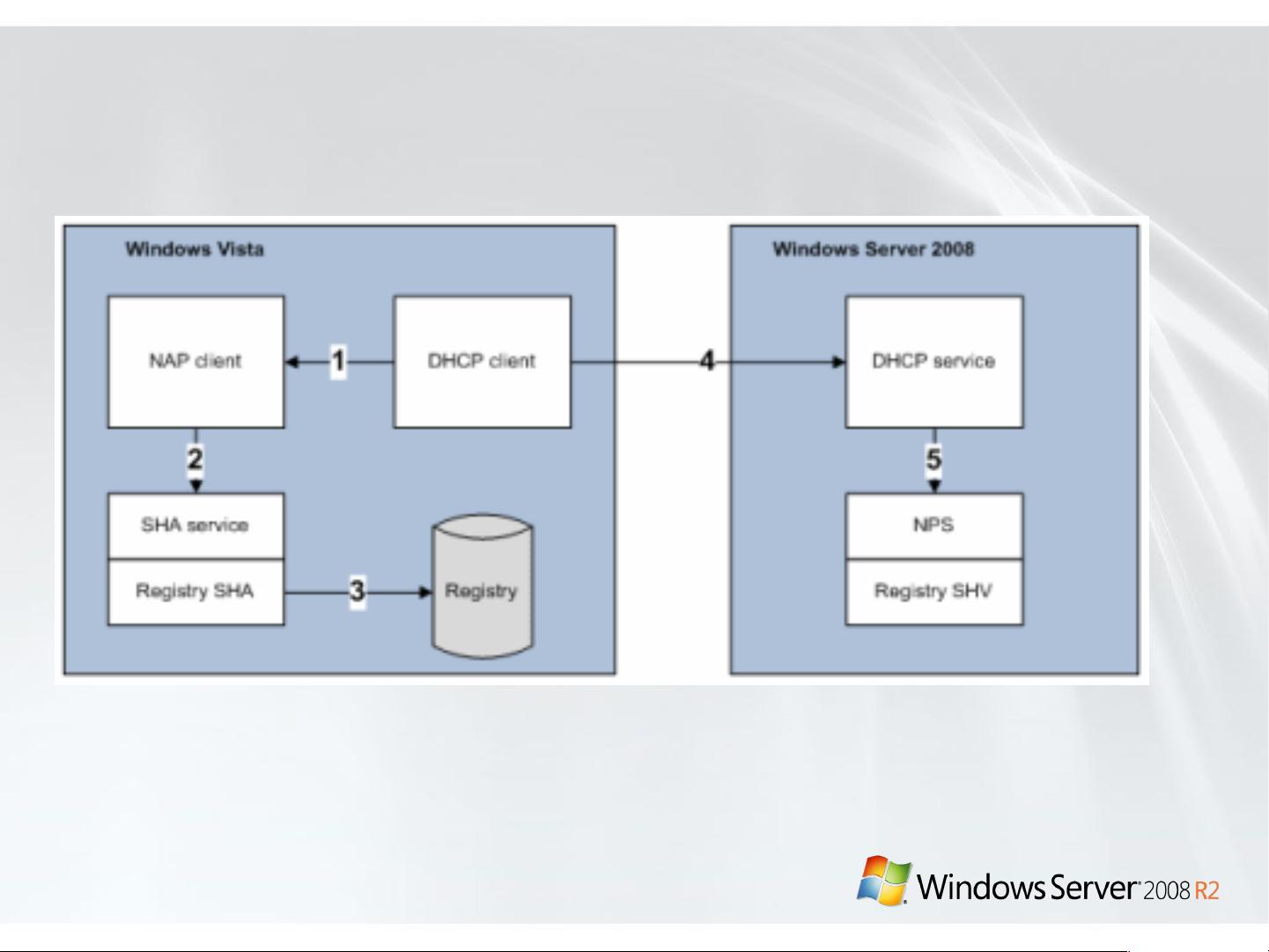

1. **网络限制约束**:通过DHCP服务器分配IP地址时,对于不符合策略的设备,只允许访问特定的 Remediation Servers(修复服务器),以防止其对整个网络造成潜在威胁。这些设备无法路由,其默认网关和子网掩码会被设置为无效值。

2. **强制方式**:DHCP、IPsec、802.1X等技术被用来实现深度防御,确保所有通信都经过验证和授权。例如,NAP Policy Server (NPS) 是关键组件,负责管理和推送健康策略,而802.11无线和802.3有线网络则遵循相应的安全标准。

3. **无线和有线网络支持**:IEEE 802.11和802.3协议用于无线和有线网络环境,RADIUS Server 和 RADIUS Proxy 用于身份验证和授权,Routing and Remote Access 则涉及远程访问控制。

4. **健康认证**:Health Registration Authority (HRA) 负责验证设备的健康状况,确保其安装了必要的安全更新和补丁。客户端需通过Health Policy 进行健康状态检查,不符合要求的设备将被隔离。

5. **NAP结构**:包括Microsoft Network Policy Server (MNPSS) 作为隔离服务器、客户机隔离代理 (QA)、安全声明、网络访问请求系统、修补服务器和安全证书等组成部分,共同构建一个全面的网络安全框架。

6. **客户端要求**:对于Windows Server 2008 DHCP服务器,客户端需要依赖DHCP获取IP配置,并且操作系统必须支持NAP功能,否则无法执行健康检查和修复流程。

在实施过程中,企业需要制定明确的策略,通过通告确保员工了解并遵守规定,同时提供继续遵循策略的步骤。这样,通过NAP的深度防御措施,可以有效提升企业网络的安全性,减少恶意软件的传播风险。

点击了解资源详情

2018-01-15 上传

2010-06-21 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

zzygeek

- 粉丝: 1

- 资源: 27

最新资源

- 基于Python和Opencv的车牌识别系统实现

- 我的代码小部件库:统计、MySQL操作与树结构功能

- React初学者入门指南:快速构建并部署你的第一个应用

- Oddish:夜潜CSGO皮肤,智能爬虫技术解析

- 利用REST HaProxy实现haproxy.cfg配置的HTTP接口化

- LeetCode用例构造实践:CMake和GoogleTest的应用

- 快速搭建vulhub靶场:简化docker-compose与vulhub-master下载

- 天秤座术语表:glossariolibras项目安装与使用指南

- 从Vercel到Firebase的全栈Amazon克隆项目指南

- ANU PK大楼Studio 1的3D声效和Ambisonic技术体验

- C#实现的鼠标事件功能演示

- 掌握DP-10:LeetCode超级掉蛋与爆破气球

- C与SDL开发的游戏如何编译至WebAssembly平台

- CastorDOC开源应用程序:文档管理功能与Alfresco集成

- LeetCode用例构造与计算机科学基础:数据结构与设计模式

- 通过travis-nightly-builder实现自动化API与Rake任务构建