SEEDLab网络嗅探与欺骗实验报告:利用Scapy进行Sniffing和Spoofing

需积分: 16 138 浏览量

更新于2024-07-09

收藏 1.34MB PDF 举报

"该资源是一份关于网络安全的实验报告,主要关注嗅探(Sniffing)和欺骗(Spoofing)技术,实验中使用了Scapy库来编写相关程序。实验涉及网络安全的基础知识,包括Sniffing和Spoofing的原理,Scapy库的使用,以及如何编写嗅探和欺骗数据包的程序。报告详细列出了实验环境、步骤和任务,旨在帮助学习者理解和应用这些概念。"

实验报告详细介绍了以下几个知识点:

1. Sniffing原理:

嗅探技术主要是通过监听网络中传输的数据包来获取信息。在局域网中,数据包通常以广播形式传播,正常情况下,只有目标MAC地址与接收网卡匹配的设备才会接收。然而,当网卡设置为混杂模式时,它可以接收到所有数据帧,使得嗅探程序得以捕获信息。执行嗅探需要具有root权限,因为这是对网络流量的深度介入。

2. Spoofing原理:

数据包的伪造涉及构造新的数据包并将其发送出去。通常,这个过程会先通过嗅探获取真实数据包的信息,然后构造一个与捕获数据包相似但有特定目的的伪造数据包。这种欺骗技术可以用于多种攻击,如IP地址欺骗、ARP欺骗等,以误导网络通信或获取未经授权的信息。

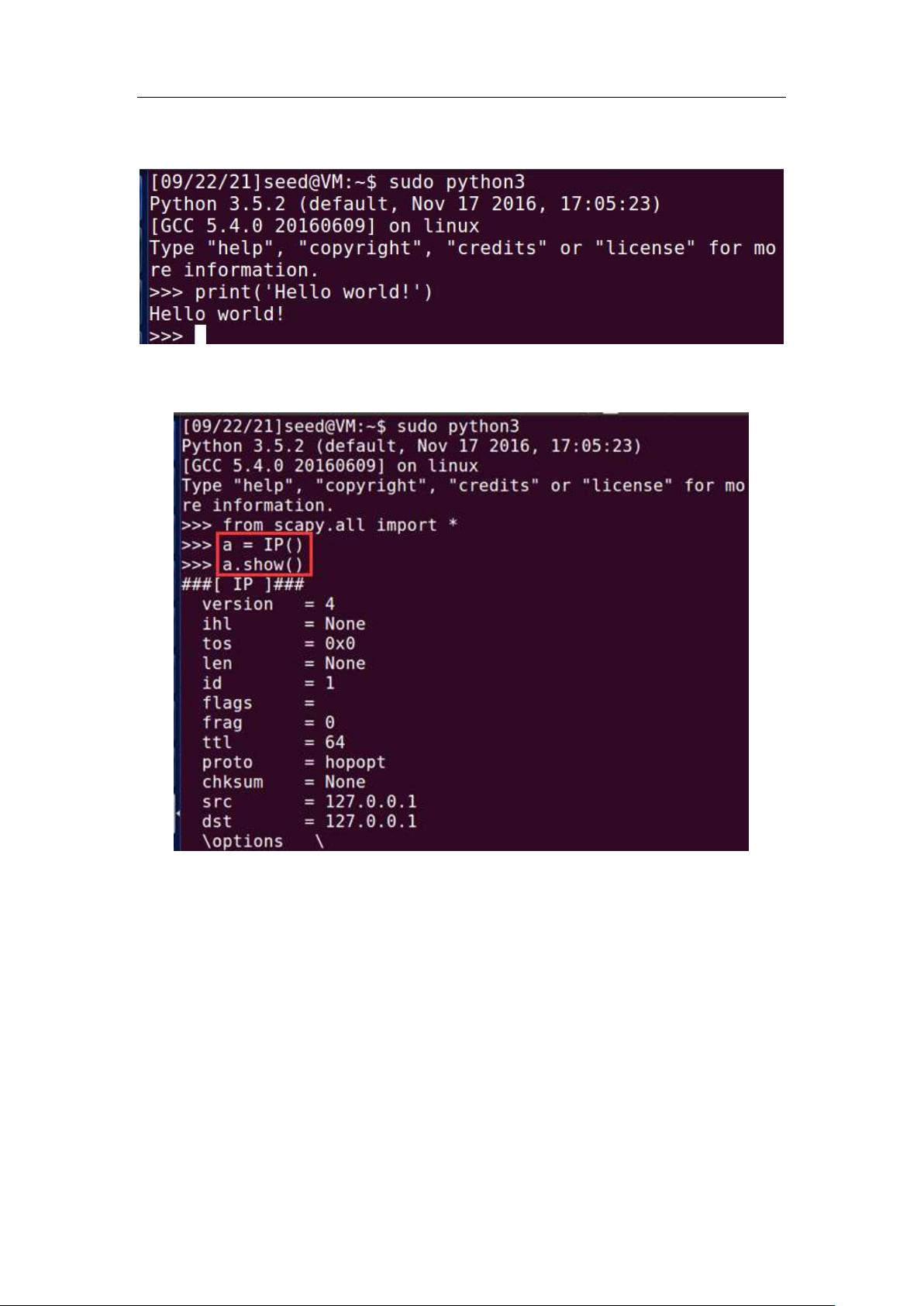

3. Scapy库:

Scapy是一个强大的网络协议构造和分析工具,它允许用户创建、修改和发送几乎所有的网络协议包。在实验中,Scapy被用来编写嗅探和欺骗的程序,这体现了其在网络安全实验中的实用性。

4. Scapy库函数:

实验涵盖了Scapy的一些关键函数,如用于捕获数据包的`sniff()`,构造和发送数据包的`send()`,以及过滤数据包的`filter()`等。学习者通过这些函数可以实现对网络流量的控制和分析。

5. 实验环境:

虽然未提供具体环境信息,但通常这类实验会在一个可控的实验室环境中进行,可能包括虚拟机或受保护的网络,以确保实验不会影响到实际的网络基础设施。

6. 实验步骤:

实验包含了多个任务,如设置网卡为混杂模式,嗅探特定类型的数据包(如ICMP),进行traceroute欺骗,以及编写自定义的嗅探和欺骗程序。这些任务逐步引导学习者理解并实践网络嗅探和欺骗的基本操作。

7. Task1.0至Task2.1B:

这些任务详细分解了嗅探和欺骗的过程,从准备阶段开始,到实现数据包的捕获、解析、过滤,再到构造和发送伪造数据包,最后是更高级的应用,如结合嗅探和欺骗的功能。

这份实验报告是学习网络安全和Scapy库的宝贵资料,它提供了理论知识和实践经验的结合,有助于深入理解网络嗅探和欺骗的概念,并掌握使用Scapy进行网络分析和安全测试的技能。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2024-06-01 上传

2022-01-02 上传

2021-03-30 上传

2020-02-06 上传

2023-03-16 上传

网络安全learner

- 粉丝: 19

- 资源: 2