理解缓冲区溢出攻击:代码分析与防御策略

"缓冲区溢出攻击是一种常见的安全漏洞,攻击者通过向程序的缓冲区写入超过其容量的数据,导致内存中相邻区域的数据被覆盖,进而可能改变程序执行流程,执行恶意代码。本示例提供了两个C语言程序,一个没有防御措施,另一个则加入了简单的防护机制。"

在计算机编程中,缓冲区溢出(Buffer Overflow)是一种常见的软件漏洞,它发生在程序试图存储数据到固定大小的缓冲区时,如果输入的数据长度超过了缓冲区的容量,就会导致溢出。攻击者可以利用这种漏洞来注入并执行他们自己的代码,从而对系统进行控制。

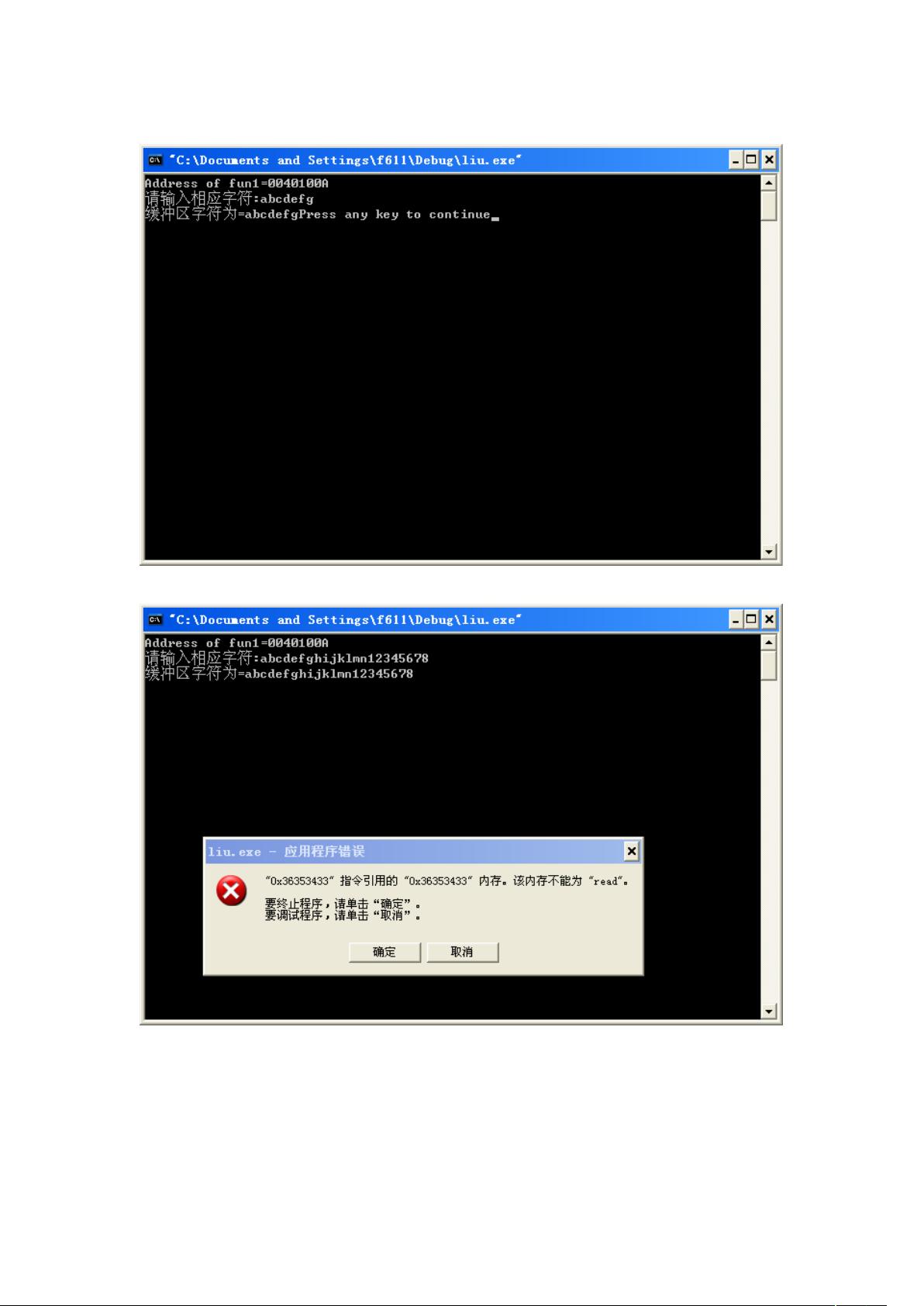

首先,我们看一个没有防御的示例。在这个例子中,函数`fun`接受一个字符串参数,并尝试将其复制到只分配了10个字符空间的`buffer`数组中。如果输入的字符串长度超过10个字符,`strcpy`函数将会覆盖`buffer`之后的内存,包括栈上的返回地址。当函数返回时,程序会跳转到被篡改的地址,即攻击者的代码。在给出的示例中,攻击者可以通过特定的字符序列(如`"abcdefghijklmn12\x0A\x10\x40"`)触发溢出,使得程序跳转到`fun1`函数,造成无限循环打印"liulele"。

为了防御这种攻击,我们可以添加边界检查来确保输入字符串的长度不超过缓冲区的大小。在防御性代码中,`fun`函数先计算`input`的长度,如果长度超过10,函数将不再复制数据,而是直接输出提示信息,防止了溢出的发生。这虽然简单,但已足以防止示例中的溢出攻击。

然而,实际的缓冲区溢出防护通常更为复杂,可能包括使用安全的字符串操作函数(如`strncpy_s`而非`strcpy`),栈保护技术(如Canary或ASLR),以及动态内存检查等。这些方法可以进一步增加攻击的难度,提高系统的安全性。

理解和预防缓冲区溢出是保障软件安全的重要一环。开发人员应始终注意内存管理,避免使用可能导致溢出的不安全函数,并结合多种防御技术来增强软件的抗攻击能力。

134 浏览量

358 浏览量

2007-12-28 上传

李木玲

- 粉丝: 0

最新资源

- 免费教程:Samba 4 1级课程入门指南

- 免费的HomeFtpServer软件:Windows服务器端FTP解决方案

- 实时演示概率分布的闪亮Web应用

- 探索RxJava:使用RxBus实现高效Android事件处理

- Microchip USB转UART转换方案的完整设计教程

- Python编程基础及应用实践教程

- Kendo UI 2013.2.716商业版ASP.NET MVC集成

- 增强版echarts地图:中国七大区至省详细数据解析

- Tooloop-OS:定制化的Ubuntu Server最小多媒体系统

- JavaBridge下载:获取Java.inc与JavaBridge.jar

- Java编写的开源小战争游戏Wargame解析

- C++实现简易SSCOM3.2功能的串口调试工具源码

- Android屏幕旋转问题解决工具:DialogAlchemy

- Linux下的文件共享新工具:Fileshare Applet及其特性介绍

- 高等应用数学问题的matlab求解:318个源程序打包分享

- 2015南大机试:罗马数字转十进制数代码解析