操作系统服务端口扫描与渗透测试教程

需积分: 10 4 浏览量

更新于2024-08-05

收藏 2.35MB PDF 举报

"E114-经典赛题-操作系统服务端口扫描渗透测试"

本课程聚焦于操作系统服务端口扫描及渗透测试技术,通过实际操作来提升学员在网络安全领域的技能。课程涉及到的操作系统主要是BackTrack Five和Microsoft Windows 2003 Server,这两种系统在网络安全领域具有重要的学习价值,因为它们分别代表了常见的Linux和Windows服务器环境。

任务实施分为两个主要步骤:

1. 首先,学员需要启动实验虚拟机。这通常涉及登录到网络拓扑平台,选择相应的服务器场景,如p9_bt5-1(运行BackTrack Five,用户名:root,密码:toor)和p9_ws03-11(运行Windows 2003 Server,用户名:administrator,密码:123456)。

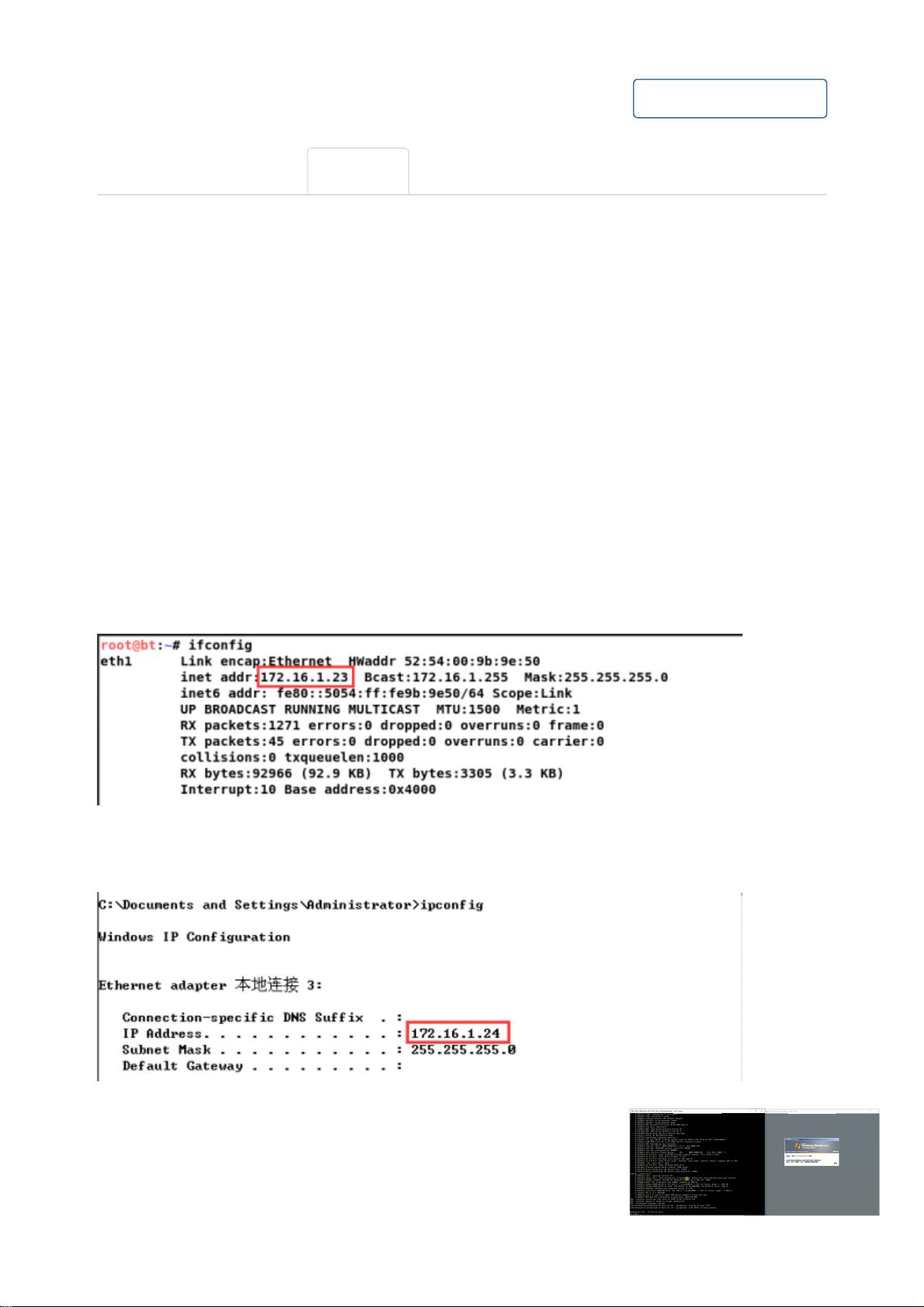

2. 接着,学员需要获取渗透测试机(PC2)的IP地址(172.16.1.23)以及靶机(目标服务器)的IP地址(172.16.1.24)。这个过程可以通过执行`ifconfig`(在Linux中)或`ipconfig`(在Windows中)命令来完成,这些命令用于显示网络接口的配置信息,包括IP地址。

在渗透测试过程中,学员需要编写一个Python脚本来实现TCP端口扫描。具体来说,他们将修改位于Ubuntu Linux 32位系统 `/root` 目录下的 `tcpportscan.py` 文件。文件中有两个关键部分需要填充:

- FLAG1:原先是`socket.time.optparse`,这部分需要根据实际情况填写,可能是与TCP连接相关的Python库或方法。在TCP扫描中,可能涉及到`socket`模块的`settimeout`函数,用于设置超时时间,`optparse`可能是用于命令行参数解析的模块,但具体如何应用需要根据课程内容来确定。

- FLAG2:原先是`AF_INET.SOCK_STREAM`,这部分是Python中定义套接字常量的方式,`AF_INET`代表IPv4地址族,而`SOCK_STREAM`表示使用面向流的TCP协议。在端口扫描中,这些常量通常用于创建TCP套接字。

在完成脚本编写后,学员需要运行脚本扫描HTTP服务器应用程序,识别其使用的传输协议(通常是TCP)和工作端口号。然后,将填充后的FLAG1和FLAG2字符串以指定格式提交作为任务结果。

通过这个课程,学员不仅可以掌握基本的网络扫描技术,还能深入理解TCP/IP协议和Python在网络安全中的应用,这对于任何想要从事网络安全或系统管理员工作的专业人士来说都是宝贵的实践经验。

145 浏览量

177 浏览量

2024-11-05 上传

172 浏览量

167 浏览量

160 浏览量

2024-11-05 上传

269 浏览量

武恩赐

- 粉丝: 56

最新资源

- 掌握MATLAB中不同SVM工具箱的多类分类与函数拟合应用

- 易窗颜色抓取软件:简单绿色工具

- VS2010中使用QT连接MySQL数据库测试程序源码解析

- PQEngine:PHP图形用户界面(GUI)库的深入探索

- MeteorFriends: 管理朋友请求与好友列表的JavaScript程序包

- 第三届微步情报大会:深入解析网络安全的最新趋势

- IQ测试软件V1.3.0.0正式版发布:功能优化与错误修复

- 全面技术项目源码合集:企业级HTML5网页与实践指南

- VC++6.0绿色完整版兼容多系统安装指南

- 支付宝即时到账收款与退款接口详解

- 新型不连续导电模式V_2C控制Boost变换器分析

- 深入解析快速排序算法的C++实现

- 利用MyBatis实现Oracle映射文件自动生成

- vim-autosurround插件:智能化管理代码中的括号与引号

- Bitmap转byte[]实例教程与应用

- Qt YUV在CentOS 7下的亲测Demo教程