Windows与Android SO Hook技术详解与应用

本文档详细介绍了SO Hook技术,这是一种在Windows和Android平台上常见的程序调试和修改技术,特别是在防止恶意软件和实现系统级注入时被广泛使用。SO Hook的核心原理是通过修改程序的运行时链接表,如.GOT表(在ELF架构中)或导出表(在Android平台特定链接器特性中),来改变程序执行路径,实现对目标函数的控制。

首先,我们关注的是ELF导入表(GOT表HOOK)。在ELF文件中,外部函数的地址在编译阶段被存储为一个Stub(占位符),在运行时由链接器进行重定位。SO Hook者通过替换.GOT表中的函数地址,可以间接影响程序的行为。然而,这种方法的局限性明显,它只适用于进程启动时已知的函数,且不能处理dlopen动态加载的库函数,仅对注入进程本身有效。

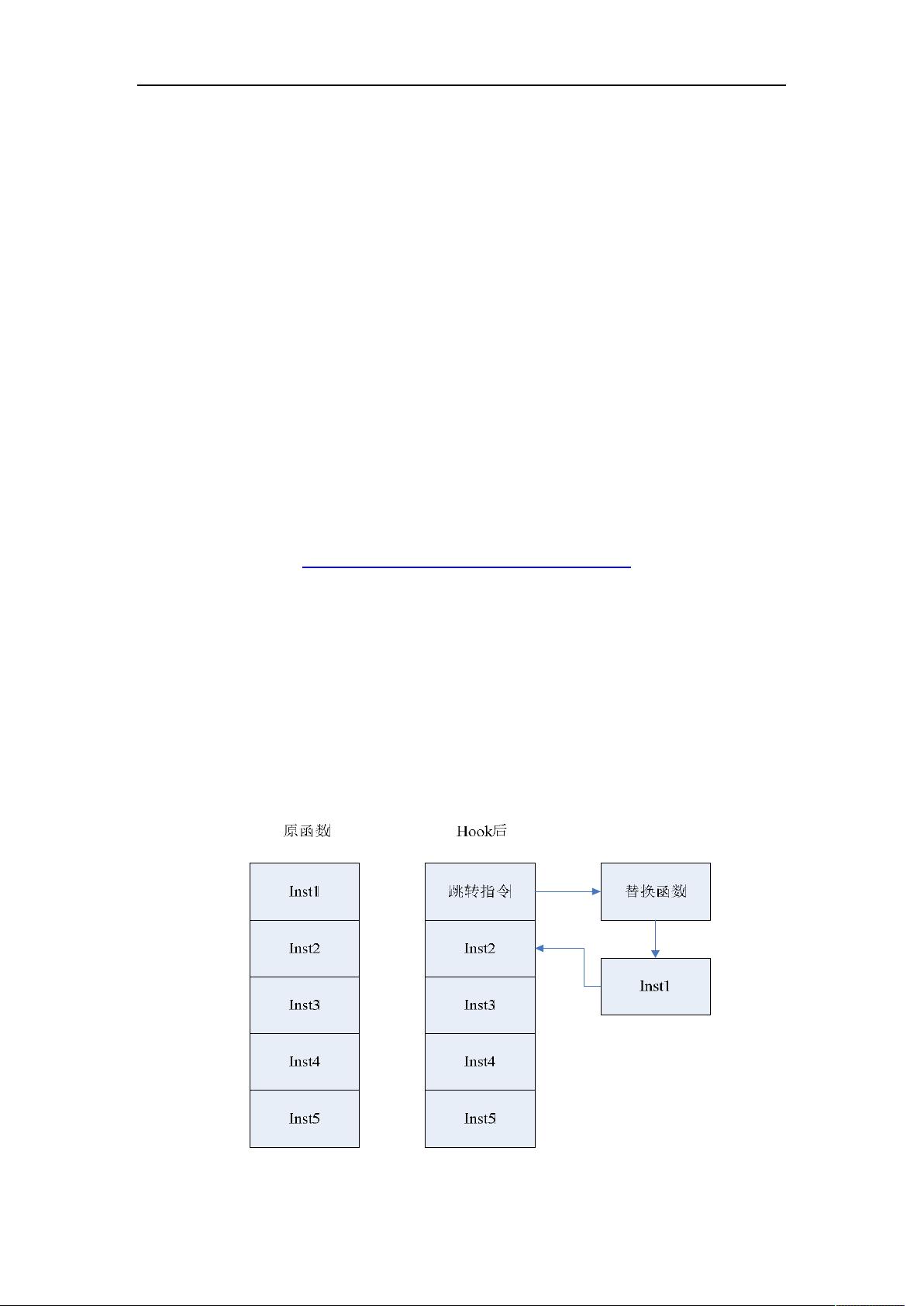

接下来,文档着重讲述了针对ARM32-bit平台的inlinehook。与Windows平台的无条件跳转指令不同,ARM架构需要考虑两种指令集:ARM和Thumb(包括嵌入的Thumb2)。这增加了实现inlinehook的复杂性,因为需要构造能够适应不同指令集的代码片段,通常涉及精心设计的代码插入和处理跳转。

在Android/IOS环境下,这种inlinehook的实现更为繁琐,因为开发者必须考虑到不同处理器架构的兼容性。这要求编写能够处理ARM和Thumb模式的代码,并确保在不同设备上都能正确执行。

总结来说,本文档提供了关于SO Hook技术在多个平台上的深入理解,包括基础的GOT表HOOK方法,以及针对ARM32-bit的inlinehook技术和Android平台的特殊链接器导出表HOOK。尽管这些技术在功能上有所限制,但它们对于理解和操控程序执行流至关重要,尤其是在安全性和系统级编程中。

2020-08-07 上传

2021-10-05 上传

2019-12-15 上传

2019-06-18 上传

2021-09-18 上传

jltxgcy

- 粉丝: 767

- 资源: 13

最新资源

- 探索AVL树算法:以Faculdade Senac Porto Alegre实践为例

- 小学语文教学新工具:创新黑板设计解析

- Minecraft服务器管理新插件ServerForms发布

- MATLAB基因网络模型代码实现及开源分享

- 全方位技术项目源码合集:***报名系统

- Phalcon框架实战案例分析

- MATLAB与Python结合实现短期电力负荷预测的DAT300项目解析

- 市场营销教学专用查询装置设计方案

- 随身WiFi高通210 MS8909设备的Root引导文件破解攻略

- 实现服务器端级联:modella与leveldb适配器的应用

- Oracle Linux安装必备依赖包清单与步骤

- Shyer项目:寻找喜欢的聊天伙伴

- MEAN堆栈入门项目: postings-app

- 在线WPS办公功能全接触及应用示例

- 新型带储订盒订书机设计文档

- VB多媒体教学演示系统源代码及技术项目资源大全