TCP抓包实战:Wireshark解析与常用技巧

需积分: 0 169 浏览量

更新于2024-06-26

收藏 4.35MB PDF 举报

"TCP抓包实战解析:从p199到p241深入探讨"

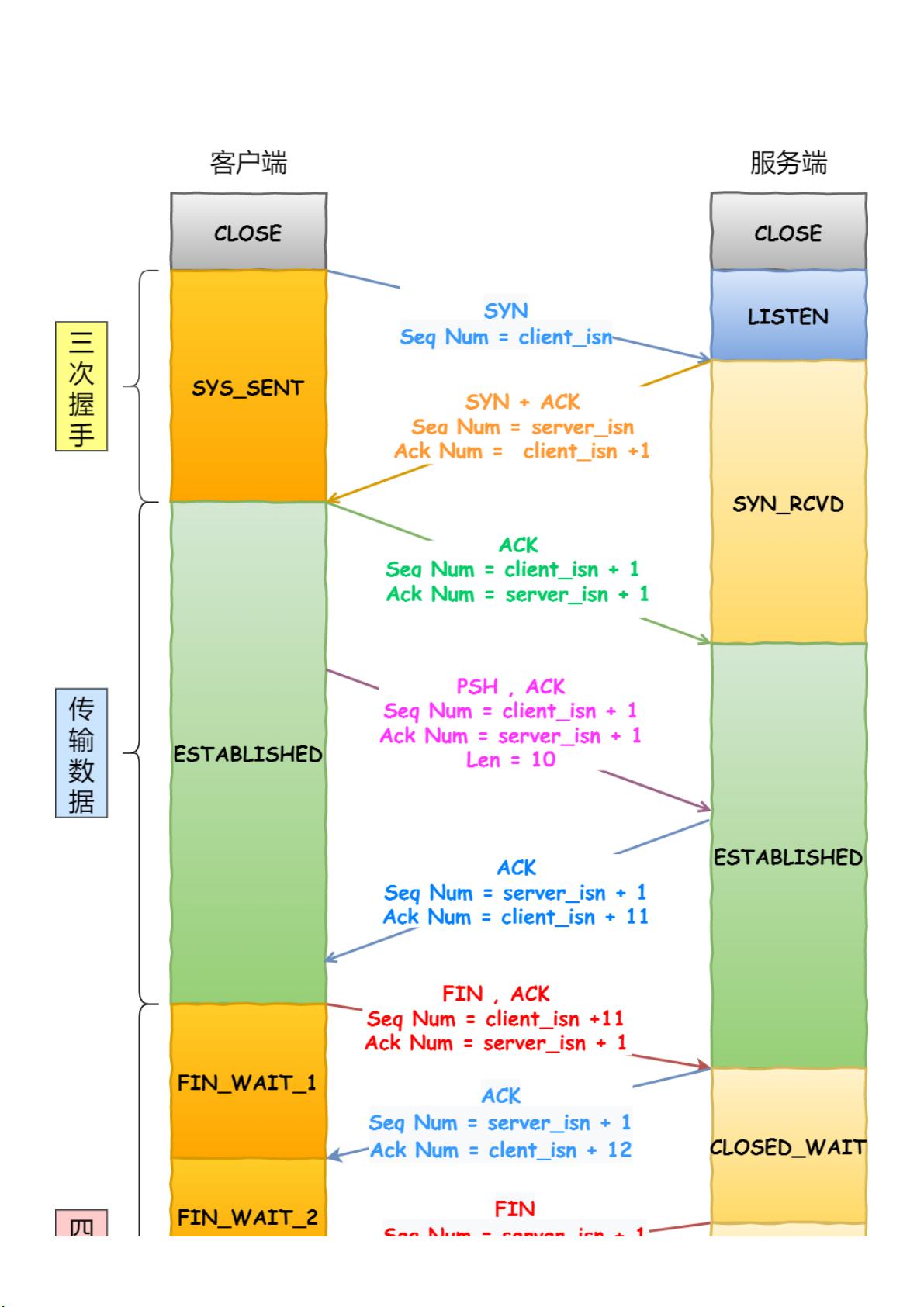

TCP抓包是网络分析的重要技术,本文针对p199至p241页的内容,详细讲述了如何使用tcpdump工具进行ICMP数据包的捕获与分析。首先,tcpdump的主要任务是获取网络数据包,但它本身的输出格式并不直观,因此通常会将抓取的数据包以pcap文件的形式存储,然后借助更为强大的Wireshark工具进行后续处理。

在抓包过程中,tcpdump提供了一系列选项,例如 `-i` 用于指定网络接口,`-n` 则忽略地址解析,使得输出更为简洁。文章列举了一些常用的选项,如指定IP地址范围或源/目标地址过滤。通过这些选项,用户可以根据需求精确地筛选所需的数据包。

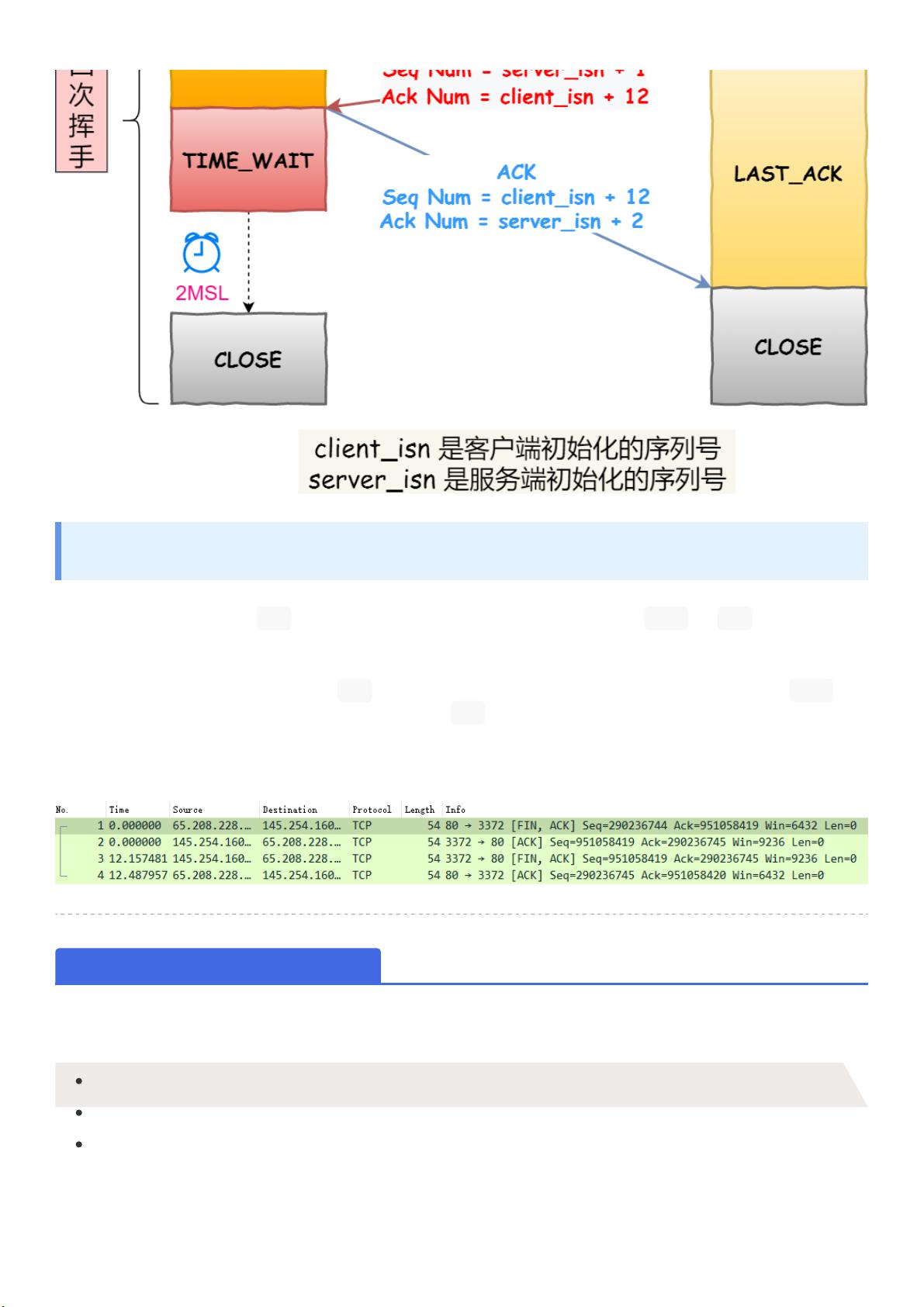

Wireshark则是tcpdump抓包后的关键分析工具。它不仅能够抓取数据包,还具备强大的图形化界面,便于用户直观查看网络包的详细信息。比如,通过`save`命令将抓取的数据包保存为`.pcap`文件,然后在Wireshark中打开,可以看到每个网络包的头部信息,不同颜色标识出不同的协议,如ICMP以紫色呈现。在Wireshark的包详情中,用户可以深入查看数据链路层(包含MAC地址)、网络层(包括IP地址、TTL等)以及应用层(如ICMP类型和代码)的具体信息。

通过对ICMP交互过程的展示,读者可以学习到如何利用tcpdump和Wireshark进行有效网络监控和故障排查,这对于网络管理员和开发者来说是一项必不可少的技能。通过掌握这些工具的使用方法,不仅能够提升网络问题定位的效率,还能增进对网络通信协议的理解。这一部分的教程提供了从基础操作到高级分析的全面指导,对于深入理解TCP/IP协议栈的工作原理具有重要的实践价值。

2021-10-04 上传

2015-12-07 上传

2023-06-01 上传

2024-12-24 上传

Java后端程序员知识库

- 粉丝: 1543

- 资源: 79