内网渗透技术:横向移动学习笔记

需积分: 0 81 浏览量

更新于2024-06-30

收藏 4.69MB PDF 举报

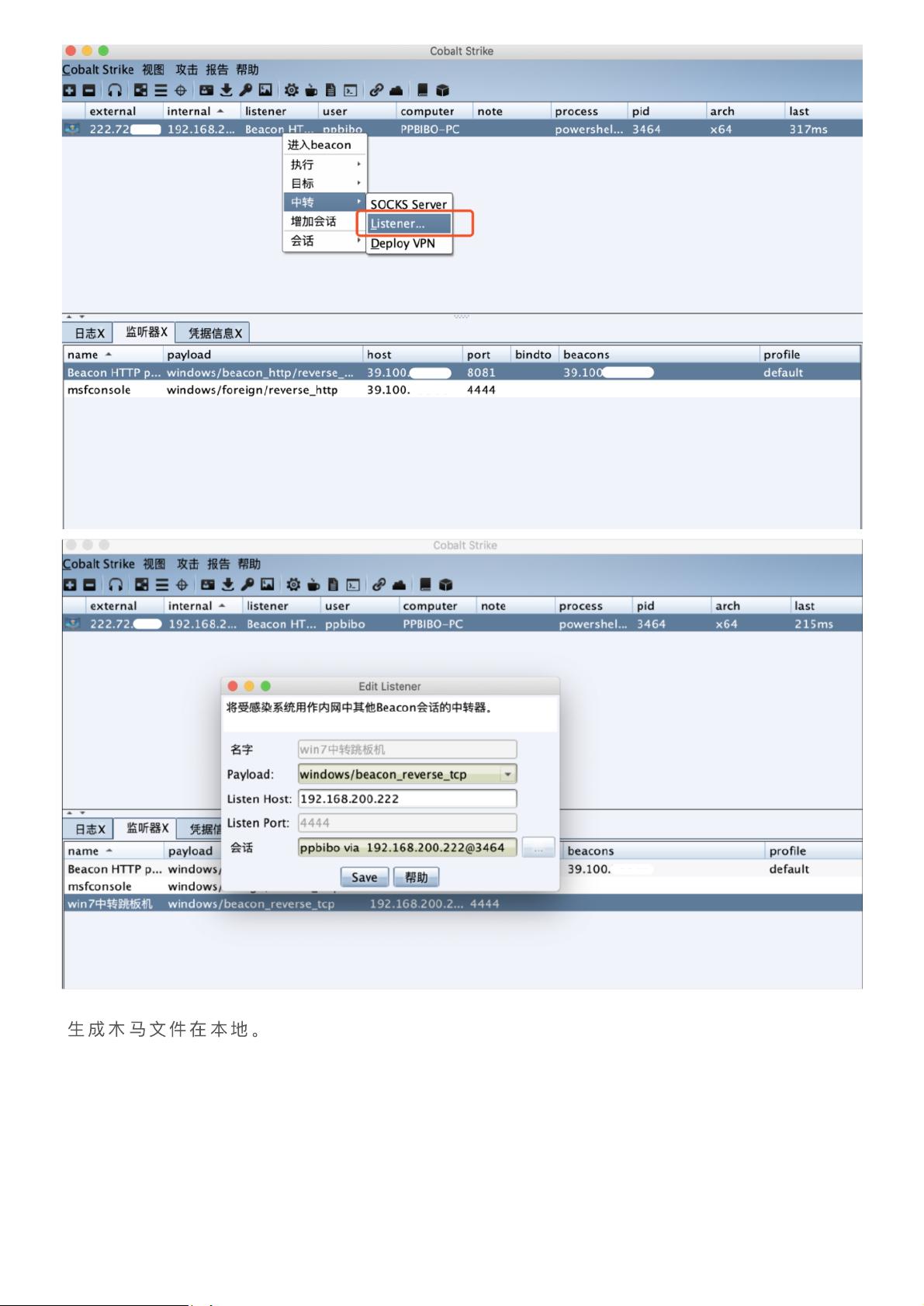

"这篇内网横向移动学习备忘录主要探讨了在内网渗透测试中的横向移动技术,涉及网络环境的构建、攻击者的条件、利用方式以及相关的命令工具。作者通过一个具体的场景,即攻击者已经获得了Windows 7跳板机的权限,并且该跳板机具备内外网通信能力,而目标Windows Server 2012机器无法访问外网。文章中提到了使用CS(可能是Cobalt Strike)进行权限维持,并通过监听器进行会话中转。此外,还提到了生成木马文件以进行进一步的渗透。"

在内网渗透测试中,横向移动是攻击者在获取了初步立足点后,尝试扩大控制范围、探索网络结构和弱点的关键步骤。在这个过程中,了解和利用网络协议是非常重要的。例如,攻击者可能利用IPC(Interprocess Communication)相关命令来探测和控制其他系统,如通过`net use`命令建立共享连接,`wmic`命令执行远程操作,或者`PsExec`工具进行远程进程执行。

在上述环境中,攻击者已经掌握了Windows 7机器(192.168.200.222)的凭据,这通常是通过某种手段如密码猜解、漏洞利用或者社会工程学获取的。他们利用这些凭据在CS中创建监听器,以保持对跳板机的持久控制。生成的木马文件可能被用于在目标机器上创建后门,以便在不被检测的情况下进行远程控制。

内网横向移动的策略通常包括:

1. **信息收集**:攻击者会搜集目标网络内的信息,如IP地址、开放端口、服务版本、操作系统类型、网络拓扑等,以便找出潜在的薄弱环节。

2. **权限提升**:一旦有了初步的访问权限,攻击者会寻找方法提升权限,例如利用未打补丁的系统漏洞或用户权限不足的漏洞。

3. **横向移动**:通过网络共享、域控、中间人攻击等方式,攻击者会在内网中移动,控制更多的设备。

4. **保持隐蔽**:在整个过程中,攻击者会尽量避免被发现,使用各种手段隐藏踪迹,比如使用加密通信、清除日志等。

在Windows环境中,攻击者可能会利用以下工具和技术:

- **Meterpreter**:Metasploit框架中的一个高级交互式shell,提供多种功能,包括文件上传下载、键盘记录、屏幕截取等。

- **Psexec**: Sysinternals套件的一部分,可以远程执行命令和服务。

- **PowerShell Empire**:一个用PowerShell编写的代理框架,支持隐蔽的横向移动和权限提升。

- ** Cobalt Strike**:一套高级的渗透测试工具,包含Beacon代理,可用于持久化控制、内网探测和横向移动。

为了防御此类攻击,企业应加强网络安全措施,包括:

- **及时更新和打补丁**:确保所有系统都运行最新的安全补丁,降低漏洞被利用的风险。

- **强化身份验证**:使用多因素认证,增加攻击者获取凭据的难度。

- **网络分割**:限制不同区域之间的通信,防止攻击者横向移动。

- **监控和日志管理**:实时监控网络活动,定期审计日志,以便快速发现异常行为。

- **教育员工**:提高员工的安全意识,防止社会工程学攻击。

内网横向移动是一种复杂而危险的攻击方式,需要深入理解网络协议和安全策略,以防止和对抗这类威胁。同时,对攻击技术的学习和研究也是提高网络安全防护能力的重要途径。

2022-08-03 上传

615 浏览量

2024-04-23 上传

1117 浏览量

147 浏览量

375 浏览量

265 浏览量

131 浏览量

巧笑倩兮Evelina

- 粉丝: 27

最新资源

- 多技术领域源码集锦:园林绿化官网企业项目

- 定制特色井字游戏Tic Tac Toe开源发布

- TechNowHorse:Python 3编写的跨平台RAT生成器

- VB.NET实现程序自动更新的模块设计与应用

- ImportREC:强大输入表修复工具的介绍

- 高效处理文件名后缀:脚本批量添加与移除教程

- 乐phone 3GW100体验版ROM深度解析与优化

- Rust打造的cursive_table_view终端UI组件

- 安装Oracle必备组件libaio-devel-0.3.105-2下载

- 探索认知语言连接AI的开源实践

- 微软SAPI5.4实现的TTSApp语音合成软件教程

- 双侧布局日历与时间显示技术解析

- Vue与Echarts结合实现H5数据可视化

- KataSuperHeroesKotlin:提升Android开发者的Kotlin UI测试技能

- 正方安卓成绩查询系统:轻松获取课程与成绩

- 微信小程序在保险行业的应用设计与开发资源包