TLS/SSL握手详解:客户端与服务器协商过程

需积分: 0 45 浏览量

更新于2024-08-05

收藏 1.7MB PDF 举报

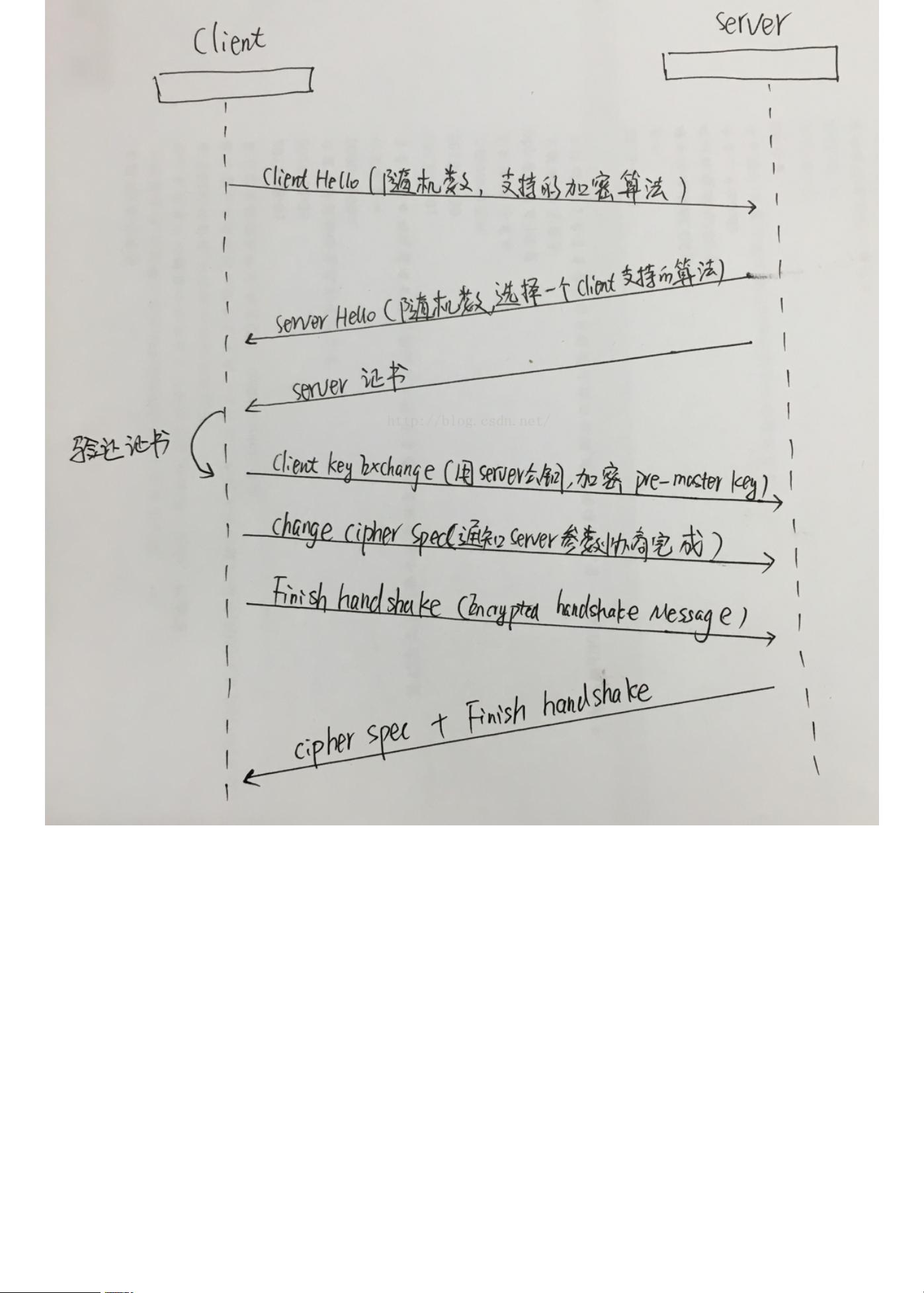

HTTPS协议详解(四)深入探讨了TLS/SSL握手过程,这是一个网络安全通信的关键环节。首先,我们从客户端和服务器之间的交互开始解析这个过程。握手与密钥协商是通信的核心步骤,它涉及到以下几个关键环节:

1. 客户端发起"client_hello":客户端通过明文发送一个包含以下信息的数据包:

- 最高支持的TLS协议版本:客户端通常会选择较新的TLS版本,如TLSv1.2,因为低于TLSv1的版本已逐渐弃用。

- 加密套件(ciphersuites)候选列表:这是客户端提议用于加密通信的算法组合,包括认证、密钥交换、对称加密和完整性校验等。

- 压缩算法(compression methods)候选列表:用于数据压缩以提高通信效率。

- 随机数(random_C):用于后续的密钥生成,增强安全性。

- 扩展字段(extensions):包含协议参数、辅助信息,例如Server Name Indication (SNI)。

2. 服务器响应"server_hello":服务器根据客户端的请求,选择一个合适的协议版本、加密套件、压缩算法,以及一个随机数(random_S),这些信息将用于建立安全连接。

- server_hello消息包含了服务器的选择,并且确认使用的密钥协商方法。

接着,服务器还会发送"server_certificate",其中包括服务器的数字证书,证明其身份。证书包含了公钥,这将是后续密钥交换的基础。最后,服务器发送"server_hello_done",表示服务器完成握手阶段的准备。

整个握手过程确保了双方的身份验证和加密套件的选择,同时为后续的数据传输提供了必要的密钥。如果服务器证书未被信任或证书验证失败,握手可能会中断,以保护网络通信的安全性。此外,为了优化性能,服务器可能会利用会话缓存机制,重用之前成功的握手结果,减少不必要的通信开销。

理解HTTPS的握手过程对于开发者和安全专家来说至关重要,因为它直接影响到网站与用户之间的数据传输安全性和效率。在实际应用中,开发者需要关注这些细节,以确保HTTPS连接的正确实现。

1395 浏览量

1005 浏览量

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

战神哥

- 粉丝: 1008

- 资源: 325

最新资源

- SCWCD 310-083 最新题目

- mysql常用命令 mysql5.0

- 机械工程专业外语完美翻译

- ajax框架:dwr》实战(包括整合).pdf

- java线程池完整代码

- Schema 初级教程

- java面试题 面试必备

- 基于plc立体车库的研究

- oracle数据表导入导出

- 你必须知道的C#的25个基础概念

- Javascript、Css、Html下拉式折叠菜单

- 中文学习资料SMARTFORM

- datastage 学生用书

- ARM9 广嵌GEC2410开发板v1.1用户手册

- Relational Database Management Systems,Database Design, and GIS

- 当前软件发展状况很使用