日志分析:洞察入侵行为与安全线索

需积分: 22 73 浏览量

更新于2024-07-27

收藏 2.71MB PPT 举报

本文主要探讨了日志在分析攻击和入侵行为中的重要性,强调了日志信息在追踪和理解攻击者活动轨迹的关键作用。同时,提到了在Windows和UNIX/UNIX-like系统中查找残留文件的途径,以及如何通过这些信息来分析入侵者的心理和行为模式。

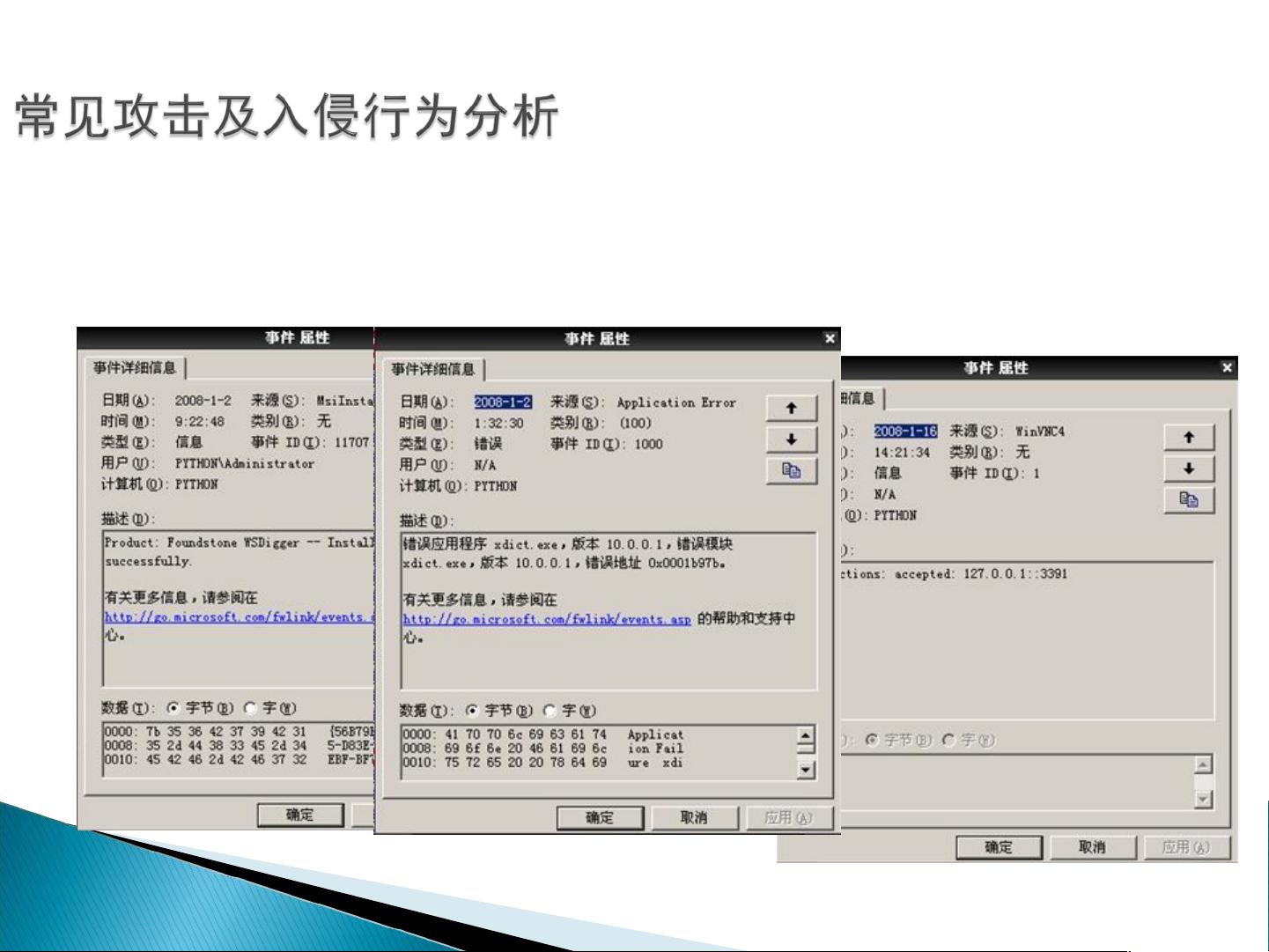

入侵行为分析首先关注日志的关键性。日志记录了系统的各种活动,如用户登录行为、应用程序运行情况、安全策略触发的信息以及异常错误。这些信息可以帮助识别远程地址、程序操作、文件访问和攻击目标。例如,登录日志可能显示不寻常的登录时间和地点,应用程序日志可能揭示恶意软件的行为,安全策略日志可以追踪到敏感文件的访问。

在Windows系统中,事件查看器(eventvwr)、IIS日志和计划任务日志都是分析入侵的重要来源。而在UNIX或类似系统中,如/var/log/messages、/var/log/secure等文件提供了宝贵的线索。除此之外,残留的文件如历史命令记录(如.bash_history)、用户配置文件和临时文件夹也可能包含入侵者留下的痕迹。

分析入侵者心理及行为时,可以考虑他们的用户名选择、是否创建后门、系统加固的程度,以及他们在日志中留下的踪迹。这些都可能反映出攻击者的技能水平、动机和目标。例如,一个精心选择的用户名可能揭示了攻击者的个性,而安装的后门则表明他们可能希望长期控制系统。

此外,日志信息对于理解系统的使用和维护状况也至关重要。软件信息可以帮助确定是否存在易受攻击的版本,策略信息可提示安全配置的状态,开关机时间可能揭露未经授权的访问,服务启动记录可能指示恶意服务的添加,网络连接问题可能与DDoS攻击或端口扫描有关,安装的新补丁则可能暴露系统对新威胁的响应。

IIS日志作为Web服务器的重要记录,包含了访问时间、客户端IP、用户名、请求文件、端口、HTTP方法等关键信息,对于追踪Web应用攻击非常有价值。例如,一条具体的IIS日志条目可以详细展示一个请求的时间戳、来源IP、请求的URL和其他相关细节,帮助定位潜在的恶意活动。

日志分析是检测和调查网络入侵的核心手段,通过对日志的深入挖掘,我们可以发现攻击行为的模式,追踪攻击源,以及评估和加强系统的安全防护。因此,保持良好的日志管理并学会有效分析日志信息,对于任何IT专业人员来说,都是至关重要的技能。

2023-06-26 上传

394 浏览量

536 浏览量

1694 浏览量

2765 浏览量

839 浏览量

475 浏览量

3208 浏览量

yls510723

- 粉丝: 0

最新资源

- iBATIS SQLMap2开发指南:入门与配置详解

- SQL基础教程:操作数据库与ASP编程

- Oracle 数据库优化技巧: constraint 约束管理

- Oracle数据库常见问题与解答

- C#网络编程入门与Socket使用详解

- 《Div+CSS布局大全》技术整理

- SQL语句优化:避开IN与LIKE陷阱

- Ajax:革新Web设计的实战指南

- InfoQ中文站:深入浅出Struts 2 免费在线阅读

- 汤子瀛《计算机操作系统》习题答案详解:批处理、分时与实时系统

- 数据库系统概论课后习题详解

- JavaScript常用方法:好友列表与个人数据获取

- ACCP试题 - 图书管理系统开发

- 北大青鸟C语言考试复习与实战题目详解

- C++标准库教程与参考:深入理解与实践

- SQL:关系数据库的标准语言