实战教程:挖掘Mini-stream Ripper缓冲区溢出漏洞

需积分: 20 82 浏览量

更新于2024-07-18

收藏 1.41MB PDF 举报

"从零开始学习软件漏洞挖掘系列教程第七篇:实战挖掘Mini-stream Ripper缓冲区溢出漏洞"

本文档是一篇针对软件漏洞挖掘的实战教程,特别关注于Mini-stream Ripper程序中的缓冲区溢出漏洞。教程适用于本科或专科信息安全专业的学生,旨在通过实际操作来巩固之前学习的相关理论知识。实验主要目标是利用存在漏洞的Mini-stream Ripper程序,理解并掌握缓冲区溢出漏洞的原理和利用方法。

Mini-stream Ripper 2.7在2015年被TUNISIANCYBER在exploit-db上报告存在缓冲区溢出漏洞。攻击者可以通过创建一个恶意的m3u文件,诱导受害者打开,从而执行任意代码。m3u文件是一种简单的文本文件,用于存储音频或视频文件的路径,通常用于播放列表。它们并不包含实际的媒体数据,而是指示播放软件去何处获取这些数据。因此,通过操纵m3u文件的内容,攻击者可以尝试利用Mini-stream Ripper的漏洞。

实验环境要求在Windows 7 SP1系统上进行,同时需要Immunity Debugger这样的调试工具和Python 2.7作为辅助。实验过程分为两个主要步骤:

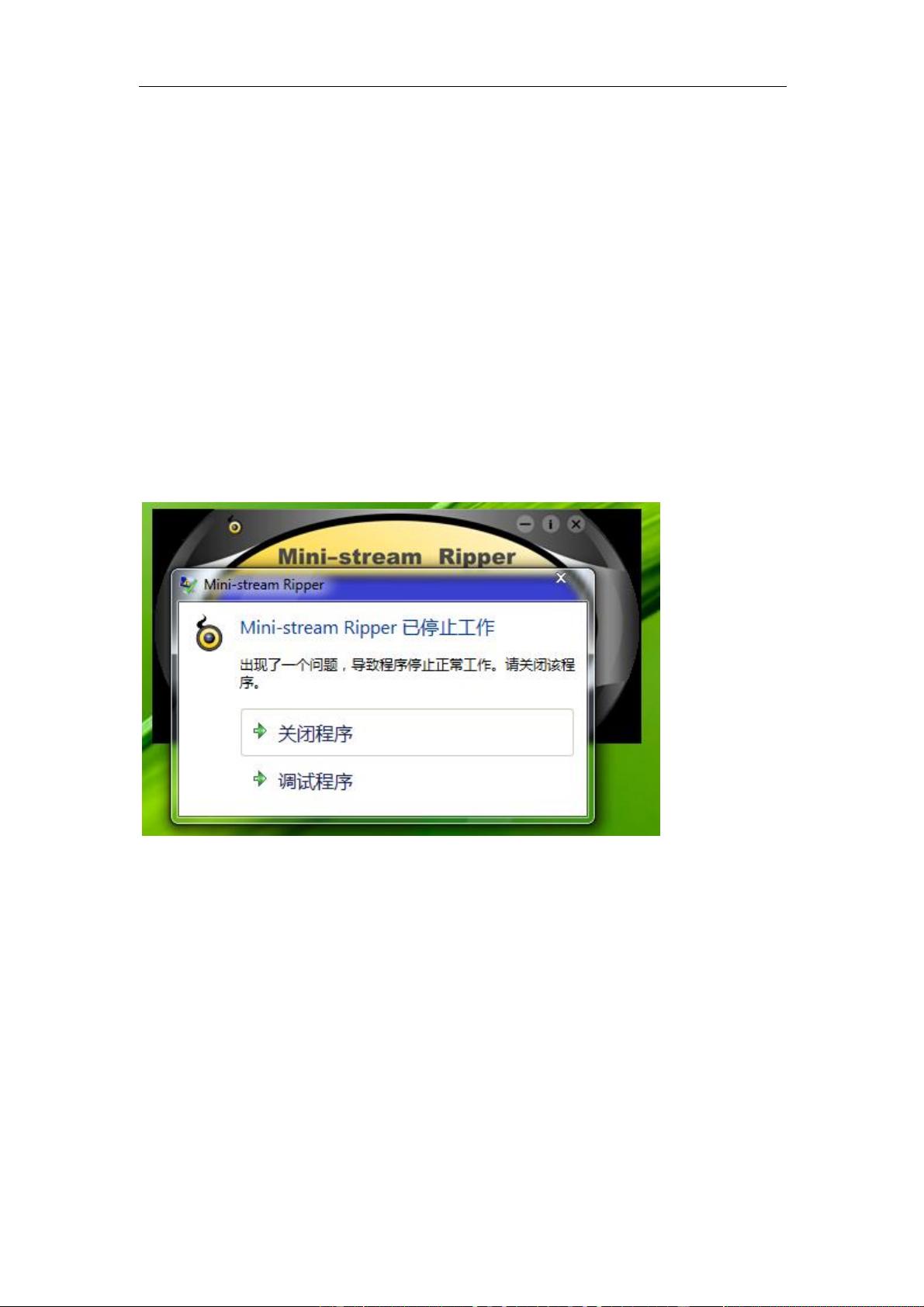

1. 验证Mini-stream Ripper 2.7的漏洞存在性:这需要构造一个包含超长数据的m3u文件,以观察程序是否会在处理该文件时出现异常,即溢出行为。

2. 利用漏洞执行任意代码:一旦确认漏洞存在,下一步是设计一个payload,使得当Mini-stream Ripper解析恶意m3u文件时,可以控制程序执行攻击者指定的代码。

在进行此类实验时,重要的是要注意实验环境的差异,例如IP地址和需要填充的字符可能因环境不同而变化,不能直接复制教程中的示例,必须根据自己的实验环境进行调整。这种实践性的学习方法可以帮助学生深入理解缓冲区溢出漏洞的工作原理,并掌握利用漏洞进行攻击的实际技能。

这篇教程通过实际操作,让学习者能够在安全可控的环境下探索和理解软件漏洞,特别是缓冲区溢出漏洞的危害性和防范措施,对于提升信息安全专业学生的技能水平具有重要意义。

276 浏览量

2021-05-09 上传

2021-05-30 上传

334 浏览量

2021-02-15 上传

101 浏览量

123 浏览量

Dennis_Shaw

- 粉丝: 1156

- 资源: 8

最新资源

- cra-ts-prettier-commitlint-template:CRA模板,具有更漂亮,更沙哑,更出色的提交以及更多现成的设置

- portfolio-template:Jekyll产品组合网站模板,以使用GitHub Pages展示您的工作

- 供应链管理中的库存控制

- jsonviewerpackage.zip

- johnroids:Johnroids是在go,gopherjs和gowasm中实现的旧式小行星游戏

- localSolver:本地求解器的文件。 云托管代码不需要这些

- 供应链管理 供应链管理思想产生

- XCTAssertCrash:使用Mach异常处理程序或POSIX信号处理程序断言表达式崩溃

- kutik

- 47元手把手教你:图像识别的垃圾分类系统.rar

- gp_project:使用遗传编程找到多项式函数

- qrcode_scanner::hammer_and_wrench:Flutter QR码扫描仪插件

- 美赛各题型常见参考代码汇总.zip

- 供应链下的后勤管理

- 7Bot-Arduino-lib:这是7Bot的Arduino库

- 5.9【阿里云天池】零基础入门数据价格:二手车交易价格预测 car-price-forecast-master.zip