EXECryptor v2.2.50.b脱壳分析:多线程检测与解除调试

需积分: 0 25 浏览量

更新于2024-07-01

收藏 733KB PDF 举报

本章节主要讲解的是EXECryptor v2.2.50.b版本的脱壳过程,这是一种针对EXE文件的加密和保护工具。UnPackMe_ExeCryptor2.2.50.b.exe程序具有一定的防护机制,针对Aggressive(强力)模式的开启,使得脱壳变得更加复杂。

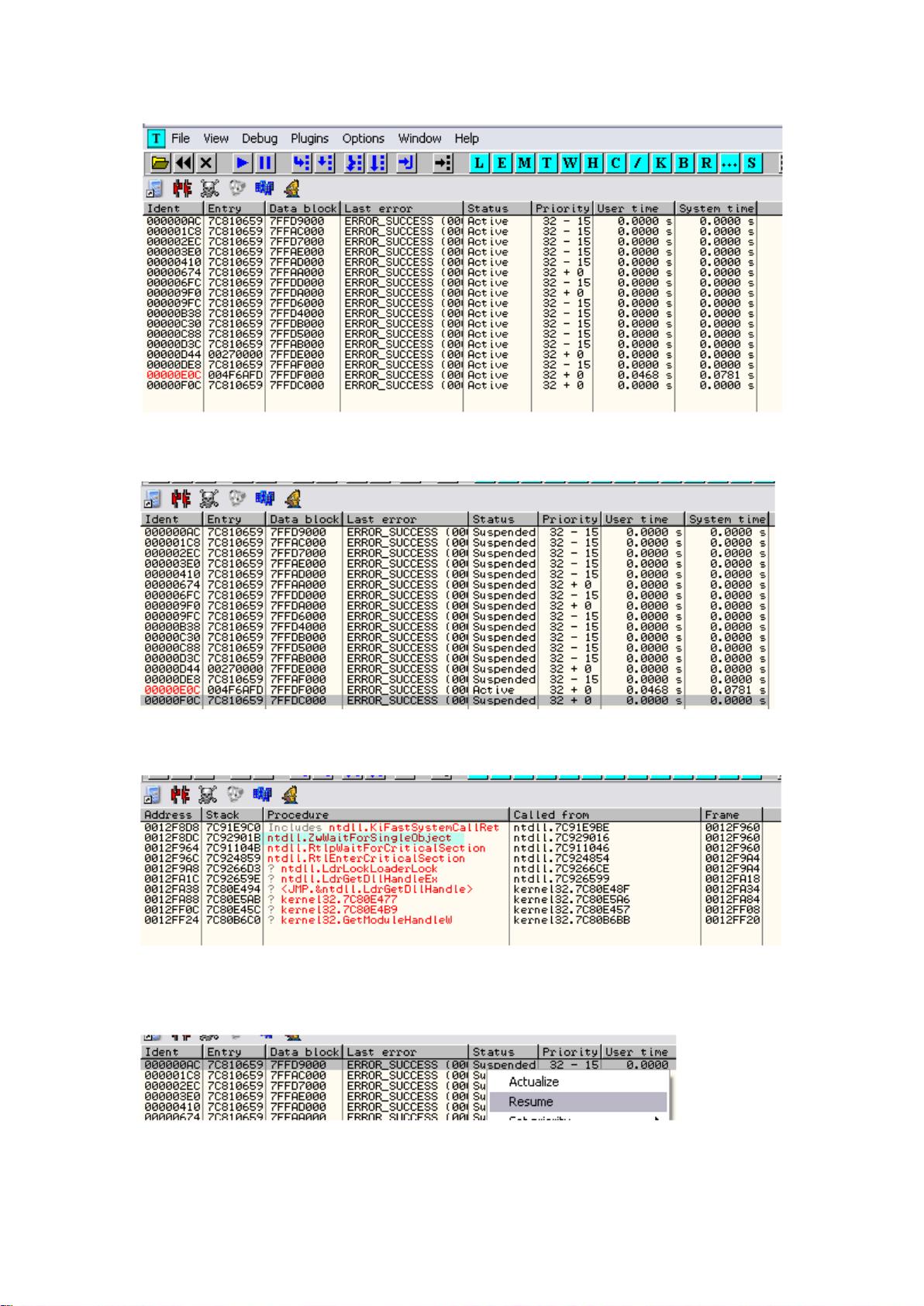

在分析过程中,作者首先使用上一章的调试等级A的OllyDbg反调试插件,无需修改OllyAdvanced中的选项来加载目标程序。程序运行时,遇到系统断点,作者删除了一次性断点,并设置了break-on-execute断点,这是为了监控代码执行流程。然而,与上一版本不同的是,这次有多个额外线程出现,这些线程的作用在于检测是否正在被调试,一旦检测到,便会立即终止进程。

面对这种情况,作者采取了挂起所有非主线程的策略,以避免立即退出。在挂起状态下,OD(OllyDbg)显示程序运行但主界面未弹出,表明程序可能在等待某个信号量。查看其中一个挂起线程的调用堆栈,发现它调用了ntdll.dll中的ZwWaitForSingleObject,进一步证实了线程是在等待特定事件的发生。

这一章的核心知识点包括:

1. EXECryptor的检测机制:针对Aggressive模式,程序包含多线程检测和自我保护功能,增加了脱壳的难度。

2. OllyDbg的使用:作为反调试工具,如何设置断点并跟踪程序执行路径。

3. 脱壳策略:理解并处理额外线程,识别它们的功能以及如何控制程序执行流程。

4. API函数分析:通过调用堆栈分析,揭示了线程在等待信号量的行为。

通过对EXECryptor v2.2.50.b的深入分析,学习者可以了解到如何应对这类具有高级保护措施的软件,提升逆向工程和安全分析的能力。

点击了解资源详情

点击了解资源详情

2010-03-31 上传

阿汝娜老师

- 粉丝: 32

- 资源: 309

最新资源

- 探索AVL树算法:以Faculdade Senac Porto Alegre实践为例

- 小学语文教学新工具:创新黑板设计解析

- Minecraft服务器管理新插件ServerForms发布

- MATLAB基因网络模型代码实现及开源分享

- 全方位技术项目源码合集:***报名系统

- Phalcon框架实战案例分析

- MATLAB与Python结合实现短期电力负荷预测的DAT300项目解析

- 市场营销教学专用查询装置设计方案

- 随身WiFi高通210 MS8909设备的Root引导文件破解攻略

- 实现服务器端级联:modella与leveldb适配器的应用

- Oracle Linux安装必备依赖包清单与步骤

- Shyer项目:寻找喜欢的聊天伙伴

- MEAN堆栈入门项目: postings-app

- 在线WPS办公功能全接触及应用示例

- 新型带储订盒订书机设计文档

- VB多媒体教学演示系统源代码及技术项目资源大全