Weblogic 10.3.6 Linux SSL加密认证教程:自签名证书配置详解

下载需积分: 50 | DOCX格式 | 443KB |

更新于2024-09-02

| 4 浏览量 | 举报

本文档详细介绍了如何在WebLogic 10.3.6版本的Linux环境中配置SSL加密认证,以便实现HTTPS协议的安全访问。首先,我们关注的是创建一个自签名的SSL证书,这是整个过程的基础。

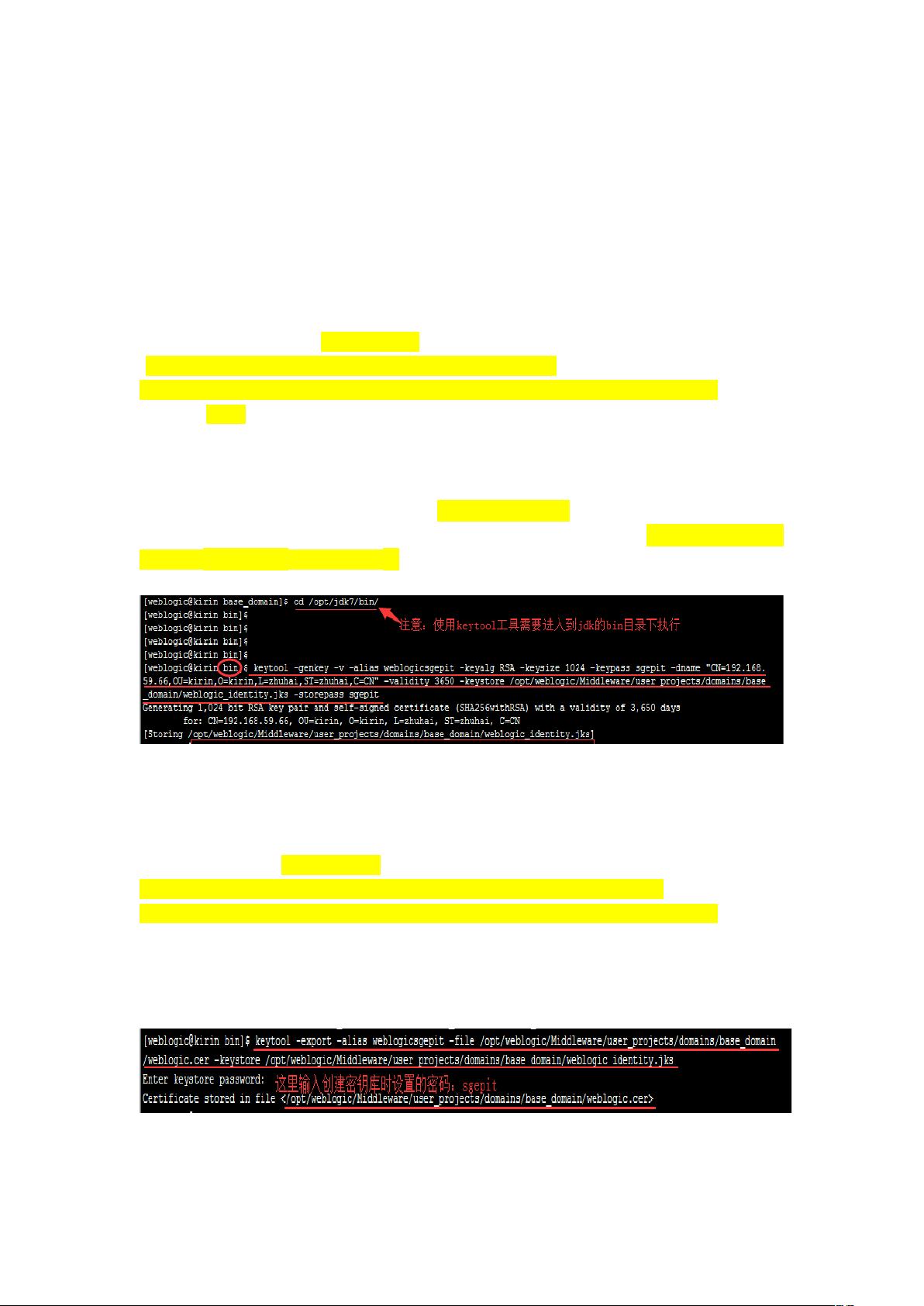

1. **生成身份密钥库(Identity Keystore, identity.jks)**:

在这个步骤中,使用`keytool`命令行工具生成一个名为`weblogic_identity.jks`的身份密钥库。别名(`-alias`)如`weblogicsgepit`是为了便于管理和识别,建议在整个WebLogic环境中保持一致性。关键参数包括:

- `-keyalg RSA`:指定使用的加密算法(RSA)。

- `-keysize 1024`:设置密钥长度为1024位,以确保安全。

- `-dname CN=192.168.59.66,OU=kirin,O=kirin,L=zhuhai,ST=zhuhai,C=CN`:提供证书的详细信息,包括主机名、组织信息、位置等。这些信息可以根据实际情况进行修改。

2. **生成自签名公钥证书(Weblogic.cer)**:

使用`keytool`的`export`命令将生成的身份密钥导出为公钥证书,保存在`weblogic.cer`文件中。确保别名与`identity.jks`中的保持一致,并且文件名应与后续导入信任库文件的`file`参数相匹配。

3. **生成信任库(Trust Keystore, trust.jks)**:

最后一步是将自签名的公钥导入到`trust.jks`信任库中,这样服务器才能信任这个证书。使用`keytool`的`import`命令,将`weblogic.cer`文件中的公钥添加到`trustcacerts`别名中,确保`file`参数指向正确的`weblogic.cer`文件路径,而`keystore`参数指向第一步生成的`identity.jks`。

完成这三个步骤后,WebLogic服务器现在可以使用自签名的SSL证书进行HTTPS通信,确保数据传输的安全性。在实际操作中,记得在WebLogic的管理控制台中配置这些证书,以完成SSL的启用和验证。此外,为了生产环境的部署,可能还需要获取受信任的CA(证书权威机构)签发的证书,以符合更严格的合规性和用户信任度要求。

相关推荐

kirin07

- 粉丝: 0

最新资源

- Wenyu Zhao的个人技术网站构建指南

- DBSync V1.9:实现数据库实时同步与异构兼容

- C++实现的学生信息管理系统的增删改查功能

- 美团点评2018技术年货盘点(上)

- 多功能JS下拉列表,支持搜索和样式定制

- 安卓图标设计精选集:开发者必备图标大全

- Linux环境下自动化分发Windows OVA实例教程

- Play框架Scala编译时依赖注入示例项目分析

- 安卓CWM.ZIP自定义刷机包压缩文件解压缩指南

- Win64OpenSSL安装与环境变量配置指南

- 掌握键盘快捷操作:typing-cheatsheets快捷键指南

- Go开发的分布式内存 MMO 游戏服务器架构设计

- Delphi字符串分割方法及示例源码解析

- FPGA实现经典俄罗斯方块游戏教程

- QtCustomControls:实用的自定义控件库

- 深入剖析J2EE经典实例及其应用