理解JWT令牌与安全算法

183 浏览量

更新于2024-09-01

收藏 264KB PDF 举报

本文主要介绍了JWT(JSON Web Token)的使用以及与其相关的基础算法,包括Base64编码、散列算法和加密算法。同时,文章提到了JWT在身份验证中的应用,并通过代码示例展示了JWT签名的过程,以防止令牌被伪造。

JWT令牌是一种轻量级的身份认证和授权机制,它允许服务端在用户成功登录后生成一个包含用户信息的令牌,这个令牌可以用于后续的API请求,替代传统的Cookie或Session来保持用户状态。JWT由三部分组成:Header(头部)、Payload(负载)和Signature(签名)。

1. **Base64编码与解码**: Base64是一种将字节数组转换为可打印字符的编码方式,常用于在HTTP头部传输非ASCII字符。在JWT中,Header和Payload通常会被Base64编码,以便于在网络中安全地传输。

2. **散列算法**: 散列函数如MD5、SHA-128和SHA-256,用于生成数据的固定长度摘要,用于数据完整性校验。在密码存储时,通常会结合盐值使用散列函数,确保即使密码泄露,也无法轻易还原成原始密码,从而保护用户信息安全。

3. **加密算法**: 包括对称加密(如AES)和非对称加密(如RSA、ECC)。对称加密使用同一个密钥进行加密和解密,适合大量数据的快速加密;非对称加密则使用一对公钥和私钥,公钥用于加密,私钥用于解密,适用于安全性要求更高的场景,如SSH和HTTPS。

4. **JWT的安全性**: JWT的签名部分是通过一个密钥(可以是对称或非对称)和Header、Payload的Base64编码结果计算得出的,这样可以确保令牌内容未经篡改。如果有人试图伪造JWT,签名验证会失败,从而保护系统免受攻击。

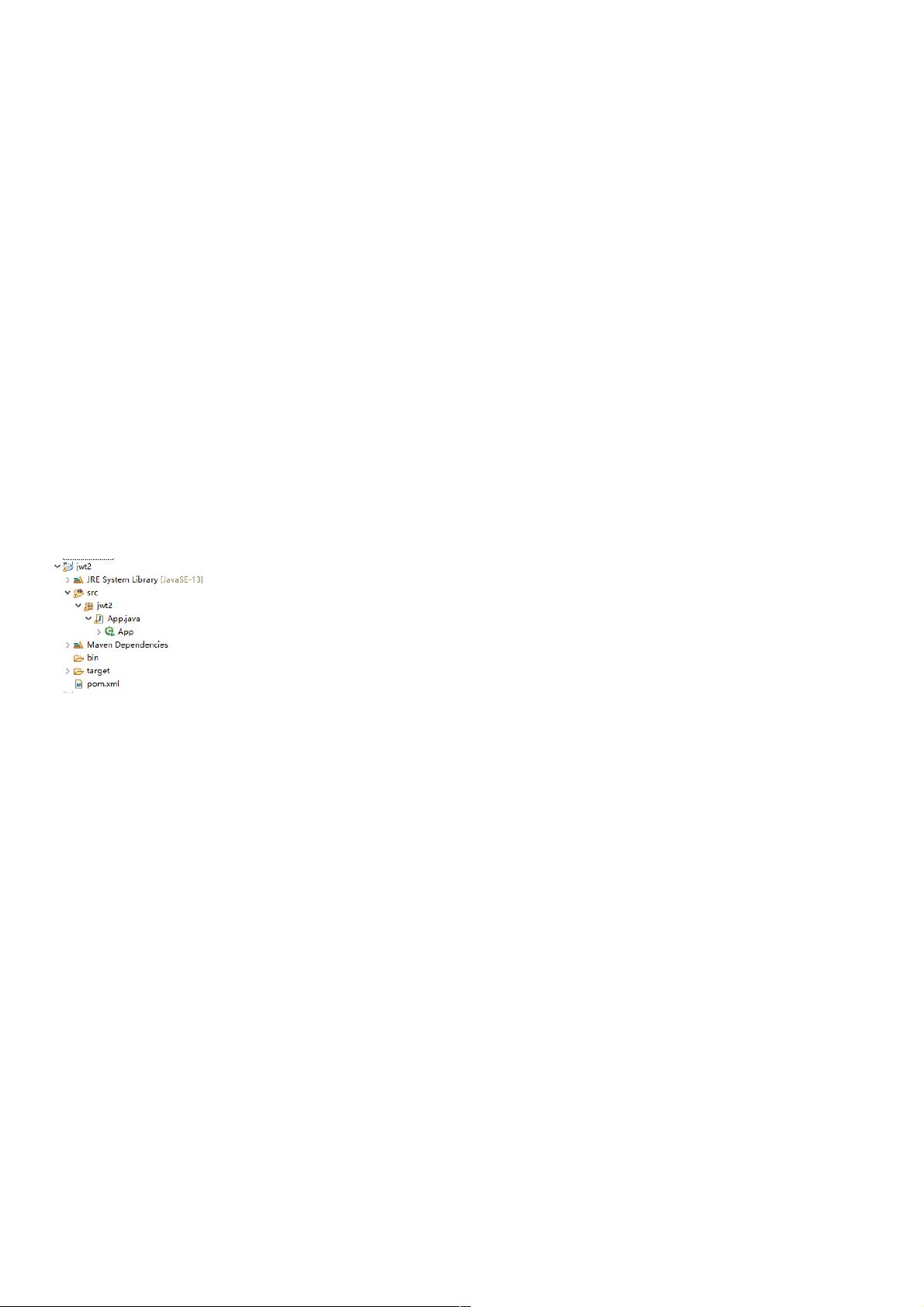

在提供的Java代码示例中,展示了使用`jjwt`库生成JWT的初级方法,创建了一个HS256签名的JWT。`SignatureAlgorithm.HS256`是使用HMAC SHA-256算法,`Keys.secretKeyFor()`用于生成密钥。这部分代码只是一个简单的起点,实际应用中还需要考虑更多的安全因素,如密钥管理、令牌过期策略等。

JWT令牌通过结合Base64编码、散列算法和加密技术,提供了一种安全的身份验证方式,减少了服务器存储用户状态的负担,同时也便于分布式系统的跨域身份验证。然而,正确实施JWT安全策略是至关重要的,包括使用强密钥、设置合理的令牌过期时间以及防止中间人攻击。

2024-04-27 上传

2021-03-11 上传

2021-04-11 上传

2021-03-17 上传

2021-03-07 上传

2019-11-29 上传

2021-02-14 上传

2021-05-17 上传

weixin_38663169

- 粉丝: 2

- 资源: 915

最新资源

- SSM动力电池数据管理系统源码及数据库详解

- R语言桑基图绘制与SCI图输入文件代码分析

- Linux下Sakagari Hurricane翻译工作:cpktools的使用教程

- prettybench: 让 Go 基准测试结果更易读

- Python官方文档查询库,提升开发效率与时间节约

- 基于Django的Python就业系统毕设源码

- 高并发下的SpringBoot与Nginx+Redis会话共享解决方案

- 构建问答游戏:Node.js与Express.js实战教程

- MATLAB在旅行商问题中的应用与优化方法研究

- OMAPL138 DSP平台UPP接口编程实践

- 杰克逊维尔非营利地基工程的VMS项目介绍

- 宠物猫企业网站模板PHP源码下载

- 52简易计算器源码解析与下载指南

- 探索Node.js v6.2.1 - 事件驱动的高性能Web服务器环境

- 找回WinSCP密码的神器:winscppasswd工具介绍

- xctools:解析Xcode命令行工具输出的Ruby库