FeW轻量级密码算法的差分故障攻击威胁研究

版权申诉

113 浏览量

更新于2024-07-03

收藏 148KB DOCX 举报

FeW算法差分故障攻击.docx

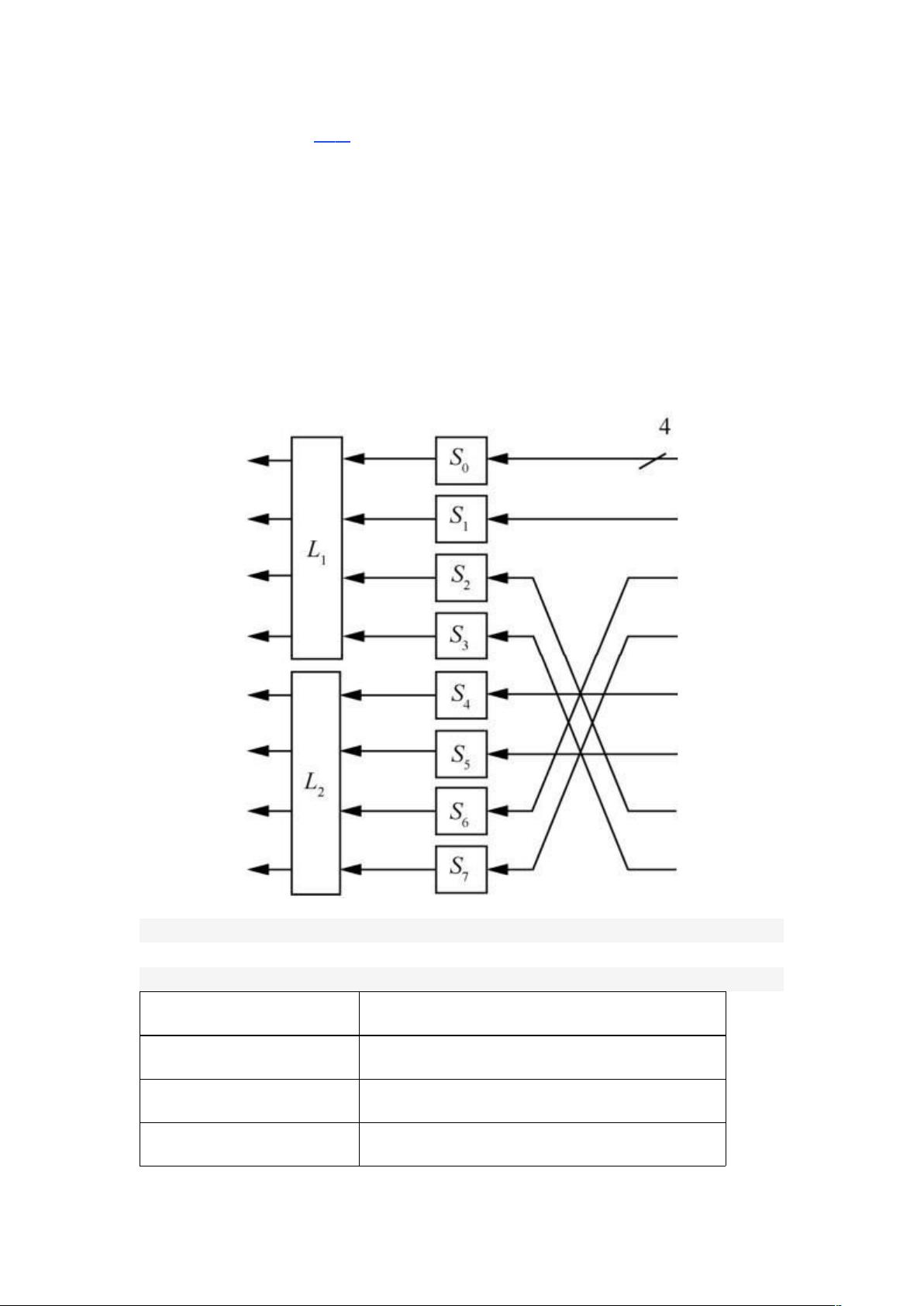

FeW是一种轻量级分组密码算法,由Kumar等人于2014年提出,并在2019年公开,专为小型硬件和微控制器设计。它采用广义Feistel结构,每轮操作涉及半字节置换、非线性层和线性层。FeW有两版密钥长度,即80bit的FeW-64-80和128bit的FeW-64-128,其分组长度固定为64bit,共进行32轮加密。

在传统密码分析中,FeW表现出对抗多种分析方法的良好安全性,包括差分分析、不可能差分分析、线性分析、零相关分析和相关密钥分析。例如,Shibayama等人的研究通过高阶差分攻击针对12轮的FeW-64-80进行了分析,攻击成本相当高,达到2^63.2。另一方面,Aayush等人利用神经网络模式识别技术对FeW进行了评估,发现算法的遗传偏差较小,表现出对这类特定攻击的有效抵抗。

然而,尽管FeW在常规密码分析中表现出一定的抵抗力,但差分故障攻击作为一种利用加密算法特点和最大似然估计的独特方法,可能对FeW构成潜在威胁。差分故障攻击利用输入数据的轻微错误或硬件故障来推断密码系统的内部状态,这与线性和差分分析不同,其搜索空间更小,可能更容易找到弱点。至今,尚未有针对FeW的差分故障攻击研究公开,这使得评估算法在这种新型攻击下的安全性变得至关重要。

因此,进行FeW的差分故障攻击评估是填补现有研究空白的关键步骤,这将有助于确定算法在实际应用中的脆弱性,以便设计有效的安全策略和增强措施。未来的研究者可能会探索如何构造适应FeW架构的故障注入模型,利用统计方法和机器学习技术来探测和利用潜在的故障模式,以此挑战FeW的抗故障能力。这种深入的研究不仅有助于提高密码学的安全标准,也有助于推动整个物联网安全领域的进步。

2024-07-30 上传

2022-07-11 上传

罗伯特之技术屋

- 粉丝: 4436

- 资源: 1万+

最新资源

- 高清艺术文字图标资源,PNG和ICO格式免费下载

- mui框架HTML5应用界面组件使用示例教程

- Vue.js开发利器:chrome-vue-devtools插件解析

- 掌握ElectronBrowserJS:打造跨平台电子应用

- 前端导师教程:构建与部署社交证明页面

- Java多线程与线程安全在断点续传中的实现

- 免Root一键卸载安卓预装应用教程

- 易语言实现高级表格滚动条完美控制技巧

- 超声波测距尺的源码实现

- 数据可视化与交互:构建易用的数据界面

- 实现Discourse外聘回复自动标记的简易插件

- 链表的头插法与尾插法实现及长度计算

- Playwright与Typescript及Mocha集成:自动化UI测试实践指南

- 128x128像素线性工具图标下载集合

- 易语言安装包程序增强版:智能导入与重复库过滤

- 利用AJAX与Spotify API在Google地图中探索世界音乐排行榜