理解缓冲区溢出攻击:原理、案例与防范

需积分: 10 34 浏览量

更新于2024-07-17

收藏 4.26MB PPTX 举报

"本章详细探讨了缓冲区溢出攻击,包括其概念、内存组织、不同类型的溢出以及具体的攻击案例。通过实例分析了栈、堆和BSS段的溢出,以及如何利用缓冲区溢出进行攻击。此外,还讨论了如何防范这种攻击。"

在计算机安全领域,缓冲区溢出攻击是一种常见的网络攻防手段,它利用编程错误,尤其是当程序处理数据输入时,超出缓冲区边界写入额外的数据,可能导致系统崩溃或者控制权被恶意攻击者篡夺。1988年的Morris蠕虫、2001年的红色代码蠕虫以及2003年的Slammer和"震荡波"、"狙击波"等著名事件都与缓冲区溢出有关。

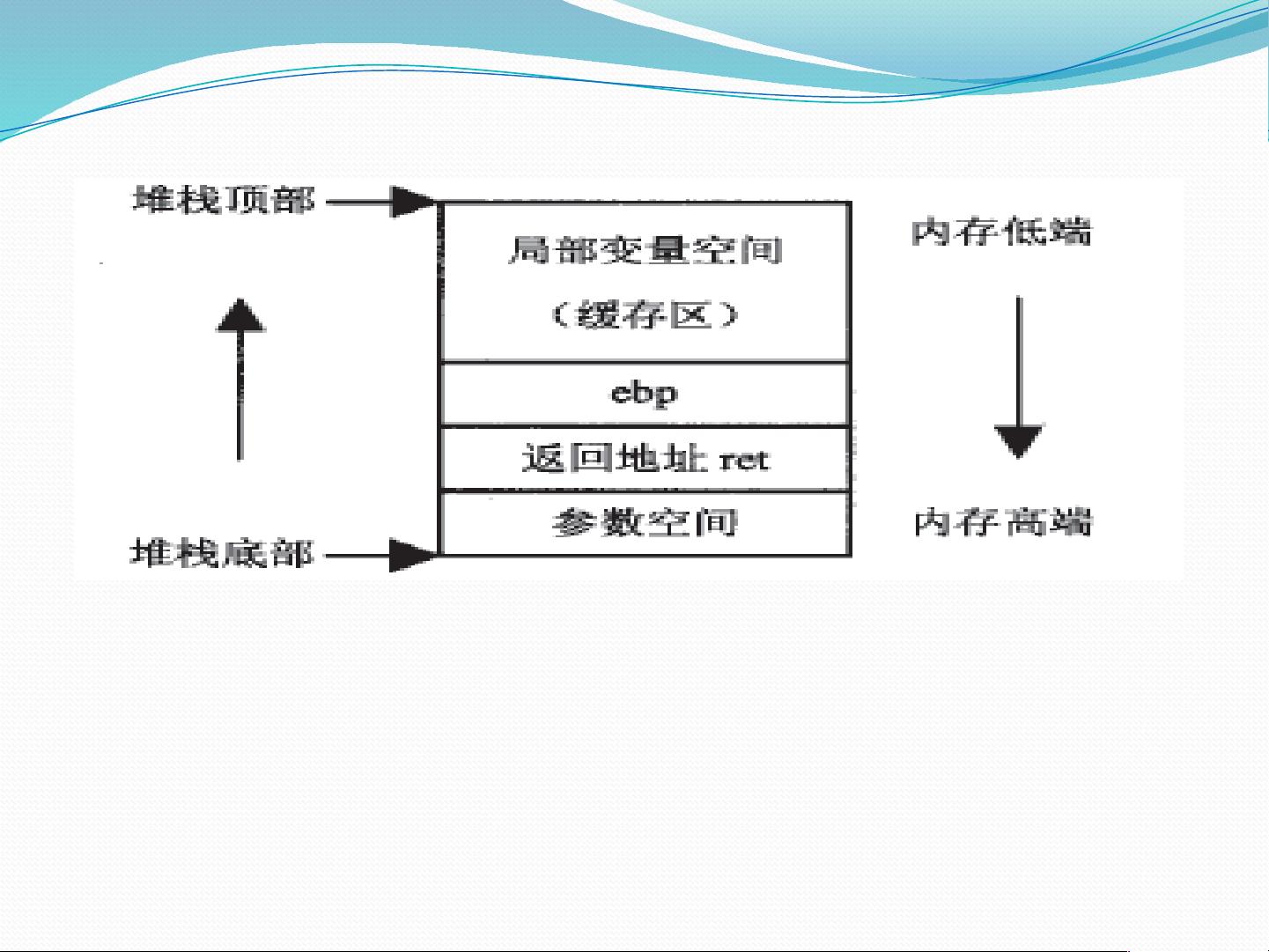

程序的内存组织通常分为四个主要部分:栈、堆、文本段和数据段,其中BSS段用于存储未初始化的全局变量和静态变量。缓冲区溢出可以发生在这些不同的区域:

1. **栈溢出**:当函数调用时,参数和局部变量存储在栈上。如果一个函数尝试写入超过分配空间的值,就可能覆盖栈上的其他数据,包括返回地址,使得攻击者可以控制程序流程。

2. **堆溢出**:动态分配的内存块(如通过`malloc()`分配)若不正确管理,可能会导致溢出到相邻的内存块。攻击者可以通过这种方式修改其他对象的值或控制执行流程。

3. **BSS段溢出**:未初始化的全局变量和静态变量存储在这里。溢出可能会改变这些变量的值,对程序行为产生影响。

例如,基于BSS段的缓冲区溢出攻击,攻击者可以通过填充过长的字符串,使得数据溢出到相邻的BSS段变量,从而改变其值。在给出的示例中,`buf1`和`buf2`的溢出展示了这种现象。

另外,基于修改邻接变量的栈缓冲区溢出攻击常见于使用`strcpy()`等不安全的字符串拷贝函数,没有检查目标缓冲区的大小,导致覆盖了相邻的`authenticated`变量,攻击者可以利用此漏洞绕过认证过程。

防范缓冲区溢出攻击的方法主要包括:

1. 使用安全的编程技术,如限制输入长度,使用`strncpy()`或`snprintf()`代替`strcpy()`。

2. 开启编译器的防护机制,如栈保护(Canary)或地址空间布局随机化(ASLR)。

3. 对程序进行安全审计,及时发现并修复潜在的溢出漏洞。

4. 使用现代运行时库提供的安全功能,如缓冲区边界检查。

了解并掌握缓冲区溢出攻击的原理和防范措施对于网络安全专业人员来说至关重要,因为它们是许多高级攻击的基础,包括远程代码执行和权限提升攻击。

2022-08-03 上传

点击了解资源详情

305 浏览量

7612 浏览量

134 浏览量

2008-08-01 上传

hwp1967

- 粉丝: 1

- 资源: 15

最新资源

- 2009年java最新面试题

- Graphical Models, Exponential Families, and Variational Inference

- 计算机外文 计算机专业

- C# 如何判断一个Byte数组中是否存在某些连续的数据).txt

- unix常用命令有助于日常工作的小贴士

- C# 的类型转换.doc

- 华为笔试面试指南有兴趣的可以好好看

- service 天气预报

- 城市生活垃圾逆向物流网络优化设计

- C#编码规范,共享参考

- Ext 的中文手册PDF

- A Multiresolution Image Segmentation Technique Based on Pyramidal Segmentation and Fuzzy Clustering

- 图书管理系统SQL数据库

- C#完全手册.pdf

- 工作流原理及实例说明

- java从基础到应用编程经验