深入理解Linux下的Segmentation Fault

"这篇文章主要对Linux系统中的段错误(Segmentation Fault)进行了全面总结,探讨了引起此类错误的各种情况,并提供了预防措施。"

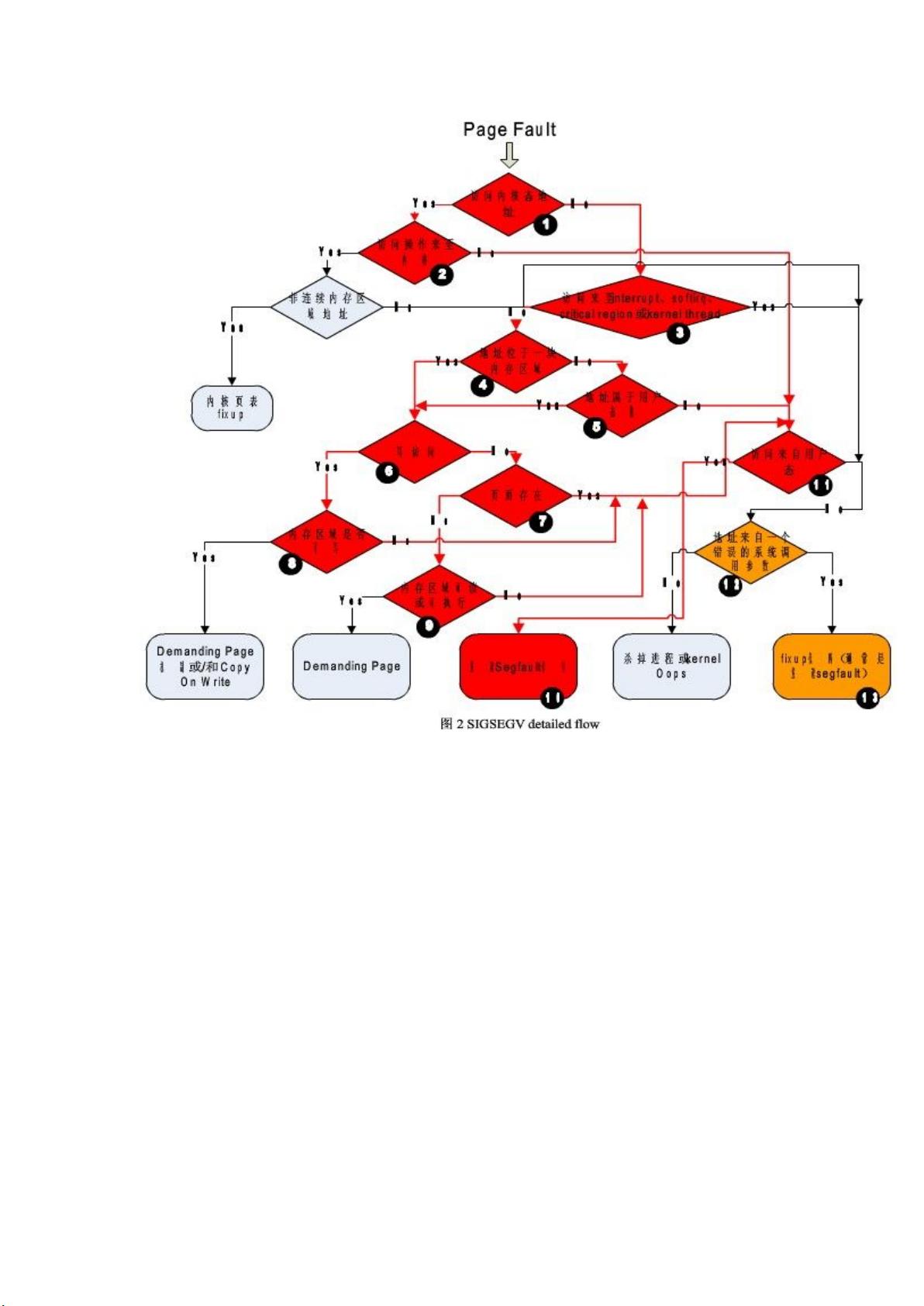

在计算机编程中,段错误(Segmentation Fault)是程序运行时遇到的一种严重错误,通常发生在程序试图访问它不应该访问的内存区域或者以不正确的方式访问内存时。在Linux系统中,当这种错误发生时,操作系统会向进程发送一个名为SIGSEGV的信号,导致程序终止。

1. SIGSEGV信号的产生

SIGSEGV信号是Linux系统用来通知进程发生了段错误。它源于内存保护机制,该机制确保程序只能访问分配给它的内存区域。当程序违反了这些规则,如尝试读取或写入只读内存、访问已被释放的内存、或者越界访问数组等,就会触发SIGSEGV信号。

2. 常见的段错误原因

- **栈溢出**:当函数递归调用过多或者局部变量过大,可能会导致栈空间不足,进而覆盖到栈上的其他数据,包括返回地址,使得程序在返回时出错。

- **非法指针**:未初始化的指针或者空指针直接解引用可能导致访问非法内存位置。

- **释放后使用**:释放内存后继续使用这块内存,可能导致数据损坏或者访问已释放区域。

- **越界访问**:数组或字符串访问超出其边界,可能会修改相邻的数据区域,引发未定义行为。

- **二进制安全问题**:如使用printf等格式化字符串函数时,传递错误的参数类型,可能导致内存破坏。

3. SIGSEGV与SIGILL的区别

SIGSEGV通常是由于非法的内存访问,而SIGILL(非法指令)则是因为执行了无效的机器指令,比如尝试执行数据区的内容或者使用了不支持的指令。

4. 预防段错误的编程习惯

- 使用`assert()`检查程序中的假设是否成立,特别是在处理指针和数组时。

- 在分配和释放内存时,确保正确使用`malloc()`、`calloc()`、`realloc()`和`free()`。

- 使用`memcpy()`或`memmove()`代替指针操作进行大块内存的复制。

- 在使用指针前,总是检查它们是否为NULL。

- 对于数组和字符串,始终确保索引在合法范围内。

- 编程时遵循良好的编程规范,如避免深度递归和大量局部变量。

5. 不同平台的差异

虽然本文基于Linux、GCC和32位IA32架构,但段错误的基本原理在大多数现代操作系统和硬件平台上都是通用的,只是具体的实现细节可能有所不同。

了解并防止段错误是提高程序稳定性和安全性的重要步骤。程序员应该养成良好的编程习惯,时刻注意内存管理和指针操作,以避免这类常见的运行时错误。通过学习和实践,我们可以更好地理解和处理程序中的段错误,从而编写出更加健壮的代码。

2011-03-30 上传

点击了解资源详情

2022-11-26 上传

2022-11-26 上传

2018-06-22 上传

2016-09-08 上传

2015-12-23 上传

mayan0630

- 粉丝: 0

- 资源: 17

最新资源

- Angular程序高效加载与展示海量Excel数据技巧

- Argos客户端开发流程及Vue配置指南

- 基于源码的PHP Webshell审查工具介绍

- Mina任务部署Rpush教程与实践指南

- 密歇根大学主题新标签页壁纸与多功能扩展

- Golang编程入门:基础代码学习教程

- Aplysia吸引子分析MATLAB代码套件解读

- 程序性竞争问题解决实践指南

- lyra: Rust语言实现的特征提取POC功能

- Chrome扩展:NBA全明星新标签壁纸

- 探索通用Lisp用户空间文件系统clufs_0.7

- dheap: Haxe实现的高效D-ary堆算法

- 利用BladeRF实现简易VNA频率响应分析工具

- 深度解析Amazon SQS在C#中的应用实践

- 正义联盟计划管理系统:udemy-heroes-demo-09

- JavaScript语法jsonpointer替代实现介绍