APK逆向分析:反编译与权限揭示

需积分: 9 163 浏览量

更新于2024-09-11

收藏 144KB DOCX 举报

在本文中,我们将深入探讨APK(Android Package)的反编译过程及其逆向分析,这是一种用于研究移动应用安全性的重要技术手段。APK文件是Android应用的安装包,通常包含Java字节码(.dex文件)和XML配置文件,它们是应用程序运行的基础。

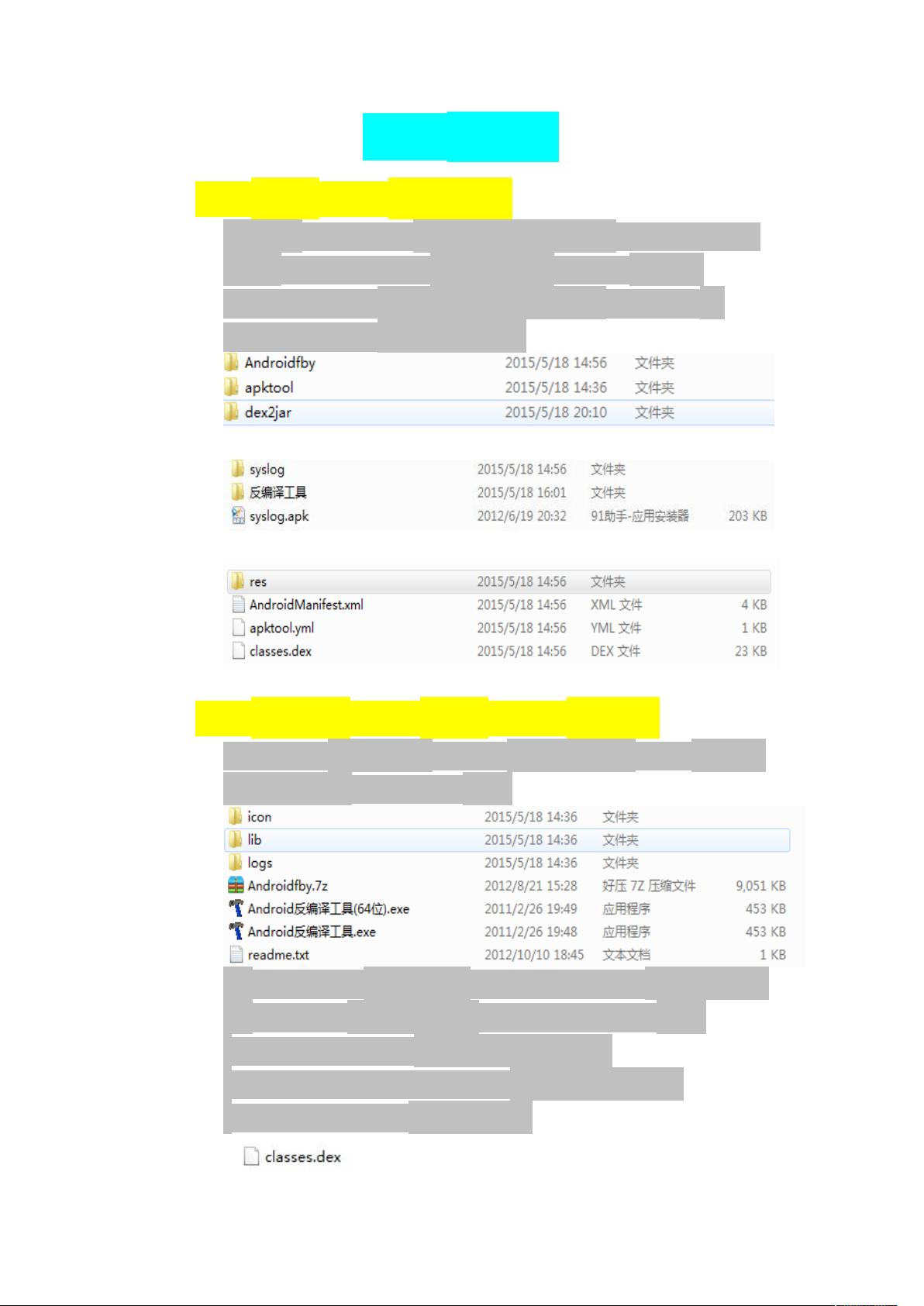

首先,要进行APK反编译,我们需要借助第三方工具,如Androidby提供的"Androidby反编译工具.exe"。这个工具能够将syslog.apk这样的APK文件解压,生成的文件结构与原始APK在同一层次上,方便后续分析。其中,syslog.apk中的xml文件信息对于理解应用功能至关重要,它们可能包含了应用的配置和界面描述。

接下来,由于APKTool(如smali)仅能处理.smali文件,而.dex文件则需要转换。我们使用dex2jar工具将syslog文件夹中的classes.dex文件转换为classes_dex2jar.jar,这样就可以查看Java源代码了。DEX文件是Dalvik虚拟机的专用格式,而.dex2jar使得我们可以分析其逻辑和接口调用。

逆向分析时,通过jd-gui.exe这样的反编译器,我们可以查看classes_dex2jar.jar中的类和方法,从而揭示应用内部的工作原理。例如,文中提到的注册消息部分,展示了病毒应用如何监听特定事件(如启动完成、拨打电话、接收到短信),这有助于我们了解其功能实现和潜在的恶意行为。同时,分析权限部分揭示了应用请求的权限列表,包括READ_PHONE_STATE(读取电话状态)、MODIFY_PHONE_STATE(修改电话状态)等,这些权限是安全研究人员关注的重点,因为它们可能被滥用以侵犯用户隐私或实施其他恶意活动。

此外,像BROADCAST_STICKY这样的权限表明应用可以持续发送广播,而PROCESS_OUTGOING_CALLS则允许它监控和干预通话。RECEIVE_BOOT_COMPLETED和UPDATE_DEVICE_STATS确保了应用在设备启动或系统更新后立即运行,而INTERNAL_SYSTEM_WINDOW和ADD_SYSTEM_SERVICE则涉及到系统级服务的控制。VIBRATE和SEND_SMS/RECEIVE_SMS/READ_SMS涉及与手机通信的方方面面,这些都是逆向分析师在评估风险时必须考虑的关键点。

通过APK的反编译和逆向分析,我们可以深入了解应用的内部构造、功能实现以及潜在的安全隐患,这对于保护用户隐私和打击恶意软件至关重要。然而,这种技术也可能被滥用,因此合理合法的使用原则和法规不容忽视。

2021-03-09 上传

2018-01-30 上传

2020-06-22 上传

2023-07-24 上传

2023-09-17 上传

2024-08-17 上传

2023-05-28 上传

2023-08-10 上传

2023-05-31 上传

tongjinke123

- 粉丝: 0

- 资源: 1

最新资源

- C++标准程序库:权威指南

- Java解惑:奇数判断误区与改进方法

- C++编程必读:20种设计模式详解与实战

- LM3S8962微控制器数据手册

- 51单片机C语言实战教程:从入门到精通

- Spring3.0权威指南:JavaEE6实战

- Win32多线程程序设计详解

- Lucene2.9.1开发全攻略:从环境配置到索引创建

- 内存虚拟硬盘技术:提升电脑速度的秘密武器

- Java操作数据库:保存与显示图片到数据库及页面

- ISO14001:2004环境管理体系要求详解

- ShopExV4.8二次开发详解

- 企业形象与产品推广一站式网站建设技术方案揭秘

- Shopex二次开发:触发器与控制器重定向技术详解

- FPGA开发实战指南:创新设计与进阶技巧

- ShopExV4.8二次开发入门:解决升级问题与功能扩展