2015 Black Hat USA: XXE漏洞全解析与防御挑战

需积分: 10 97 浏览量

更新于2024-07-18

收藏 9.98MB PDF 举报

在2015年的Blackhat USA会议上,"FileCry - The New Age of XXE"这一主题引起了广泛关注。演讲者Xiaoran Wang和Sergey Gorbaty探讨了跨站外部实体(XXE)攻击的新趋势和发现。XXE是一种利用XML解析器的特性来执行恶意代码或读取敏感数据的安全漏洞,由于其广泛存在于应用程序和服务中,尽管已有多年的研究和示例演示,但问题依然存在。

演讲首先回顾了XML标准中关于外部实体的定义,强调所有外部参数实体在理论上都应是well-formed。然而,这正是XXE攻击的基础,通过构造恶意XML文档,攻击者可以利用XML解析器将外部文件作为实体解析,进而导致代码执行或者泄露敏感信息。过去的演讲如OWASP 2010、BHUSA 2012和BHEU 2013中的示例展示了XXE攻击在不同环境下的应用,包括在SAP系统中进行隧道传输和从XML文档中提取机密数据。

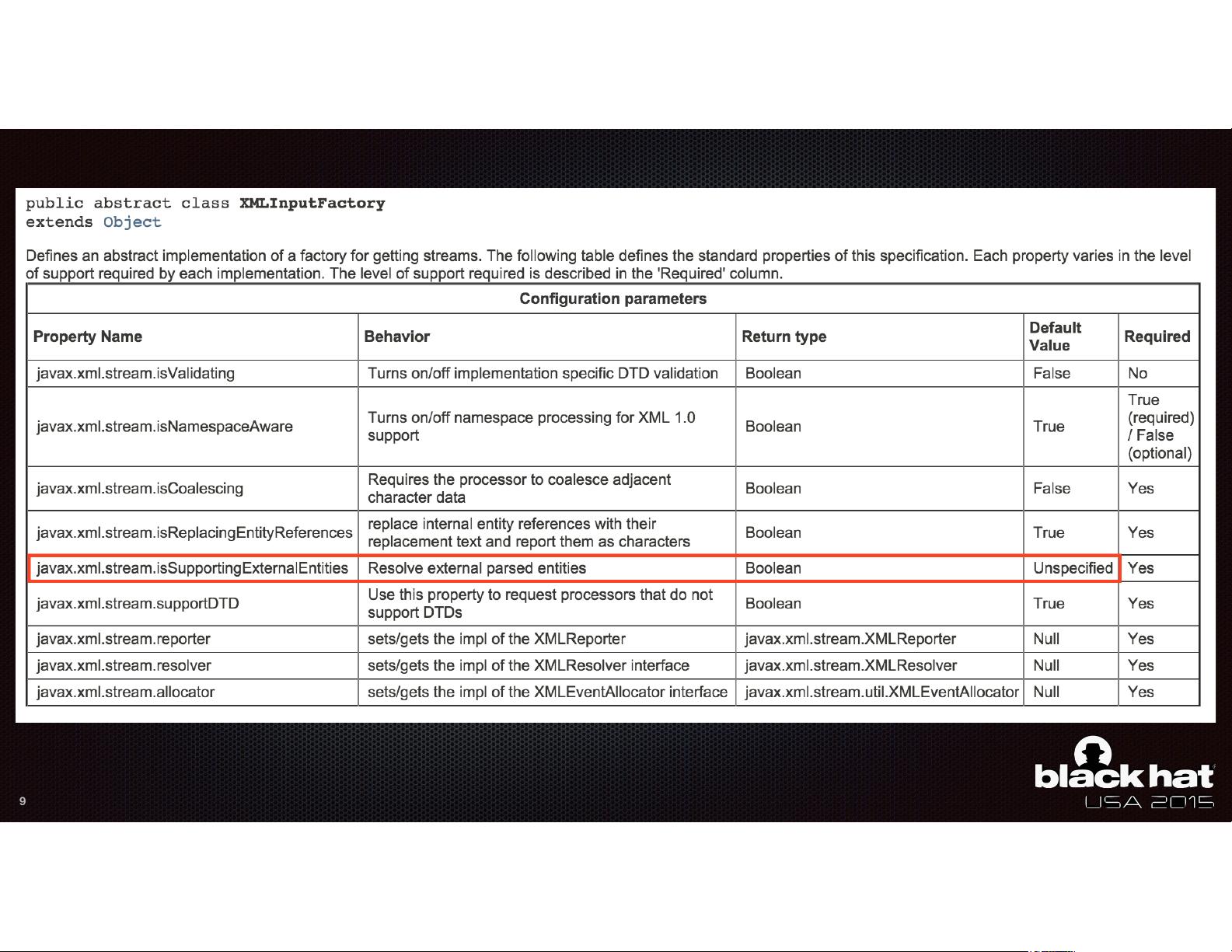

演讲者指出,尽管许多应用程序依赖于第三方软件构建和运行,这使得修复变得复杂,因为不仅应用程序本身需要解决XXE问题,服务器和客户端技术同样需要相应的安全更新。他们以一个"Safe"工厂模式为例,说明了早期XML Input Factory的默认设置可能存在安全风险,因为"IS_SUPPORTING_EXTERNAL_ENTITIES"属性默认未指定,这可能导致潜在的XXE漏洞。

为了防止XXE攻击,演讲强调了设置XML Input Factory的"IS_SUPPORTING_EXTERNAL_ENTITIES"属性为false的重要性,以确保解析器不会尝试加载外部实体。此外,演讲还讨论了如何发现这些漏洞以及为何即使有大量研究和教育,此类漏洞仍然频繁出现。结论部分,演讲者可能提出了针对当前XXE威胁的防御策略和未来改进的方向,包括对开发者进行安全编码指导,以及推动更严格的软件供应链管理。

演讲的问答环节可能围绕了听众对XXE防御措施的具体实施、如何检测已存在的XXE漏洞,以及如何在不断变化的软件环境中保持警惕等问题展开。这次Blackhat USA 2015的XXE演讲深入剖析了该安全漏洞的最新动态,提醒业界继续关注并采取行动来加强应用程序的安全性。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-05-16 上传

2021-05-09 上传

2021-05-03 上传

2021-05-16 上传

2019-09-18 上传

2010-08-10 上传

2021-04-22 上传

FLy_鹏程万里

- 粉丝: 1w+

- 资源: 86

最新资源

- 消防火灾紧急图标

- in-web-browsers:跟踪努力使Web浏览器原生支持IPFS

- es配置;config 文件夹下配置复制

- tab图标栏动画切换特效

- 行业资料-电子功用-单分散导电高分子微球的制备方法的介绍分析.rar

- ASP实例开发源码-百度关键字排名查询 asp版 v1.0.zip

- 机械设计钣金冲孔机sw19可编辑非常好的设计图纸100%好用.zip

- 09-14-module3-carinshabi:GitHub Classroom创建的09-14-module3-carinshabi

- 硬件工程师培训教程14 VIA 芯片组-教程与笔记习题

- 免费酒吧图标下载

- 行业资料-电子功用-单体大容量聚合物锂离子电池的真空注液装置的介绍分析.rar

- 基于蚁群算法求解对称和非对称TSP:利用蚁群优化算法解决旅行商问题-matlab开发

- 基于java-291_记单词app-源码.zip

- 风险管理PPT.zip

- ASP实例开发源码-新手留言簿 v3.0.zip

- 1666jsp检查清单程序系统Myeclipse开发mysql数据库web结构java编程计算机网页项目源码