Cain&Abel详细教程:内网分析与安全漏洞

"cain_使用详细教程 是一个关于网络安全工具Cain&Abel的教程,专注于内网分析。这个工具主要用于口令恢复、网络嗅探、网络欺骗、解码口令以及分析路由协议等。Cain是主要的组件,而Abel通常是后台服务。教程涵盖了Cain的安装、读取缓存密码、查看网络状况以及ARP欺骗和嗅探的使用方法。ARP欺骗是通过操纵ARP缓存表来改变通信方向,Cain提供了配置选项来选择嗅探的网卡、伪造IP和MAC地址,以及设置过滤器来针对特定端口进行嗅探。"

Cain&Abel是一款强大的网络安全工具,特别适用于内网分析。它由Oxid.it开发,免费提供给Microsoft操作系统用户。这款软件包含多种功能,如网络嗅探、网络欺骗、密码破解和路由协议分析,使得它成为安全研究人员和渗透测试人员的得力助手。

在Cain的使用过程中,首先需要安装Winpcap驱动,然后启动Cain。Cain的界面直观,但其功能非常全面。在“受保护的缓存口令”标签下,用户可以读取和显示缓存在浏览器中的密码。这有助于评估系统中存储的敏感信息的安全性。

“网络”标签提供了当前网络环境的概览,包括其他设备的共享目录、用户和服务。通过此视图,可以识别出可能存在的安全漏洞,例如默认的IPC$共享和隐藏的共享目录。

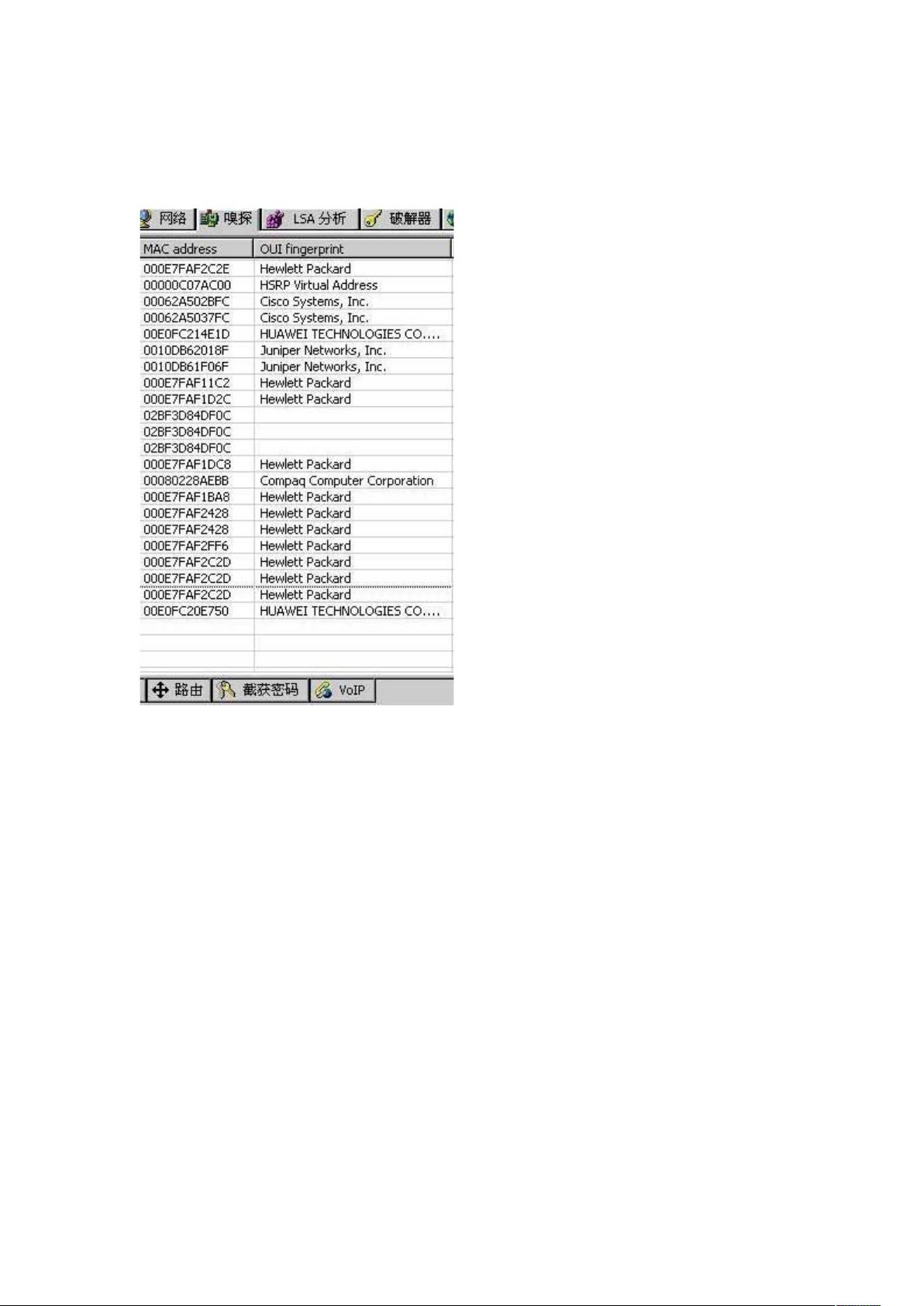

Cain的另一个重要功能是ARP欺骗和嗅探。ARP欺骗通过修改目标主机的ARP缓存,将数据包重定向到攻击者的设备,从而实现中间人攻击。在“嗅探”标签下,用户可以配置Cain来选择要嗅探的网络接口,设定ARP欺骗的IP和MAC地址,以及应用端口过滤器。例如,如果想要捕获远程桌面的密码,可以启用RDP3389端口的嗅探。

在实施ARP欺骗时,重要的是确保攻击者与目标设备位于同一网络段。教程中提到的例子展示了如何根据网络配置来选择正确的网卡进行欺骗,并开始嗅探流量。

Cain&Abel教程为用户提供了详细步骤来理解和利用这些高级功能,对于网络安全专业人员来说是一份宝贵的资源,可以帮助他们进行深入的网络分析和安全测试。然而,使用这些工具应当遵守法律法规,仅用于授权的网络测试和教育目的,避免非法侵入他人的系统。

2012-10-30 上传

2010-05-08 上传

2021-01-13 上传

2012-05-01 上传

2020-11-24 上传

点击了解资源详情

点击了解资源详情

cnstartech

- 粉丝: 510

- 资源: 92

最新资源

- jsts-engine:内插JavaScript模板字符串

- 公司网站模版

- Blogpost-Backend-Project:具有2个或3个数据库模型(表)的Express API。 您的表之间必须有关系。 您至少应在1个模型上拥有完整的CRUD。 您的服务器应具有执行逻辑并返回JSON数据的RESTful路由。 如果时间允许,可以使用Express视图或React的前端UI。 例子

- Python_Utilities_Zoo:一些Python实用程序脚本

- ldd:编程接口到ldd

- 抓取:Api Rest para抓取自动零售

- ANNOgesic-1.0.10-py3-none-any.whl.zip

- microservices-on-rkt:实施 https

- project_test2:用于测试

- TomPlayer-开源

- mtdtag:代谢物数据汇总器

- 新桥深基坑支护方案(正式)封面及目录.zip

- helloworld-maven

- axe-con-react-tester

- 超级卡萨

- kgraphics.py