LightCMS后台Phar反序列化RCE分析

需积分: 0 176 浏览量

更新于2024-08-05

收藏 1.79MB PDF 举报

"LightCMS全版本后台存在 Remote Code Execution (RCE) 0day漏洞,该漏洞通过Phar反序列化技术利用Laravel框架的弱点。攻击者可以通过图像上传功能上传phar文件,并通过特定的控制器方法触发RCE。分析过程中涉及到的文件包括上传接口的Laravel路由、NEditorController控制器以及Image处理的相关函数。"

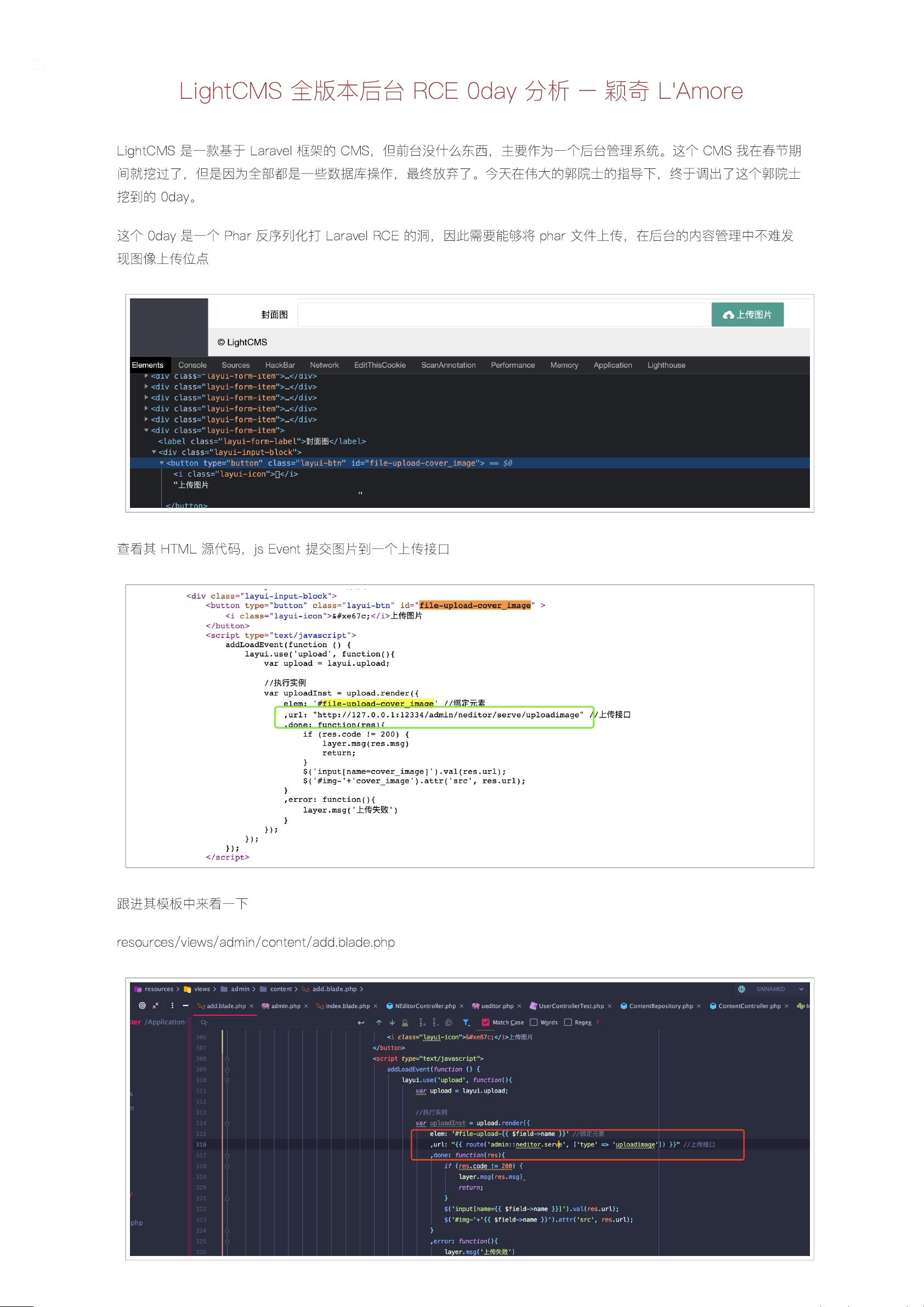

本文主要讨论的是一个针对LightCMS全版本的严重安全漏洞,即远程代码执行(RCE)0day。LightCMS是一款基于Laravel框架的后台管理系统,其安全性问题通常对用户数据和系统管理构成威胁。这个0day漏洞利用了PHP的Phar文件反序列化机制来实现对Laravel的RCE攻击。

Phar(PHP Archive)是一种用于分发PHP应用的文件格式,它可以包含代码、资源和其他相关文件。在LightCMS中,由于不恰当的文件上传和处理机制,攻击者有机会上传包含恶意代码的phar文件。系统在处理这些文件时,可能会执行其中的代码,从而导致远程代码执行。

在分析过程中,研究者发现了一个图像上传功能,此功能使用了NEditorController中的uploadImage方法。虽然这个方法本身可能不足以直接利用,但在同一个控制器中,存在一个名为catchImage的方法,该方法进一步调用fetchImageFile函数。fetchImageFile通过cURL访问一个URL并读取内容,然后使用Intervention\Image库的Image::make()来处理返回的数据。在这个过程中,如果URL指向的是一个恶意构造的phar文件,那么在Image::make()的解码过程中,可能会触发反序列化,从而执行攻击者的代码。

在Laravel框架中,由于其默认配置和组件可能存在的安全盲点,这样的漏洞尤其危险。开发者应当注意对所有输入进行严格的验证和过滤,特别是涉及文件上传和第三方库使用的地方。此外,及时更新框架和依赖包,修复已知的安全漏洞也是防止此类攻击的重要措施。

这个0day漏洞展示了如何通过巧妙地利用现有功能和库的弱点来实现RCE。对于LightCMS的管理员来说,及时更新系统、限制文件上传类型以及加强输入验证是防止此类攻击的关键。同时,对于任何使用Laravel或其他PHP框架的开发者来说,理解潜在的反序列化风险并采取相应的安全策略是至关重要的。

2020-08-14 上传

2021-02-03 上传

2021-10-04 上传

2021-03-15 上传

2021-06-20 上传

2024-03-25 上传

2024-04-26 上传

2024-11-30 上传

陈莽昆

- 粉丝: 29

- 资源: 289

最新资源

- prodapp-backend

- QC算法

- mtmoravej/engcodes:基于Von Karman模型的湍流长度尺度估计-matlab开发

- rl-cab-drivers-assistant

- mathbot:波斯数学问答论坛(Pre-Alpha)

- Countdown:倒数新年

- laravel-livewire:Laravel框架与Livewire API配合使用

- ANGULAR_FRONT_FACTURADOR_WEB:前角-FACTURADOR Web

- 编程知识+GO语言开发+GO语言基础课程+系列课程

- kk-online-offline-budget-trackers:这是一个渐进式Web应用程序,用于在没有Internet连接的情况下跟踪预算。 当用户输入提款或存款时,将显示在页面上,并在他们的连接恢复在线时添加到他们的交易记录中。 该应用程序可在任何设备上下载

- qt-stock-link-addition-crx插件

- koa-mid:常见的Koa中间件

- 蔬菜植物背景的韩国下载PPT模板

- nu3测试

- rd 脚本:从接触表面轮廓仪加载数据的脚本集合-matlab开发

- 倒数计时-差异数据源