TLS协议与RSA握手详解:HTTPS安全建立的过程

需积分: 0 195 浏览量

更新于2024-06-26

收藏 2.29MB PDF 举报

"p56 - p70 HTTPA RSA握手解析"

在网络安全中,HTTP协议因其明文传输的特性存在诸多风险,如信息被窃取、数据被篡改等。为了解决这些问题,HTTP与TLS(Transport Layer Security)协议结合形成了HTTPS。TLS协议通过信息加密、校验机制和身份证书来确保通信的安全性。在进行HTTP通信之前,必须先执行TLS握手以建立安全的连接。

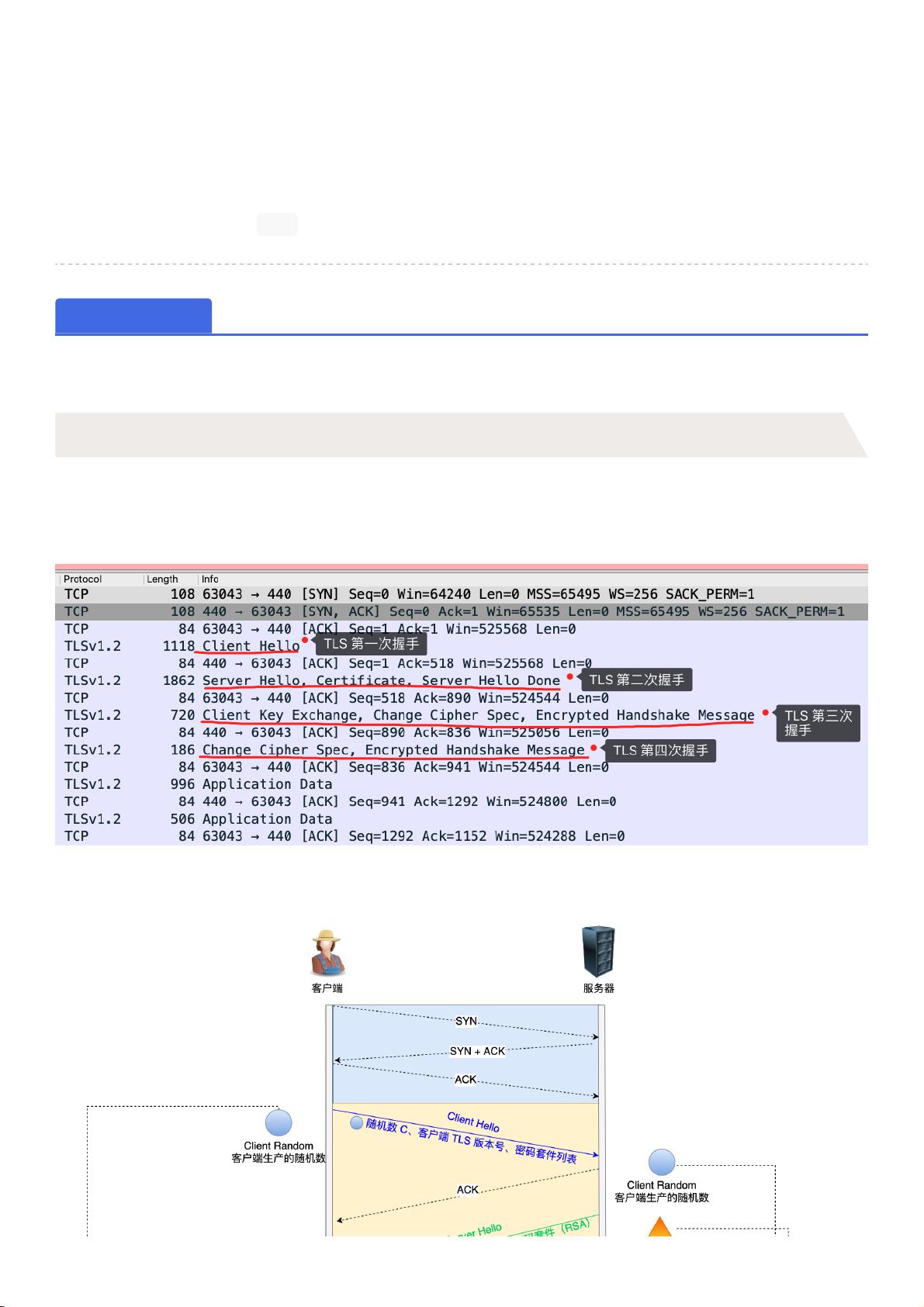

TLS握手是一个复杂的过程,通常涉及四个消息交换,需要两个往返时间(RTT)。在这个过程中,记录(Record)是TLS传输数据的基本单位,类似于TCP中的段。握手完成后,客户端和服务器才能在安全的通道上进行HTTPS通信。

不同的密钥交换算法可能导致TLS握手过程有所不同。RSA是一种常见的非对称加密算法,广泛用于密钥交换。在RSA握手过程中,服务器的证书包含了公钥和私钥,公钥用于加密,而私钥保留在服务器,用于解密。客户端首先生成一个随机的对称加密密钥,使用服务器的公钥加密后发送给服务器。服务器使用私钥解密后,双方就有了相同的密钥,此后的通信数据将用此密钥加密,保证安全性。

在TLS的第一次握手,客户端发送"ClientHello"消息,包含所使用的TLS版本、支持的密码套件列表以及随机数等信息,用于告知服务器其通信能力。接着,服务器回应"ServerHello",选择最佳的密码套件和TLS版本,并发送自己的证书,证书中包含服务器的公钥。然后,服务器可能还会发送"ServerKeyExchange"和"CertificateRequest"消息,视情况而定。最后,服务器发送"ServerHelloDone",表明其握手消息发送完毕。

客户端收到这些消息后,验证服务器的证书,计算共享密钥,然后发送"ChangeCipherSpec"和"Finished"消息,表明客户端已经完成了密钥交换和握手。服务器接收到这些消息后,也会发送同样的"ChangeCipherSpec"和"Finished"消息,至此,握手结束,双方开始使用新密钥进行加密的HTTPS通信。

在实际网络环境中,可以使用Wireshark这样的网络封包分析工具抓取并分析TLS握手的详细过程,以进一步理解其工作原理。通过这种方式,我们可以深入学习并掌握HTTPS和TLS的安全机制,这对于网络安全的实践和维护至关重要。

2023-05-15 上传

2019-09-23 上传

2019-11-04 上传

2023-06-11 上传

2023-09-21 上传

2023-06-11 上传

2024-11-01 上传

2024-11-01 上传

2024-10-31 上传

Java后端程序员知识库

- 粉丝: 1543

- 资源: 79

最新资源

- 图书管理系统概要设计说明书

- 图书管管理系统项目开发计划书

- 入门教程 CSS属性.pdf

- Beginning_Linux_Programming_Third_Edition

- Cloud Computing and Grid Computing 360-Degree Compared

- 基于J2EE的Ajax宝典

- 德州大学AMOS教程(中文)

- 跟我一起写makefile

- websvcs-1_2-fr.pdf

- 搜索引擎优化知识完全手册

- 实战 XML.pdf

- Visual Basic 2005 基础教程

- oracle使用初级教程

- eclipseCvs

- 将Java项目打包成可执行文件.pdf

- 西瓜外语通制作英语词汇同步MP3操作指南