HECTF2023 Web挑战心得:身份验证与SSRF攻防

需积分: 0 87 浏览量

更新于2024-06-19

收藏 2.42MB DOCX 举报

在HECTF2023的校内网络安全竞赛中,参赛者分享了解决两道web CTF题目——"伪装者"和"EZweb"的经历和方法。首先,我们来看看"伪装者"挑战。

1. 伪装者:

- 题目涉及HTTP头信息的欺骗,如X-Forwarded-For、Referer和User-Agent。参赛者利用Burp Suite抓取包并修改这些字段,如将X-Forwarded-For设为127.0.0.1,Referer替换为特定值,以及尝试使用Firefox的User-Agent。然而,遇到了cookie错误,需要正确设置cookie才能继续。题目可能考察了身份验证和session管理的知识,尤其是关于session伪造的技能。

- 接着,解密过程揭示了flag可能位于/P1aceuWillneverkn0w路径下,而题目暗示存在跨站请求伪造(SSRF)的安全漏洞,通过构造URL`/img?url=http://127.0.0.1/P1aceuWillneverkn0w`获取flag。

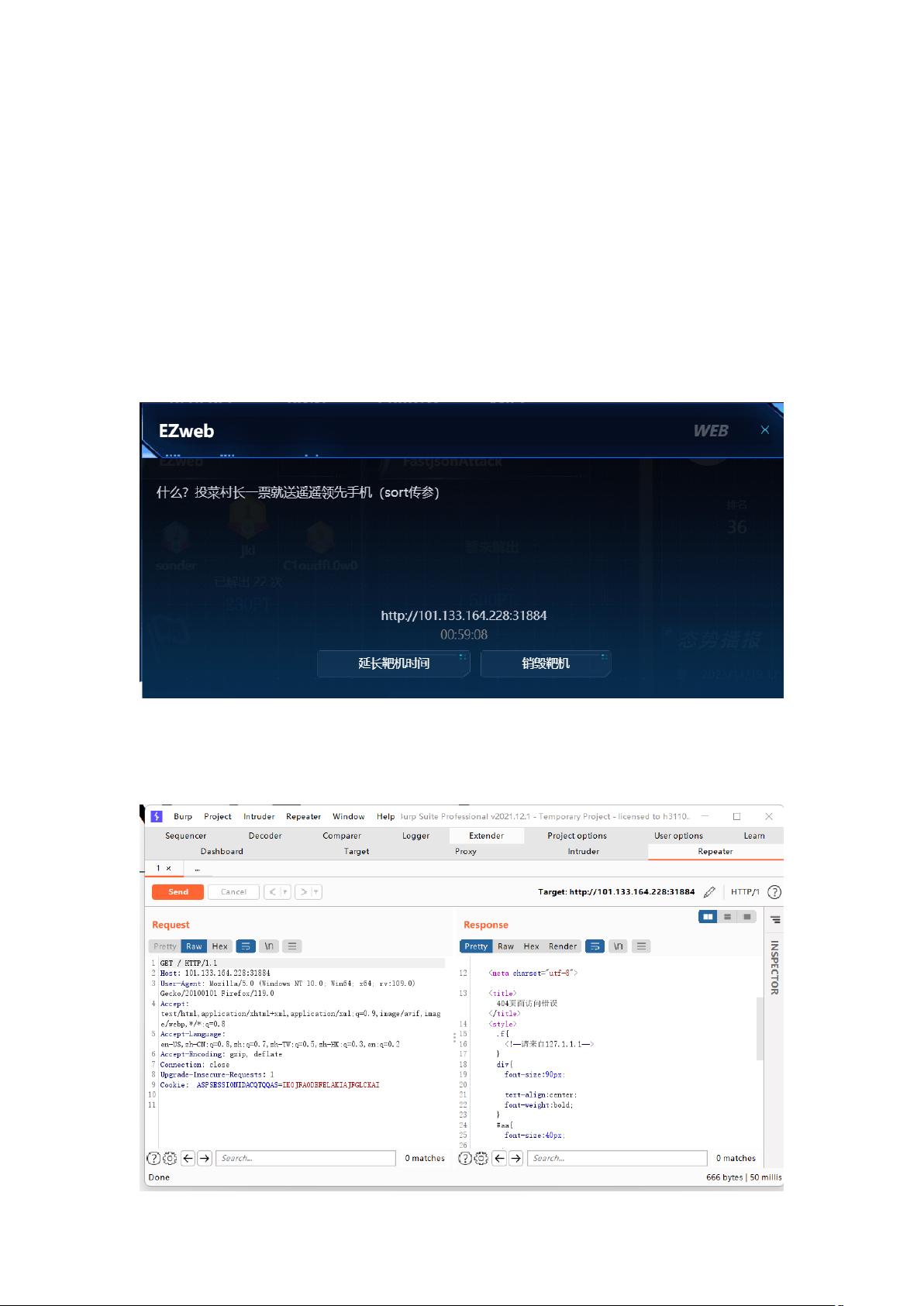

2. EZweb:

- 这道题目开始时看似迷惑,提示中提到的sort参数引起了注意。实际上,404错误可能是误导,实际状态码为200。参赛者发现响应头中的"请来自127.1.1.1"提示,将X-Forwarded-For修改后,访问到了PHP页面。这里的线索指向可能需要利用sort参数进行某种形式的参数传递,可能是GET或POST。

- 有趣的是,页面刷新时票数会自动增加,这提示可能存在SQL注入,但由于没有直接回显,判断为盲注。参赛者首先尝试字符型注入,构造sort参数,如`sort=1'andif("`,以分析注入类型。

这两道题目展示了参赛者在处理web CTF挑战时,如何运用网络协议理解、HTTP头操作、cookie管理、SSRF漏洞识别、参数解析以及常见的注入技术(包括盲注),这些都是现代网络安全竞赛中常见的知识点。通过解决这些问题,参与者不仅锻炼了实际操作技能,也加深了对Web安全原理的理解。

2021-03-13 上传

174 浏览量

654 浏览量

978 浏览量

晓幂

- 粉丝: 632

最新资源

- Apache Flink流处理技术详解及应用操作

- VB计时器软件开发与源代码分析

- FW300网卡驱动最新下载与安装指南

- Altium Designer9原理及PCB库指南:涵盖STM32F103/107封装

- Colton Ogden开发的pongGame游戏教程

- 龙族rmtool服务器管理工具源码开放

- .NET反汇编及文件处理工具集下载使用介绍

- STM32 EEPROM I2C中断DMA驱动实现

- AI122/AI123可编程自动化控制器详细数据手册

- 触控笔LC谐振频率测试程序实现与展示

- SecureCRT 7.3.3 官方原版下载指南

- 力反馈功能增强:Arduino游戏杆库使用指南

- 彼岸鱼的GitHub项目HiganFish概述与统计

- JsonUtil工具类:实现对象与Json字符串间转换

- eNSP企业网络拓扑设计:全网互通与带宽优化策略

- 探索3D Lindenmayer系统在3D建模中的应用